Hola, en este articulo voy a mostrarles como instalar ROUTEROS en una maquina virtual de Oracle VM VirtualBox para windows. Antes que nada necesitamos tener instalado el VirtualBox en nuestra pc, cabe destacar que si ustedes tienen otro virtualizador pueden utilizarlo. La primera parte de este artículo va dedicada a aquellas personas que no saben crear maquinas virtuales en VirtualBox, empezamos:

routeros: El principal producto de Mikrotik es el sistema operativo conocido como Mikrotik RouterOS basados en Linux. Permite a los usuarios convertir un ordenador personal PC en un router, lo que permite funciones como firewall, VPN Server y Cliente, Gestor de ancho de banda, QoS, punto de acceso inalámbrico y otras características comúnmente utilizado para el enrutamiento y la conexión de redes. El sistema operativo es licenciada en la escalada de niveles, cada uno de ellos en libertad a más de los disponibles RouterOS características como el nivel número se eleva. La concesión de licencias es la base y la tasa aumenta con los elementos puestos en libertad. Existe un software llamado Winbox que ofrece una sofisticada interfaz gráfica para el sistema operativo RouterOS. El software también permite conexiones a través de FTP y Telnet, SSH y acceso shell. También hay una API que permite crear aplicaciones personalizadas para la gestión y supervisión

El RouterOS implementa funcionalidades que los ISP de tamaño medio-grande pueden usar, como por ejemplo OSPF, BGP ó VPLS/MPLS.

Entendido como un todo-en-uno, RouterOS es un sistema versátil, con un soporte técnico muy bueno por parte de Mikrotik, tanto a través de un foro como de una wiki, proporcionando una amplia variedad de ejemplos de configuración.

Este software soporta virtualmente todos las interfaces de red que el kernel de Linux 2.6.16 soporta, exceptuando los inalámbricos. En este caso, solo los chipset de Atheros y PRISM están soportados.

1. Ejecutar el VirtualBox y tocar con el ratón el boton "NUEVA" y aparecerá una pantalla parecida a esta y apretamos en next:

2.Pedirá el nombre de la maquina y el sistema operativo, en mi caso el nombre de la maquina es "ROUTEROS" y el sistema operativo linux y version "other linux":

3. El siguiente paso es asignar memoria a la maquina virtual, ROUTEROS para correr no necesita mucha memoria ram, es más, muchos modelos de routerbroad Mikrotik en donde corre ROUTEROS poseen 64 MB de memoria. La memoria tiene que proporcional a la cantidad de pcs que el router maneja y al número de reglas que este tenga (se los digo para que lo tengan en cuenta el día que decidan implementar routerbroad en alguna red empresarial), para este ejemplo asigne 256 MB de RAM:

4. Después de asignar la memoria RAM a la maquina tendremos que crear el disco virtual, tildamos la casilla "disco duro de arranque" y seleccionamos "crear disco duro virtual nuevo" y pisamos en el botón siguiente

5. Ahora se tiene que escoger el tipo de almacenamiento, les recomiendo que elijan el dinámico, esto significa que no reserva todo el espacio, si no que lo va ocupando a medida de que el sistema así lo requiera

6. Se configura el espacio, no se necesita mucho. Para este ejemplo puse menos de 1GB

7. Se pulsa el botón terminar

8. Arrancamos la maquina virtual, cuando se la arranca por primera vez nos va a pedir un medio de instalación, allí tendremos que poner el .iso que descargaremos de la pagina web oficial de mikrotik

http://www.mikrotik.com/download.html. En el selector "Select system type" ponemos "PC / X86" y en "Select software type" ponemos "all versions", van a ver todas las versiones disponibles descarguen el ".iso" de la versión RouterOS 4.16

9. Una vez que seleccionemos bootear desde el iso del ROUTEROS pulsamos siguiente. Va a cargar el sistema operativo y nos va a mostrar una pantalla de selección de paquetes para instalar (en este manual no voy a explayarme mucho en la descripción de los paquetes que tenemos que instalar, eso va a ser tema de los siguientes) con la barra espaciadora y con las flechas de Up y Down seleccionamos los paquetes "System", "PPP", "DHCP", "ADVANCED-TOOLS", "GPS", "HOSTPOT", "MULTICASR", "NTP", "RADIOLAN", "ROUTING", "SECURITY", "UPS" y "USER-MANAGER"

10. Una vez seleccionados todos los paquetes necesarios presionamos la tecla "i" que es la que va a iniciar la instalación, cuando presionemos "i" nos va a preguntar si queremos usar la configuración anterior, le decimos que no apretando la tecla "n"

11. Luego va a preguntar si se quiere continuar, presionamos la tecla "y", posteriormente comenzara la instalación.

12. Cuando termina de instalar nos va a dar un mensaje para que presionemos enter y luego el sistema se reinicia, tecleamos "enter". CUIDADO LAS PERSONAS QUE USAN VIRTUALBOX ANTES DE APRETAR ENTER TIENEN QUE IR A DISPOSITIVOS Y SACAR COMO PRIMARIO EL ISO DE INSTALACION DEL ROUTEROS, SI LO DEJAN COMO PRIMARIO CADA VEZ QUE REINICIEN VAN A VER LA PANTALLA DE INSTALACION.

13.Al entrar van a ver que solicita un login, el usuario por defecto es "admin" y sin ningun password, entonces pongan en login "admin" y cuando pida password presionen enter. Si se logean correctamente van a ver el mensaje de bienvenida

14. Ahora ya están dentro del sistema, si oprimen la tecla "TAB" van a ver las opciones del mismo, pero en esta edición del manual no vamos a ver en profundidad el manejo shell del SO,realizaremos unas configuraciones mínimas para poder entrar al SO por "WINBOX". En mi caso tengo un MODEM/ROUTER (IP MODEM/ROUTER: 192.168.1.1) que abastece de internet a mi ordenador (IP DE MI ORDENADOR: 192.168.1.11) necesitamos conocer estas IPs para configurar el ROUTEROS. En la shell del ROUTEROS escribimos primero "interfaces","enter" y luego "print","enter" para saber el nombre de nuestra interface (observamos que en mi caso la interface se llama ether1). Después volvemos al directorio raíz escribiendo ".." y presionando "enter". Ya en el directorio principal escribimos "ip" y presionamos "enter", dentro de "ip" escribimos "address" y presionamos "enter"

16. Ya dentro de "/ip address" escribimos: " add address=192.168.1.20/24 network=192.168.1.1 broadcast=192.168.1.1 interface=ether1" y presionamos "enter"

17. Reiniciamos la maquina virtual, nos logeamos como antes y probamos hacer ping a nuestro ordenador (en mi caso 192.168.1.11), nos aseguramos de que responda. Si responde ya está todo perfecto

18. Ahora tenemos que descargar en "winbox" para hacer esto en nuestra pc abrimos cualquier navegador y como url ponemos "192.168.1.20" que en mi caso es la ip que tiene la maquina virtual con el ROUTEROS. Veremos una web de donde descargaremos el "winbox.exe" recuerden que es un binario pero anda en linux y en MACOS usando "wine"

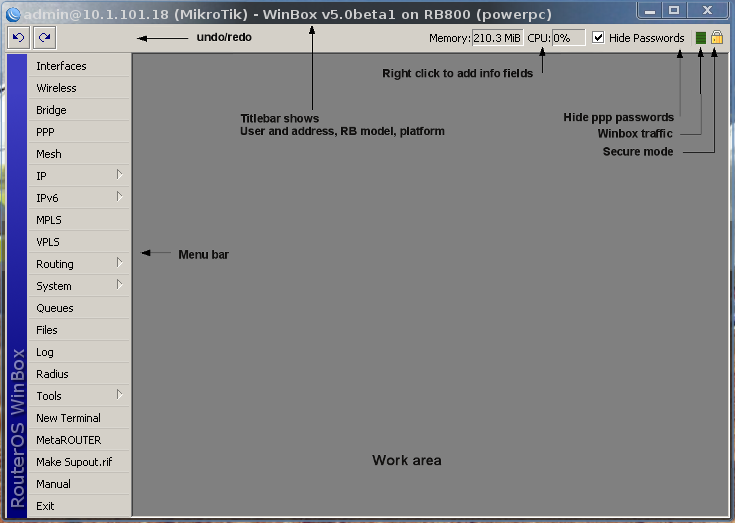

19. Ejecutamos "winbox.exe". En "connect to" ponemos la ip de la maquina con ROUTEROS "192.168.1.20 en mi caso", en la casilla "login" ponemos "admin" y le damos conectar.

Ahora ya están dentro del SO mediante la aplicación winbox, en manuales posteriores voy a mostrarles todas las funciones y configuraciones necesarias para un buen rendimiento en la red. Los que tengan ganas de aprender solos hoy bastante documentación en "google" les recomiendo que antes de tocar se informen bien teóricamente del asunto y luego si prueben configuraciones.

-------------------------------------------------

AUTOR: Sadamssh

E-MAIL:

sadamssh@elhacker.netPaís: Argentina

-------------------------------------------------