| |

Mostrar Temas Mostrar Temas

|

|

Páginas: 1 2 [3] 4

|

|

21

|

Programación / Programación C/C++ / glTest 1: Interceptar Opengl32 con GPA

|

en: 7 Marzo 2013, 02:41 am

|

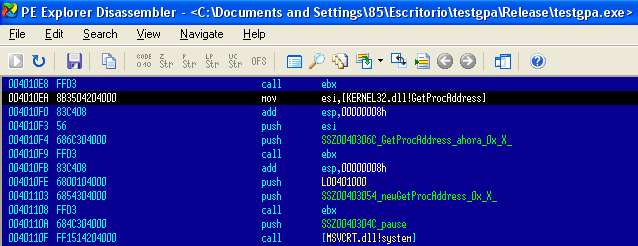

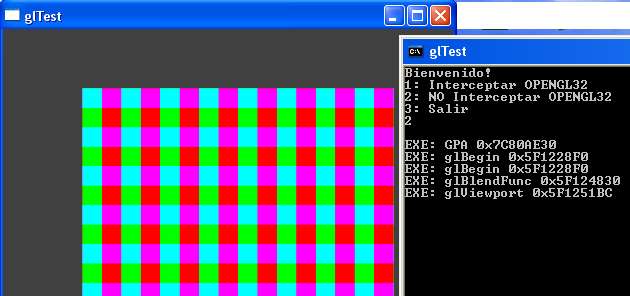

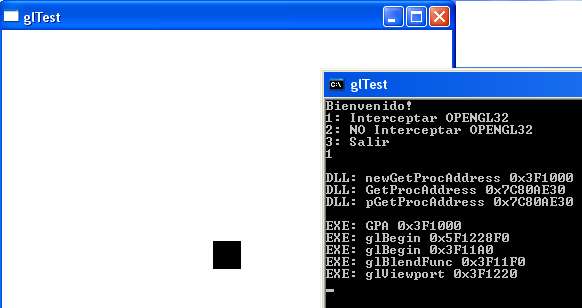

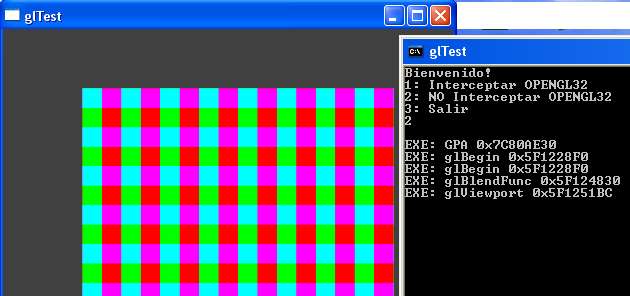

NIVEL: BeginnerTest: WinXP SP3Esto es una demostración de como puede aplicarse un IAT hook para interceptar funciones en un proceso. En este caso , se trata de un ejecutable que utiliza funciones de Opengl32 para crear una ventana y representar una imagen.  Para hacer uso de las funciones Opengl32 desde un ejecutable .EXE como en este caso, se puede hacer mediante vinculación dinámica (con DLL) o vinculación estática (con LIB). Antes dejo unos enlaces donde consultar información: http://msdn.microsoft.com/es-ar/library/253b8k2c.aspxhttp://msdn.microsoft.com/es-es/library/1ez7dh12(v=vs.80).aspx http://msdn.microsoft.com/es-ar/library/9se914de.aspxhttp://msdn.microsoft.com/en-us/library/windows/desktop/ms681914(v=vs.85).aspx http://msdn.microsoft.com/es-es/library/ms235636(v=vs.80).aspx http://msdn.microsoft.com/es-es/library/9yd93633(v=vs.80).aspx http://msdn.microsoft.com/en-us/library/windows/desktop/ms681938(v=vs.85).aspx http://msdn.microsoft.com/es-es/library/ms235627(v=vs.90).aspx http://msdn.microsoft.com/es-es/library/ms235627(v=vs.80).aspx http://social.msdn.microsoft.com/Forums/en/vcgeneral/thread/bed8a074-afe0-46a8-bdc5-5e4244ca55a6http://msdn.microsoft.com/en-us/library/ms235627(v=vs.80).aspx http://msdn.microsoft.com/es-es/library/abx4dbyh.aspxhttp://msdn.microsoft.com/en-us/library/abx4dbyh(v=vs.80).aspx Para construir este ejecutable de ejemplo, usé un código de ejemplo que ofrece el sitio oficial de Opengl.. http://www.opengl.org/archives/resources/code/samples/glut_examples/advanced/textrim.chttp://www.opengl.org/resources/libraries/glut/http://www.opengl.org/archives/resources/code/samples/simple/http://www.opengl.org/archives/resources/code/samples/glut_examples/examples/examples.htmlhttp://www.opengl.org/archives/resources/code/samples/glut_examples/contrib/contrib.htmlEl programa de ejemplo original usa la vinculación estática, pero para poder realizar esta demostración tuvo que ser modificado XD. Las modificaciones se dan para las llamadas a 3 funciones de Opengl32 que fueron elegidas para poder realizar la demostración. las funciones son: glBegin, glBlendFunc y glViewport Para saber acerca de estas funciones van a tener que recurrir a un manual de Opengl32, o busquen en el sitio oficial. A estas 3 funciones se las desea interceptar para lograr cambiar el comportamiento del programa, la idea es cambiar lo que el programa muestra por pantalla. Lo que se hace en el ejecutable es arreglar las llamadas a estas 3 funciones, que normalmente son llamadas por vinculación estática. En cambio ahora fueron modificadas para que la vinculación sea dinámica. Por eso se declararon punteros a función y se resuelven las direcciones correspondientes a las funciones dentro de Opengl32.DLL , en tiempo de ejecución. Esto se hace usando GetProcAddress. Ahora que sabemos que el ejecutable de la demostración, hace uso de GetProcAddress para conseguir las direcciones de estas 3 funciones mencionadas, vamos a interceptar GetProcAddress para que devuelva otras direcciones. Digamos, las direcciones de nuestras funciones de reemplazo. Esas funciones de reemplazo, o HOOKs, van a estar dentro de una DLL aparte que va a ser cargada al proceso. Una vez cargada en el proceso va a parchear la IAT en la entrada de GetProcAddress, de esa forma GetProcAddress queda interceptada. Veamos el código del EXE: Los includes necesarios, y las librerías estáticas requeridas para que compile. #pragma comment (lib, "opengl32.lib") #pragma comment (lib, "GLUT32/glut32.lib") #include <windows.h> #include <math.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <time.h> #include "GLUT32/glut.h" #include <gl\gl.h> #include <gl\glu.h> #include "texture.h"

Los punteros a función para las 3 funciones que vamos a interceptar. // Opengl32 es APIENTRY typedef void(__stdcall* t_glBegin)(GLenum); typedef void(__stdcall* t_glBlendFunc)(GLenum, GLenum); typedef void(__stdcall* t_glViewport)(GLint,GLint,GLsizei,GLsizei); // Declaramos unos punteros que van a contener la dirección de las funciones OGL32 que usemos. t_glBegin pOrig_glBegin = NULL; t_glBlendFunc pOrig_glBlendFunc = NULL; t_glViewport pOrig_glViewport = NULL;

Punto de entrada. Como podemos ver, la DLL se carga con un simple LoadLibrary. No hacemos inyección de DLL o cualquier otra forma de cargar una DLL. "glhack1.dll" es la DLL la cual se encarga del patch a la IAT y contiene los hooks de GPA y Opengl32. int main(int argc, char **argv) { SetConsoleTitle("glTest"); int opc=0; while( 1){ system("cls"); printf("Bienvenido!\n"); printf("1: Interceptar OPENGL32\n"); printf("2: NO Interceptar OPENGL32\n"); printf("3: Salir\n"); scanf("%d",&opc); if(opc == 1||opc == 2||opc == 3) break; } if(opc==3) ExitProcess(45); if(opc==1) //Al cargar la DLL, esta instala el hook a GPA para poder interceptar OGL32 { if(!LoadLibrary("glhack1.dll")){ MessageBox(0,0,0,0); ExitProcess(0); } } printf("\n"); printf("EXE: GPA 0x%X\n", GetProcAddress); printf("EXE: glBegin 0x%X\n", glBegin); if(GetModuleHandle("opengl32.dll")) { pOrig_glBegin = (t_glBegin)GetProcAddress(GetModuleHandle("opengl32.dll"), "glBegin"); pOrig_glBlendFunc = (t_glBlendFunc)GetProcAddress(GetModuleHandle("opengl32.dll"), "glBlendFunc"); pOrig_glViewport = (t_glViewport)GetProcAddress(GetModuleHandle("opengl32.dll"), "glViewport"); printf("EXE: glBegin 0x%X\n", pOrig_glBegin); printf("EXE: glBlendFunc 0x%X\n", pOrig_glBlendFunc); printf("EXE: glViewport 0x%X\n", pOrig_glViewport); } else { MessageBox(0,0,0,0); ExitProcess(0); return 0; } glutInit(&argc, argv); glutInitDisplayMode(GLUT_RGBA | GLUT_DOUBLE); glutInitWindowSize(450, 450); glutCreateWindow("glTest"); // glutFullScreen(); init(argv[1]); glutDisplayFunc(display); glutKeyboardFunc(key); glutReshapeFunc(reshape); glutIdleFunc(tick); glutMainLoop(); return 0; /* ANSI C requires main to return int. */ } //

Estas funciones son originales del código que conseguí en opengl.org Los cambios que se ven son que las llamadas a función originales para las 3 funciones elegidas, fueron cambiadas por los punteros a función que creamos. void bfunc(void) { static int state; if (state ^= 1) { pOrig_glBlendFunc(GL_SRC_ALPHA, GL_ONE_MINUS_SRC_ALPHA); glEnable(GL_BLEND); } else { glDisable(GL_BLEND); } }

void bfunc(void) { static int state; if (state ^= 1) { pOrig_glBlendFunc(GL_SRC_ALPHA, GL_ONE_MINUS_SRC_ALPHA); glEnable(GL_BLEND); } else { glDisable(GL_BLEND); } }

void display(void) { glClear(GL_COLOR_BUFFER_BIT); glPushMatrix(); glTranslatef(transx, transy, 0.f); glRotatef(rotx, 0., 1., 0.); glRotatef(roty, 1., 0., 0.); glScalef(scale, scale, 0.); pOrig_glBegin(GL_POLYGON); glTexCoord2f(0.0, 0.0); glVertex2f(-1.0, -1.0); glTexCoord2f(1.0, 0.0); glVertex2f(1.0, -1.0); glTexCoord2f(1.0, 1.0); glVertex2f(1.0, 1.0); glTexCoord2f(0.0, 1.0); glVertex2f(-1.0, 1.0); glEnd(); glPopMatrix(); glutSwapBuffers(); }

void reshape(int w, int h) { pOrig_glViewport(-50, -50, w+120, h+120); }

La DLL hace un patch a la IAT del EXE, el tema es que esta función la traje de un conocido creador de hacks que se llama h1web. http://50hz.ws/devel/iathook.c.txtEl tema es que tuve que modificar la función para que funcione correctamente. Los cambios fueron en el 4to parámetro y dentro de la función. El problema era que estas estructuras que recorre, contienen cadenas sin terminación en 0, por lo que STRCMP no encontraba en nombre de GetProcAddress. BOOL HookIAT(char* szModule, char* szFunc, DWORD dwOwn, DWORD& dwOrg) { DWORD dwBase = (DWORD)GetModuleHandle(NULL); PIMAGE_DOS_HEADER pDosHdr = (PIMAGE_DOS_HEADER)dwBase; PIMAGE_NT_HEADERS pNTHdr = (PIMAGE_NT_HEADERS)(dwBase + pDosHdr->e_lfanew); DWORD ImportData = (DWORD)pNTHdr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress; PIMAGE_IMPORT_DESCRIPTOR pImportD = (PIMAGE_IMPORT_DESCRIPTOR)(dwBase + ImportData); while(pImportD->Name != 0) { // CUIDADO! En estas estructuras se encuentran strings no terminadas en 0 // por lo que STRCMP no sirve. // Un cambio fácil puede ser usar STRSTR que encuentra una cadena dentro de otra. // if(!strcmp((char*)(dwBase + pImportD->Name), szModule)) if(!strstr((char*)(dwBase + pImportD->Name), szModule)) break; pImportD++; } //printf("pImportD->Name: %s\n",(char*)(dwBase + pImportD->Name)); //system("pause"); if(pImportD->Name == 0) return FALSE; //printf("pImportD->Name: 0x%X\n",pImportD->Name); //system("pause"); PIMAGE_THUNK_DATA pThunk = (PIMAGE_THUNK_DATA)(dwBase + pImportD->FirstThunk); DWORD OrgFunc = (DWORD)GetProcAddress(GetModuleHandle(szModule), szFunc); while(pThunk->u1.Function != 0) { if(pThunk->u1.Function == (DWORD*)OrgFunc) { dwOrg = OrgFunc; DWORD dwOldProt = 0; VirtualProtect((void*)&pThunk->u1.Function, 4, PAGE_EXECUTE_READWRITE, &dwOldProt); pThunk->u1.Function = (DWORD*)dwOwn; VirtualProtect((void*)&pThunk->u1.Function, 4, dwOldProt, &dwOldProt); if(pThunk->u1.Function == (DWORD*)dwOwn) return TRUE; else return FALSE; } pThunk++; } return FALSE; }

DLL: main.cpp // // By 85 // HookIAT (h1web, Thanks to Ashkbiz Danehkar) // elhacker.net // etalking.com.ar // 2013 // /////////////////////////////////////////////////////////////////////////////////////////////////////////// #define WIN32_LEAN_AND_MEAN #include<windows.h> #include<stdio.h> #include<stdlib.h> #include"opengl.h" /////////////////////////////////////////////////////////////////////////////////////////////////////////// FARPROC (WINAPI* pGetProcAddress) ( HMODULE hModule, LPCSTR lpProcName ); // FARPROC WINAPI newGetProcAddress(HMODULE hModule, LPCSTR lpProcName) { FARPROC nResult; nResult=GetProcAddress(hModule, lpProcName); if (HIWORD(lpProcName)) { if (!lstrcmp(lpProcName, "GetProcAddress")) { return (FARPROC) &newGetProcAddress; } else { CheckForOpenGlHook(&nResult, lpProcName); } } return nResult; } // BOOL HookIAT(char* szModule, char* szFunc, DWORD dwOwn, DWORD& dwOrg) { // Ya mostrado } // bool WINAPI DllMain(HINSTANCE hinstDLL, DWORD fdwReason, LPVOID lpReserved) { if (fdwReason==DLL_PROCESS_ATTACH) { //printf("GetProcAddress 0x%X\n", GetProcAddress);// No refenciar GPA antes! if(!HookIAT("kernel32.dll","GetProcAddress",(DWORD)newGetProcAddress, (DWORD&)pGetProcAddress)){ MessageBox(0,0,0,0); return (false); } printf("\n"); printf("DLL: newGetProcAddress 0x%X\n", newGetProcAddress); printf("DLL: GetProcAddress 0x%X\n", GetProcAddress); printf("DLL: pGetProcAddress 0x%X\n", pGetProcAddress); } return (true); }

Los Hooks o funciones de gancho, como quieran decirles, son estas siguientes. Vemos que dentro de las de Opengl32 se hicieron cambios para modificar el resultado del programa. El Hook de GetProcAddress se encarga de cambiar la dirección de retorno por una de los Hooks de Opengl32, y de inicializar los punteros a función con las direcciones de las originales. DLL: opengl32.cpp // // By 85 // elhacker.net // etalking.com.ar // 2013 // /////////////////////////////////////////////////////////////////////////////////////////////////////////// #pragma comment(lib, "opengl32.lib") #include<windows.h> #include<stdio.h> #include "opengl.h" /////////////////////////////////////////////////////////////////////////////////////////////////////////// // Opengl32 es APIENTRY typedef void(__stdcall* t_glBegin)(GLenum); typedef void(__stdcall* t_glBlendFunc)(GLenum, GLenum); typedef void(__stdcall* t_glViewport)(GLint,GLint,GLsizei,GLsizei); t_glBegin pOrig_glBegin = NULL; t_glBlendFunc pOrig_glBlendFunc = NULL; t_glViewport pOrig_glViewport = NULL; bool once=false; bool oglSubtractive = false; bool NewDimension = true; int posx = 200; int posy = 200; int neww = 50; int newh = 50; // void __stdcall HOOK_glBegin(GLenum mode) { if(!once){ once=true; } if (mode==GL_POLYGON) { glClearColor(1.0, 1.0, 1.0, 1.0); glColor3f(0, 0, 0); } (*pOrig_glBegin)(mode); } void __stdcall HOOK_glBlendFunc(GLenum sfactor, GLenum dfactor) { if(oglSubtractive){ glBlendFunc(GL_SRC_ALPHA,GL_ONE_MINUS_SRC_ALPHA); } else { glBlendFunc(sfactor,dfactor); } } void __stdcall HOOK_glViewport( GLint x,GLint y,GLsizei width,GLsizei height ) { if(NewDimension){ (*pOrig_glViewport)(posx,posy,neww,newh); } else { (*pOrig_glViewport)(x,y,width,height); } } void CheckForOpenGlHook(FARPROC* pProc,LPCTSTR lpProcName) { if (!strcmp(lpProcName,"glBegin")) { pOrig_glBegin = (t_glBegin)*pProc; *pProc = (FARPROC)&HOOK_glBegin; } else if(!strcmp(lpProcName,"glBlendFunc")) { pOrig_glBlendFunc = (t_glBlendFunc)*pProc; *pProc = (FARPROC)&HOOK_glBlendFunc; } else if(!strcmp(lpProcName,"glViewport")) { pOrig_glViewport = (t_glViewport)*pProc; *pProc = (FARPROC)&HOOK_glViewport; } }

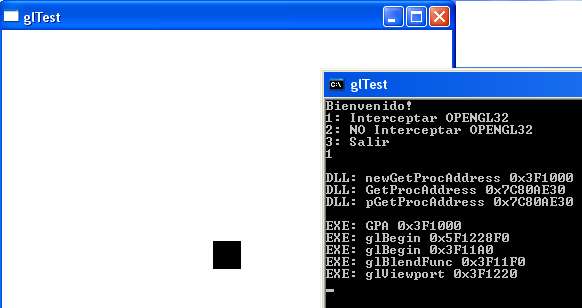

Espero que les haya gustado. Es un tutorial básico por lo tanto sólamente usé un parche a la IAT. Se puede experimentar con otro tipo de Hook más avanzado. El programa ofrece la opción de interceptar Opengl32 o no:  Archivos utilizados:  Resultados:  Si me preguntan por qué hacer que usen GetProcAddress cuando no era necesario, la respuesta es que algunos juegos lo han hecho así, y servía para demostrar la utilidad de interceptar GPA. Interceptar Opengl32 se podía haber hecho parcheando la IAT en las entradas de Opengl32 también. Proyecto vc6: http://www.mediafire.com/?p673twh7in70ys1

|

|

|

|

|

22

|

Programación / Programación C/C++ / Tutorial: Crear un parche 1 (desde otro proceso)

|

en: 6 Marzo 2013, 04:09 am

|

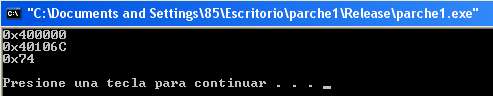

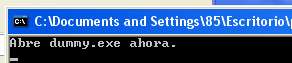

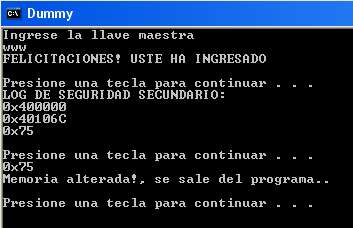

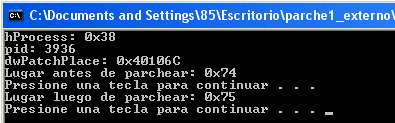

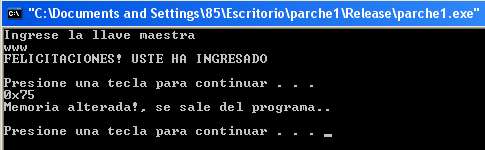

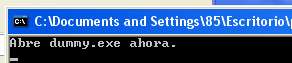

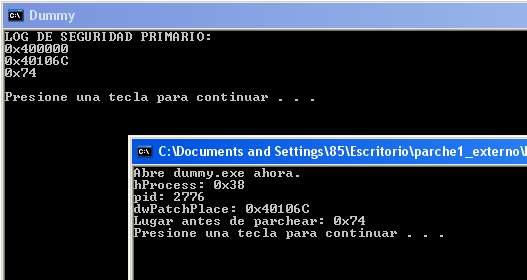

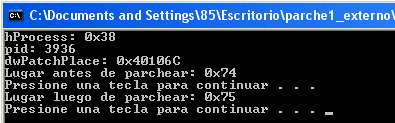

NIVEL: BeginnerLa continuación de este tutorial: http://foro.elhacker.net/programacion_cc/tutorial_crear_un_parche_1-t384060.0.htmlEn este caso contamos con 2 ejecutables .EXE ; dummy.EXE va a ser el proceso víctima y parche1_externo.EXE va a ser el proceso atacante, por decirlo así..  Cuando se abre el 2do ejecutable mencionado, el proceso atacante queda a la espera de encontrar al proceso víctima.     Dummy.EXE // // By 85 // elhacker.net // etalking.com.ar // 2013 // /////////////////// #include<windows.h> #include<stdio.h> ////////////////////// ////////////////////// DWORD dwPatchPlace = 0x00000000; BYTE Opcode_JZ = 0x74; /////////// //////////////////// void Target(){ while(1){ #define MASTERNUM 85 int master=0x99999997; char* ingreso = new char[256]; system("cls"); printf("Ingrese la llave maestra\n"); scanf("%s", ingreso); if(!strcmpi(ingreso, new char[]= "key85\0")){ master = 85; } delete []ingreso; if(master==MASTERNUM) { printf("FELICITACIONES! USTE HA INGRESADO\n"); printf("\n"); system("pause"); break; } // if(GetAsyncKeyState(VK_END)) break;// En otro hilo if(!strcmpi(ingreso, new char[]= "exit\0")) break; } } // void Check()//Función que representa un método de seguridad { if(*(PBYTE)dwPatchPlace != Opcode_JZ) { printf("0x%X\n",*(PBYTE)dwPatchPlace); printf("Memoria alterada!, se sale del programa..\n"); printf("\n"); system("pause"); ExitProcess(45); } } ///////// int main(){ SetConsoleTitle("Dummy"); dwPatchPlace=(DWORD)GetModuleHandle(NULL);//Retorna la BaseAddress //Sumamos el offset obtenido del desensamblado dwPatchPlace+=0x00001000; dwPatchPlace+=0x6C; //Logs printf("LOG DE SEGURIDAD PRIMARIO:\n"); printf("0x%X\n",(DWORD)GetModuleHandle(NULL)); printf("0x%X\n",dwPatchPlace); printf("0x%X\n",*(PBYTE)dwPatchPlace); printf("\n"); system("pause"); //Llamamos a la función Target(); printf("LOG DE SEGURIDAD SECUNDARIO:\n"); printf("0x%X\n",(DWORD)GetModuleHandle(NULL)); printf("0x%X\n",dwPatchPlace); printf("0x%X\n",*(PBYTE)dwPatchPlace); printf("\n"); system("pause"); //Se deja que las comprobaciones de seguridad sigan su curso Check(); return 0; }

parche1_externo.EXE // // By 85 // GetModuleBase (googleada en 5 segundos XD) // elhacker.net // etalking.com.ar // 2013 // /////////////////// #include<windows.h> #include<stdio.h> #include<tlhelp32.h> ////////////////////// HANDLE hProcess; HANDLE hModule; DWORD dwPatchPlace = 0x00000000; BYTE Opcode_JZ = 0x74; BYTE Opcode_JNZ = 0x75; BYTE pReaden; /////////// VOID Patch() { // printf("0x%X\n",pReaden); // system("pause"); if(!hProcess) return; if(pReaden!=Opcode_JZ) return; DWORD dwOldProtect; VirtualProtect( (LPVOID)dwPatchPlace, 1, PAGE_EXECUTE_WRITECOPY, &dwOldProtect ); WriteProcessMemory( hProcess, (LPVOID)dwPatchPlace, &Opcode_JNZ, 1, NULL ); VirtualProtect( (LPVOID)dwPatchPlace, 1, dwOldProtect, &dwOldProtect ); } // //////////////////// DWORD GetModuleBase(LPSTR lpModuleName, DWORD dwProcessId) { MODULEENTRY32 lpModuleEntry = {0}; HANDLE hSnapShot = CreateToolhelp32Snapshot( TH32CS_SNAPMODULE, dwProcessId ); if(!hSnapShot) return NULL; lpModuleEntry.dwSize = sizeof(lpModuleEntry); BOOL bModule = Module32First( hSnapShot, &lpModuleEntry ); while(bModule) { //printf("%s\n",lpModuleEntry.szModule); if(!strcmp( lpModuleEntry.szModule, lpModuleName ) ) { CloseHandle( hSnapShot ); return (DWORD)lpModuleEntry.modBaseAddr; } bModule = Module32Next( hSnapShot, &lpModuleEntry ); } CloseHandle( hSnapShot ); return NULL; } int main(){ // We have to replace JZ with JNZ. //TODO: Obtener privilegios // char l_exe[] = {'d','u','m','m','y','.','e','x','e',0}; char l_window[] = {'D','u','m','m','y',0}; HWND hwnd; hwnd = FindWindow(0, l_window); if (!hwnd) { printf("Abre %s ahora.\n", l_exe); while (1) { Sleep(1000); hwnd = FindWindow(0, l_window); if (hwnd) break; if (GetAsyncKeyState(VK_END)>0) ExitProcess(45); } } unsigned long pid; GetWindowThreadProcessId( hwnd, &pid); // hProcess=OpenProcess(PROCESS_VM_OPERATION|PROCESS_VM_READ|PROCESS_QUERY_INFORMATION,0,pid); // hProcess=OpenProcess(PROCESS_VM_WRITE|PROCESS_VM_OPERATION,0,pid); hProcess=OpenProcess(PROCESS_ALL_ACCESS,0,pid); HANDLE baseAddress = (HANDLE)GetModuleBase(l_exe, pid); if(!baseAddress) { printf("No se obtubo la baseAddress!\n"); system("pause"); ExitProcess(45); } //Lugar del parche dwPatchPlace=(DWORD)baseAddress; dwPatchPlace+=0x00001000; dwPatchPlace+=0x6C; //Logs printf("hProcess: 0x%X\n",hProcess); printf("pid: %d\n",pid); printf("dwPatchPlace: 0x%X\n",dwPatchPlace); // printf("0x%X\n",*(PBYTE)dwPatchPlace);//No se puede hacer esto para otro proceso if(ReadProcessMemory(hProcess,(void*)(dwPatchPlace),&pReaden,sizeof(pReaden),0)) { printf("Lugar antes de parchear: 0x%X\n",pReaden); } else printf("ReadProcessMemory failed: %d\n",GetLastError()); system("pause"); //Se procede a parchear el proceso objetivo Patch(); if(ReadProcessMemory(hProcess,(void*)(dwPatchPlace),&pReaden,sizeof(pReaden),0)) { printf("Lugar luego de parchear: 0x%X\n",pReaden); } else printf("ReadProcessMemory failed: %d\n",GetLastError()); CloseHandle(hProcess); system("pause"); return 0; } //

La finalidad es la misma que la primer parte del tutorial, es decir parchear un OPCODE en la memoria del proceso víctima. Las novedades son que se hizo desde otro proceso por lo que SI se tuvo que usar ReadProcessMemory y WriteProcessMemory (Sin mencionar las otras API's). Para detectar si la ventana del proceso víctima se encuentra abierta se ha usado FindWindow. Para obtener un manejador (handle) del proceso víctima usamos OpenProcess. http://msdn.microsoft.com/en-us/library/windows/desktop/ms684320(v=vs.85).aspx Algo también que van a querer saber: To open a handle to another local process and obtain full access rights, you must enable the SeDebugPrivilege privilege. For more information, see Changing Privileges in a Token.

http://msdn.microsoft.com/en-us/library/windows/desktop/ms717797(v=vs.85).aspx y conocer los posibles derechos de acceso a un proceso: http://msdn.microsoft.com/en-us/library/windows/desktop/ms684880(v=vs.85).aspx Al terminar las operaciones se debe cerrar el handle del proceso. Sobre la forma de buscar los procesos activos, se usó la función googleada 'GetModuleBase' que utiliza TOOLHELP32, para obtener la dirección base: http://msdn.microsoft.com/en-us/library/windows/desktop/ms686832(v=vs.85).aspx Recuerden que son dos procesos separados con sus espacios de direcciones respectivos, por lo cual se requiere ReadProcessMemory para leer la memoria de otro proceso, y para modificarla, WriteProcessMemory. O sea que algo como esto: printf("0x%X\n",*(PBYTE)dwPatchPlace);//No se puede hacer esto para otro proceso

No sirve porque la dirección guardada en dwPatchPlace es del proceso víctima, no del proceso atacante. Por eso se pasa como parámetro a ReadProcessMemory. Si quieren saber como obtener su propia 'dwPatchPlace' de un programa cualquiera, van a tener que desensamblarlo (mejor si no está protegido) o en otro caso depurarlo en funcionamiento con un depurador como el OllyDBG. Es decir, el tutorial da por sabido que cada uno ya sabe lo que quiere parchear y adonde debe parchear. El tutorial apunta a cómo se parchea. Disculpen si faltan cosas en este humilde tutorial, pero es para beginners por lo tanto si faltan cosas pueden aportarlas  . Proyecto vc6: http://www.mediafire.com/?8a65cuufh2dd4um

|

|

|

|

|

23

|

Programación / Programación C/C++ / Flotantes aleatorios

|

en: 6 Marzo 2013, 03:18 am

|

Hola, hacía un tiempo había creado una optimización para un código que permitía obtener números flotantes aleatorios, que se usaban en una funcionalidad de un hack para Counter-Strike. En realidad se necesitan 4 valores aleatorios para usarse en el hack y lo que hice fue optimizar el código original, que daba muchas vueltas antes de hacer la operación real. Supongo que para confundir a los hackers XD pero fuera de lo que tiene que ver con el Counter-Strike, esto sirve para generar números aleatorios (de punto flotante), por eso el título.. Tengan en cuenta que se puede modificar la función que genera los números aleatorios, para que devuelva un sólo número en lugar de un vector de 4. También pueden hacer las modificaciones que quieran, pero tengan en cuenta que así como está es como sirve para el hack. Para más información: http://www.gamedeception.net/threads/26109-85-Customized-Spread-ClassEste es un programa demostrativo que hice para ver los resultados:

//

// By 85

// Credits: HL1 SDK, Paul Upton, Snipity (Tad)

// elhacker.net

// etalking.com.ar

// David Riedel

// 2013

#pragma warning(disable: 4390)

#include<windows.h>

#include<iostream>

#include<stdio.h>

#include<time.h>

//

class Random{

public:

Random()

{

Init();

}

private:

void Init();

float RandomFloat[4];

unsigned int glSeed;

unsigned int seed_table[ 256 ];

public:

void SetRandomFloatVector(unsigned int seed, int future);

float* getRandomFloatVector() { return RandomFloat; }

};

//

Random random;

//

void Random::Init(){

glSeed = 0;

int i=0;

seed_table[i] = 28985; i++;

seed_table[i] = 27138; i++;

seed_table[i] = 26457; i++;

seed_table[i] = 9451; i++;

seed_table[i] = 17764; i++;

seed_table[i] = 10909; i++;

seed_table[i] = 28790; i++;

seed_table[i] = 8716; i++;

seed_table[i] = 6361; i++;

seed_table[i] = 4853; i++;

seed_table[i] = 17798; i++;

seed_table[i] = 21977; i++;

seed_table[i] = 19643; i++;

seed_table[i] = 20662; i++;

seed_table[i] = 10834; i++;

seed_table[i] = 20103; i++;

seed_table[i] = 27067; i++;

seed_table[i] = 28634; i++;

seed_table[i] = 18623; i++;

seed_table[i] = 25849; i++;

seed_table[i] = 8576; i++;

seed_table[i] = 26234; i++;

seed_table[i] = 23887; i++;

seed_table[i] = 18228; i++;

seed_table[i] = 32587; i++;

seed_table[i] = 4836; i++;

seed_table[i] = 3306; i++;

seed_table[i] = 1811; i++;

seed_table[i] = 3035; i++;

seed_table[i] = 24559; i++;

seed_table[i] = 18399; i++;

seed_table[i] = 315; i++;

seed_table[i] = 26766; i++;

seed_table[i] = 907; i++;

seed_table[i] = 24102; i++;

seed_table[i] = 12370; i++;

seed_table[i] = 9674; i++;

seed_table[i] = 2972; i++;

seed_table[i] = 10472; i++;

seed_table[i] = 16492; i++;

seed_table[i] = 22683; i++;

seed_table[i] = 11529; i++;

seed_table[i] = 27968; i++;

seed_table[i] = 30406; i++;

seed_table[i] = 13213; i++;

seed_table[i] = 2319; i++;

seed_table[i] = 23620; i++;

seed_table[i] = 16823; i++;

seed_table[i] = 10013; i++;

seed_table[i] = 23772; i++;

seed_table[i] = 21567; i++;

seed_table[i] = 1251; i++;

seed_table[i] = 19579; i++;

seed_table[i] = 20313; i++;

seed_table[i] = 18241; i++;

seed_table[i] = 30130; i++;

seed_table[i] = 8402; i++;

seed_table[i] = 20807; i++;

seed_table[i] = 27354; i++;

seed_table[i] = 7169; i++;

seed_table[i] = 21211; i++;

seed_table[i] = 17293; i++;

seed_table[i] = 5410; i++;

seed_table[i] = 19223; i++;

seed_table[i] = 10255; i++;

seed_table[i] = 22480; i++;

seed_table[i] = 27388; i++;

seed_table[i] = 9946; i++;

seed_table[i] = 15628; i++;

seed_table[i] = 24389; i++;

seed_table[i] = 17308; i++;

seed_table[i] = 2370; i++;

seed_table[i] = 9530; i++;

seed_table[i] = 31683; i++;

seed_table[i] = 25927; i++;

seed_table[i] = 23567; i++;

seed_table[i] = 11694; i++;

seed_table[i] = 26397; i++;

seed_table[i] = 32602; i++;

seed_table[i] = 15031; i++;

seed_table[i] = 18255; i++;

seed_table[i] = 17582; i++;

seed_table[i] = 1422; i++;

seed_table[i] = 28835; i++;

seed_table[i] = 23607; i++;

seed_table[i] = 12597; i++;

seed_table[i] = 20602; i++;

seed_table[i] = 10138; i++;

seed_table[i] = 5212; i++;

seed_table[i] = 1252; i++;

seed_table[i] = 10074; i++;

seed_table[i] = 23166; i++;

seed_table[i] = 19823; i++;

seed_table[i] = 31667; i++;

seed_table[i] = 5902; i++;

seed_table[i] = 24630; i++;

seed_table[i] = 18948; i++;

seed_table[i] = 14330; i++;

seed_table[i] = 14950; i++;

seed_table[i] = 8939; i++;

seed_table[i] = 23540; i++;

seed_table[i] = 21311; i++;

seed_table[i] = 22428; i++;

seed_table[i] = 22391; i++;

seed_table[i] = 3583; i++;

seed_table[i] = 29004; i++;

seed_table[i] = 30498; i++;

seed_table[i] = 18714; i++;

seed_table[i] = 4278; i++;

seed_table[i] = 2437; i++;

seed_table[i] = 22430; i++;

seed_table[i] = 3439; i++;

seed_table[i] = 28313; i++;

seed_table[i] = 23161; i++;

seed_table[i] = 25396; i++;

seed_table[i] = 13471; i++;

seed_table[i] = 19324; i++;

seed_table[i] = 15287; i++;

seed_table[i] = 2563; i++;

seed_table[i] = 18901; i++;

seed_table[i] = 13103; i++;

seed_table[i] = 16867; i++;

seed_table[i] = 9714; i++;

seed_table[i] = 14322; i++;

seed_table[i] = 15197; i++;

seed_table[i] = 26889; i++;

seed_table[i] = 19372; i++;

seed_table[i] = 26241; i++;

seed_table[i] = 31925; i++;

seed_table[i] = 14640; i++;

seed_table[i] = 11497; i++;

seed_table[i] = 8941; i++;

seed_table[i] = 10056; i++;

seed_table[i] = 6451; i++;

seed_table[i] = 28656; i++;

seed_table[i] = 10737; i++;

seed_table[i] = 13874; i++;

seed_table[i] = 17356; i++;

seed_table[i] = 8281; i++;

seed_table[i] = 25937; i++;

seed_table[i] = 1661; i++;

seed_table[i] = 4850; i++;

seed_table[i] = 7448; i++;

seed_table[i] = 12744; i++;

seed_table[i] = 21826; i++;

seed_table[i] = 5477; i++;

seed_table[i] = 10167; i++;

seed_table[i] = 16705; i++;

seed_table[i] = 26897; i++;

seed_table[i] = 8839; i++;

seed_table[i] = 30947; i++;

seed_table[i] = 27978; i++;

seed_table[i] = 27283; i++;

seed_table[i] = 24685; i++;

seed_table[i] = 32298; i++;

seed_table[i] = 3525; i++;

seed_table[i] = 12398; i++;

seed_table[i] = 28726; i++;

seed_table[i] = 9475; i++;

seed_table[i] = 10208; i++;

seed_table[i] = 617; i++;

seed_table[i] = 13467; i++;

seed_table[i] = 22287; i++;

seed_table[i] = 2376; i++;

seed_table[i] = 6097; i++;

seed_table[i] = 26312; i++;

seed_table[i] = 2974; i++;

seed_table[i] = 9114; i++;

seed_table[i] = 21787; i++;

seed_table[i] = 28010; i++;

seed_table[i] = 4725; i++;

seed_table[i] = 15387; i++;

seed_table[i] = 3274; i++;

seed_table[i] = 10762; i++;

seed_table[i] = 31695; i++;

seed_table[i] = 17320; i++;

seed_table[i] = 18324; i++;

seed_table[i] = 12441; i++;

seed_table[i] = 16801; i++;

seed_table[i] = 27376; i++;

seed_table[i] = 22464; i++;

seed_table[i] = 7500; i++;

seed_table[i] = 5666; i++;

seed_table[i] = 18144; i++;

seed_table[i] = 15314; i++;

seed_table[i] = 31914; i++;

seed_table[i] = 31627; i++;

seed_table[i] = 6495; i++;

seed_table[i] = 5226; i++;

seed_table[i] = 31203; i++;

seed_table[i] = 2331; i++;

seed_table[i] = 4668; i++;

seed_table[i] = 12650; i++;

seed_table[i] = 18275; i++;

seed_table[i] = 351; i++;

seed_table[i] = 7268; i++;

seed_table[i] = 31319; i++;

seed_table[i] = 30119; i++;

seed_table[i] = 7600; i++;

seed_table[i] = 2905; i++;

seed_table[i] = 13826; i++;

seed_table[i] = 11343; i++;

seed_table[i] = 13053; i++;

seed_table[i] = 15583; i++;

seed_table[i] = 30055; i++;

seed_table[i] = 31093; i++;

seed_table[i] = 5067; i++;

seed_table[i] = 761; i++;

seed_table[i] = 9685; i++;

seed_table[i] = 11070; i++;

seed_table[i] = 21369; i++;

seed_table[i] = 27155; i++;

seed_table[i] = 3663; i++;

seed_table[i] = 26542; i++;

seed_table[i] = 20169; i++;

seed_table[i] = 12161; i++;

seed_table[i] = 15411; i++;

seed_table[i] = 30401; i++;

seed_table[i] = 7580; i++;

seed_table[i] = 31784; i++;

seed_table[i] = 8985; i++;

seed_table[i] = 29367; i++;

seed_table[i] = 20989; i++;

seed_table[i] = 14203; i++;

seed_table[i] = 29694; i++;

seed_table[i] = 21167; i++;

seed_table[i] = 10337; i++;

seed_table[i] = 1706; i++;

seed_table[i] = 28578; i++;

seed_table[i] = 887; i++;

seed_table[i] = 3373; i++;

seed_table[i] = 19477; i++;

seed_table[i] = 14382; i++;

seed_table[i] = 675; i++;

seed_table[i] = 7033; i++;

seed_table[i] = 15111; i++;

seed_table[i] = 26138; i++;

seed_table[i] = 12252; i++;

seed_table[i] = 30996; i++;

seed_table[i] = 21409; i++;

seed_table[i] = 25678; i++;

seed_table[i] = 18555; i++;

seed_table[i] = 13256; i++;

seed_table[i] = 23316; i++;

seed_table[i] = 22407; i++;

seed_table[i] = 16727; i++;

seed_table[i] = 991; i++;

seed_table[i] = 9236; i++;

seed_table[i] = 5373; i++;

seed_table[i] = 29402; i++;

seed_table[i] = 6117; i++;

seed_table[i] = 15241; i++;

seed_table[i] = 27715; i++;

seed_table[i] = 19291; i++;

seed_table[i] = 19888; i++;

seed_table[i] = 19847;

}

//

// Misma funcionalidad que random.cpp y nospread.cpp (Snipity Hook)

void Random::SetRandomFloatVector(unsigned int seed, int future){// By 85

for(int i=0; i<4; i++){

glSeed = seed_table[(int)(seed+future+i)&0xff];

for(int j=0; j<3;j++){

glSeed *= 69069;

glSeed += seed_table[glSeed&0xff];

(++glSeed & 0x0fffffff);

}

RandomFloat[i]=(-0.5+(float)(((glSeed&0x0fffffff)&65535)/65536.0f));

}

}

//

int main(){

unsigned int seed;

int future;

seed = time(NULL);

future=1;

int i =0;

while(1)

{

seed = time(NULL);//No es la seed original (Original es me.spread.random_seed)

random.SetRandomFloatVector(seed, future);

printf("RandomFloat[0] %f\n",random.getRandomFloatVector()[0]);

printf("RandomFloat[1] %f\n",random.getRandomFloatVector()[1]);

printf("RandomFloat[2] %f\n",random.getRandomFloatVector()[2]);

printf("RandomFloat[3] %f\n",random.getRandomFloatVector()[3]);

printf("\n");

std::cout << "Press the ENTER key\n";

if (std::cin.get() == '\n');

if(i++==10) break;

}

system("pause > nul");

return 0;

}

//

|

|

|

|

|

24

|

Programación / Programación C/C++ / Parchear la EAT para interceptar GPA

|

en: 2 Marzo 2013, 10:06 am

|

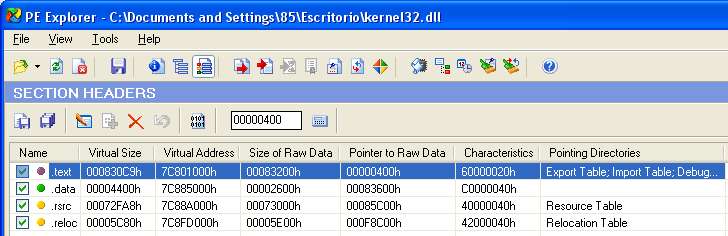

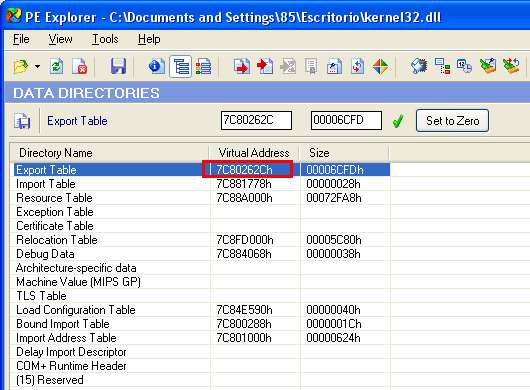

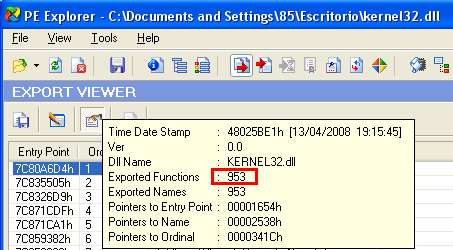

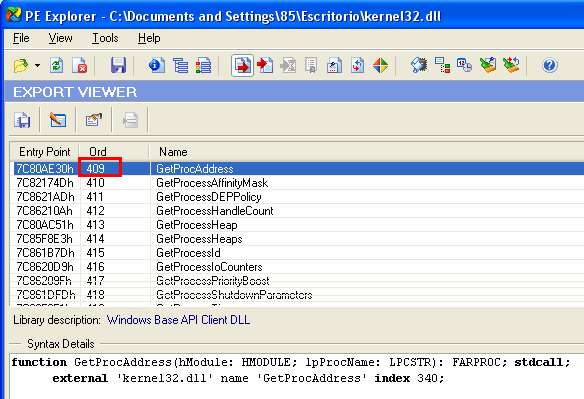

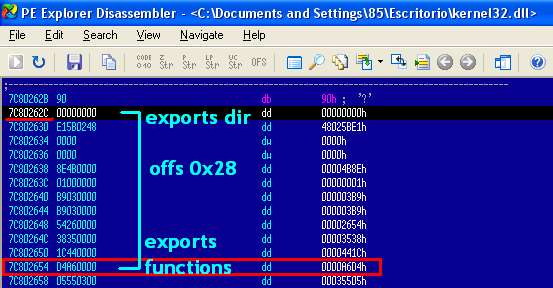

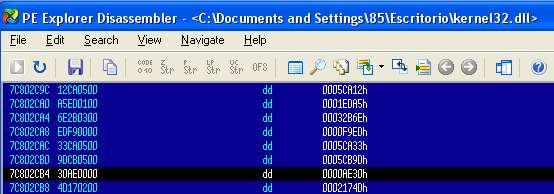

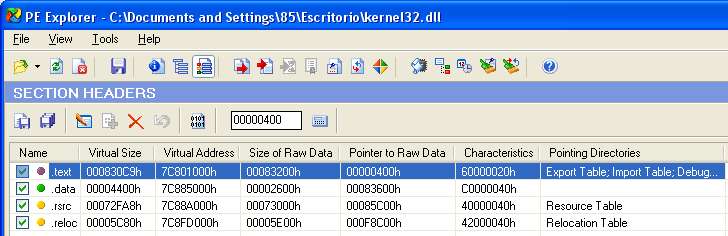

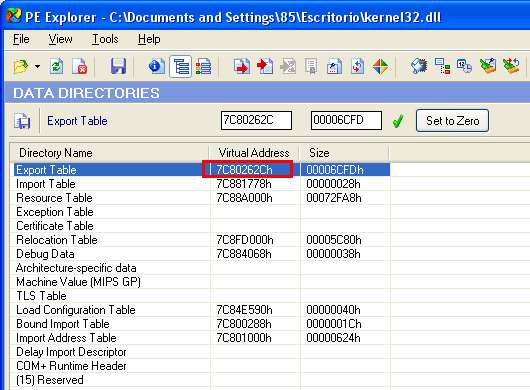

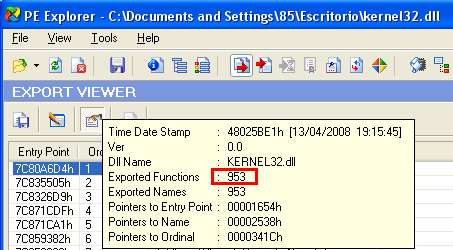

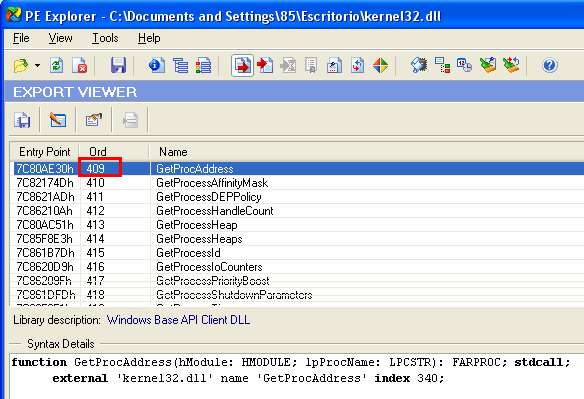

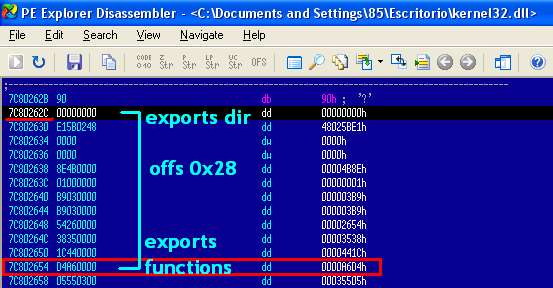

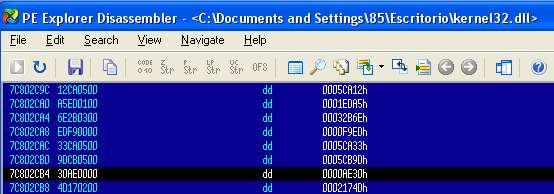

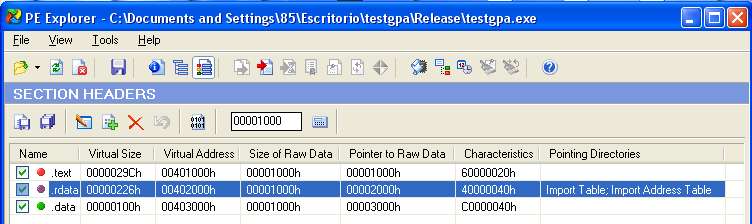

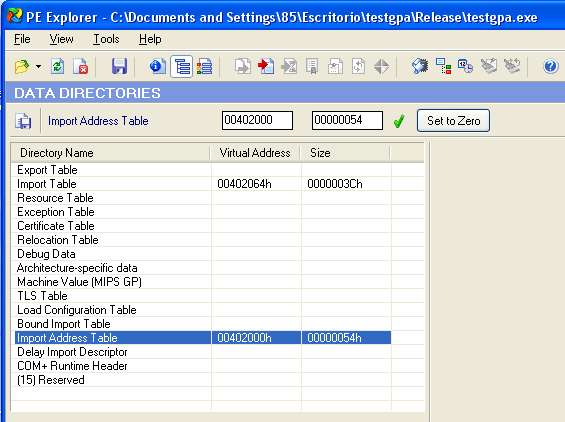

NIVEL: BeginnerTEST: win XP SP3 Esta es la continuación de esta especie de tutorial que había comenzado en este hilo: http://foro.elhacker.net/programacion_cc/parchear_la_iat_para_interceptar_gpa-t384232.0.htmlEn este caso, vamos a utilizar el desensamblador que veníamos usando para obtener ciertos datos acerca de una librería llamada kernel32.dll para los que no la conocen, es una librería (DLL) del sistema Windows y la pueden encontrar en la carpeta system32. Más información: http://en.wikipedia.org/wiki/Microsoft_Windows_library_filesUsamos el desensamblador (O un explorador PE) para observar los detalles del archivo. Y también cierta información que vamos a utilizar.        Luego el código del programa.. En este programa contamos con dos rutinas que realizan el mismo objetivo: Parchear la EAT de kernel32.dll La diferencia es que la primera hace las operaciones automáticamente valiéndose de cierta información obtenida del siguiente tutorial: http://www.mediafire.com/?6nzmp28x2pb9b4ny de esto: http://www.cyvera.com/how-injected-code-finds-exported-functions/Realiza algunas operaciones con ensamblador en línea y luego parchea la EAT. La segunda rutina cumple con el objetivo pero sin usar ensamblador en línea. Con respecto al por qué de usar ASM, es para mostrar algo diferente del anterior tutorial en el que se hacía todo automáticamente y con C/C++. http://foro.elhacker.net/programacion_cc/parcheo_de_eat_y_de_iat_automatico-t384486.0.htmlNOTA: El objetivo es como se puede usar una herramienta como puede ser un explorador de PE, o un desensamblador cualquiera, para obtener estos datos. Inclusive este tipo de cosas se puede hacer sin necesidad de código, es decir simplemente usando este tipo de herramientas pero para parchear los archivos en disco. Pero la idea era codificar algo XD El código del programa: // // By 85 // elhacker.net // etalking.com.ar // boyscout_arg@hotmail.com // 2013 // #include<windows.h> #include<stdio.h> // FARPROC (WINAPI* pGetProcAddress) ( HMODULE hModule, LPCSTR lpProcName ); typedef FARPROC (WINAPI* GetProcAddress_t) ( HMODULE hModule, LPCSTR lpProcName ); // FARPROC WINAPI newGetProcAddress(HMODULE hModule, LPCSTR lpProcName) { FARPROC nResult; nResult=pGetProcAddress(hModule, lpProcName); if (HIWORD(lpProcName)) { if (!lstrcmp(lpProcName, "GetProcAddress")) { return (FARPROC) &newGetProcAddress; } } return nResult; } // DWORD PatchEAT( DWORD pOrgFunction, DWORD pNewFunction ) { DWORD dwOldProtect; DWORD dwOldProtect2; DWORD pOldFunction = ((DWORD*)pOrgFunction)[0]; VirtualProtect( reinterpret_cast< void * >( pOrgFunction ), sizeof( DWORD ), PAGE_EXECUTE_READWRITE, &dwOldProtect ); ((DWORD*)pOrgFunction)[0] = pNewFunction; VirtualProtect( reinterpret_cast< void * >( pOrgFunction ), sizeof( DWORD ), dwOldProtect, &dwOldProtect2 ); return pOldFunction; } // void PatchEatConInlineASM(){ char* gpastr = "GetProcAddress"; DWORD k32base = (DWORD)GetModuleHandle("kernel32.dll"); // Logs DWORD peheader=0; DWORD rva_exports_dir=0; DWORD rva_exports_funcs=0; DWORD rva_exports_fnames=0; DWORD va_exports_fnames=0; DWORD va_eat=0; int savedeax; DWORD rEDX; __asm{ mov ebx, k32base //EBX = kernel32.dll's base address mov edx,dword ptr ds:[ebx+3Ch] //PE header mov peheader, edx mov edx,dword ptr ds:[edx+ebx+78h] //EDX = kernel32.dll's export directory (RVA) mov rva_exports_dir, edx mov eax,dword ptr ds:[edx+ebx+1Ch] //Address of exported funcs (EAX = EAT (RVA)) mov rva_exports_funcs, eax mov edx,dword ptr ds:[edx+ebx+20h] //EDX = Address of function names (RVA) mov rva_exports_fnames, edx add edx,ebx //EDX = Address of function names (VA) mov va_exports_fnames, edx add eax,ebx //EAX = EAT (VA) mov va_eat, eax } __asm{ get_exports: xor ecx, ecx mov esi,gpastr //Address of string "GetProcAddress" (not null-terminated) mov edi,dword ptr ds:[edx] //EDI = *(EDX = VA of function names) add edi,ebx //Address of string (Exported function name) (k32+offs en edi) mov cl,0Eh //14 chars repe cmpsb //recibe dos direcciones de 2 strings (ESI,EDI) je short found_set_context //Jump if this is our function add edx,4 //Next function name add eax,4 //Next function address jmp short get_exports found_set_context: mov savedeax, eax mov edx,dword ptr ds:[eax] add edx,ebx mov rEDX, edx } printf("k32 0x%X\n",k32base); printf("peheader 0x%X\n",peheader); printf("rva_exports_dir 0x%X\n",rva_exports_dir); printf("rva_exports_funcs 0x%X\n",rva_exports_funcs); printf("rva_exports_fnames 0x%X\n",rva_exports_fnames); printf("va_exports_fnames 0x%X\n",va_exports_fnames); printf("va_eat 0x%X\n",va_eat); printf("primer entrada de va_eat 0x%X\n",*(DWORD*)va_eat);//da un rva printf("savedeax 0x%X\n",savedeax);// eat entry para gpa printf("savedeax 0x%X\n",*(DWORD*)savedeax);// el rva en el eat entry correspondiente a gpa printf("GetProcAddress 0x%X\n",GetProcAddress); printf("rEDX 0x%X\n",rEDX); system("pause"); ///////////////////////////////////////////////// // Calcular el rva con mi gpa DWORD rvaMiGPA = (((DWORD)newGetProcAddress)-DWORD(k32base)); // Inicializar puntero de retorno a la original pGetProcAddress = (GetProcAddress_t)rEDX; // Parche PatchEAT( savedeax, rvaMiGPA );// savedeax = eat entry para gpa printf("newGetProcAddress 0x%X\n",newGetProcAddress); // printf("GetProcAddress 0x%X\n",GetProcAddress); system("pause"); } // void PatchEatSinInlineASM(){ DWORD k32base = (DWORD)GetModuleHandle("kernel32.dll"); DWORD exports = k32base+0x262C; DWORD* dwEAT = (DWORD*)(exports+0x28);//953 entradas printf("EAT 0x%X\n",dwEAT); //for(int i=0;i<409-1;i++) dwEAT+=0x1; //printf("GPA EAT 0x%X\n",dwEAT); //printf("*GPA EAT 0x%X\n",*(dwEAT)); DWORD dwEATgpa = (DWORD)(dwEAT+0x198); printf("GPA EAT 0x%X\n",(dwEAT+0x198));//0x199 = 409 printf("*GPA EAT 0x%X\n",*(dwEAT+0x198)); DWORD rvaGPA = dwEAT[409-1];//409 = gpa index DWORD dwGPA = k32base+rvaGPA; printf("rvaGPA 0x%X\n",rvaGPA); printf("dwGPA 0x%X\n",dwGPA); // printf("GetProcAddress 0x%X\n",GetProcAddress); //system("pause"); ///////////////////////////////////////////////// // Calcular el rva de mi gpa DWORD rvaMiGPA = (((DWORD)newGetProcAddress)-DWORD(k32base)); printf("dwEATgpa 0x%X\n",dwEATgpa); printf("rvaMiGPA 0x%X\n",rvaMiGPA); // Inicializar puntero de retorno a la original pGetProcAddress = (GetProcAddress_t)dwGPA; // Parche PatchEAT( dwEATgpa, rvaMiGPA ); printf("newGetProcAddress 0x%X\n",newGetProcAddress); // printf("GetProcAddress 0x%X\n",GetProcAddress); system("pause"); } // int main(){ // 1 // PatchEatConInlineASM(); // 2 PatchEatSinInlineASM(); ///////////////////////////////////////////////// // Test DWORD test = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); printf("test 0x%X\n",test); printf("pGetProcAddress 0x%X\n",pGetProcAddress);// retorno a la original system("pause"); return 0; } //

PROYECTO VC6http://www.mediafire.com/?t87q7m7b7give3bhasta luego

|

|

|

|

|

25

|

Programación / Programación C/C++ / Parcheo de EAT y de IAT automático

|

en: 2 Marzo 2013, 09:59 am

|

NIVEL: BeginnerTEST: win XP SP3 En este post a modo de tutorial se han utilizado dos rutinas, googleadas de las miles que hay, que hacen los parches respectivos (EAT e IAT), automáticamente, encontrando la ubicación de la entrada correspondiente a una función, dentro de estas tablas. Para el ejemplo del parcheo de IAT se procede a usar la IAT local del ejecutable, mientras que para el parcheo de EAT se hace en la EAT de la librería (DLL) kernel32.dll. El objetivo de esta demostración es interceptar la función GetProcAddress con ningún propósito más que demostrar como se puede interceptar una función. Se pueden valorar los casos que se pueden dar en los siguientes dos ejemplos de programas: En el primer programa contamos con un EXE el cual tiene dos opciones que se le ofrecen al usuario: 1_ parchear la eat de kernel32.dll 2_ parchear la iat local luego de elegir una de ambas opciones, se procede a cargar una DLL en el proceso (ver el código de la DLL para ver que hace). DEMO 1 EXE // // By 85 // PatchEAT, PatchIAT (Googleadas en 5 segundos XD) // elhacker.net // etalking.com.ar // 2013 // #include<windows.h> #include<stdio.h> // FARPROC (WINAPI* pGetProcAddress) ( HMODULE hModule, LPCSTR lpProcName ); typedef FARPROC (WINAPI* GetProcAddress_t) ( HMODULE hModule, LPCSTR lpProcName ); // FARPROC WINAPI newGetProcAddress(HMODULE hModule, LPCSTR lpProcName) { FARPROC nResult; nResult=pGetProcAddress(hModule, lpProcName); if (HIWORD(lpProcName)) { if (!lstrcmp(lpProcName, "GetProcAddress")) { return (FARPROC) &newGetProcAddress; } } return nResult; } // bool PatchEAT(HMODULE hTargetMod,CHAR* FuncName,VOID* newAdd,VOID** OrigAdd) { #define _sword sizeof(WORD) //AddressOfNameOrdinals #define _sdword sizeof(DWORD) DWORD addEAT,beforeProtection; IMAGE_DOS_HEADER* dos_header=(IMAGE_DOS_HEADER*)hTargetMod; IMAGE_NT_HEADERS* nt_header=NULL; if(dos_header->e_magic!=IMAGE_DOS_SIGNATURE) return false; nt_header=((PIMAGE_NT_HEADERS)((DWORD)(dos_header)+(DWORD)(dos_header->e_lfanew))); if(nt_header->Signature!=IMAGE_NT_SIGNATURE) return false; addEAT=nt_header->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_EXPORT].VirtualAddress; IMAGE_EXPORT_DIRECTORY* pEAT=(IMAGE_EXPORT_DIRECTORY*)((DWORD)addEAT+(DWORD)hTargetMod); for(DWORD i=0;i<pEAT->NumberOfFunctions;i++){ DWORD* pName=(DWORD*)((DWORD)hTargetMod+((DWORD)pEAT->AddressOfNames+(_sdword*i))); //printf("add nombre 0x%X\n",pName); //system("pause"); if(strcmp((char*)((DWORD)hTargetMod+*pName),FuncName) == 0){ WORD* AddNamePtrs=(WORD*)((DWORD)hTargetMod+((DWORD)pEAT->AddressOfNameOrdinals+(i*_sword))); DWORD* AddFuncRVA=(DWORD*)((DWORD)hTargetMod+((DWORD)pEAT->AddressOfFunctions+(_sdword**AddNamePtrs))); //if(!strcmp((char*)((DWORD)hTargetMod+*pName),"GetProcAddress")){ //printf("AddNamePtrs 0x%X\n",AddNamePtrs); // printf("Add de la func rva 0x%X\n",AddFuncRVA); // printf("Add func 0x%X\n",*AddFuncRVA+DWORD(hTargetMod)); // system("pause"); //} if(!VirtualProtect(AddFuncRVA,_sdword,PAGE_READWRITE,&beforeProtection)) return false; *OrigAdd=(void*)(*AddFuncRVA+DWORD(hTargetMod)); *AddFuncRVA=(((DWORD)newAdd)-DWORD(hTargetMod));//copia el nuevo rva if(!VirtualProtect(AddFuncRVA,_sdword,beforeProtection,&beforeProtection)) return false; break; } } return true; } // BOOL PatchIAT(HMODULE ModHandle, DWORD OriginalFunc, DWORD HookFunc, void **pOriginalFunc) { DWORD pe_offset,CurAddr,CurPointer,IATanfang,IATende,base; BOOL Hooked=FALSE; IMAGE_NT_HEADERS *pehdr; if(!ModHandle || !OriginalFunc || !HookFunc) return FALSE; base=(DWORD)ModHandle; memcpy(&pe_offset,(void *)(base+0x3C),sizeof(DWORD)); pehdr=(IMAGE_NT_HEADERS *)((DWORD)base + pe_offset); IATanfang=(DWORD)base+pehdr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IAT].VirtualAddress; IATende=IATanfang+pehdr->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IAT].Size; CurAddr=IATanfang; while(CurAddr<IATende) { memcpy(&CurPointer,(void *)CurAddr,sizeof(DWORD)); if(CurPointer==OriginalFunc) { if(pOriginalFunc) *pOriginalFunc=(PVOID)CurPointer; DWORD old_attributes,old_attributes2; if(!VirtualProtect((void *)CurAddr,sizeof(DWORD), PAGE_EXECUTE_READWRITE, &old_attributes)) return FALSE; memcpy((void *)CurAddr,&HookFunc,sizeof(DWORD)); if(!VirtualProtect((void *)CurAddr,sizeof(DWORD), old_attributes, &old_attributes2)) return FALSE; Hooked=TRUE; } CurAddr+=sizeof(DWORD); } return Hooked; } // int main(){ /*DWORD test0a = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD test0b = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); //printf("GPA original: 0x%X\n",pGetProcAddress); printf("GPA hook: 0x%X\n",newGetProcAddress); printf("GPA es ahora (k32): 0x%X\n",test0a); printf("GPA es ahora (EXE): 0x%X\n",test0b); system("pause");*/ //////////////////////////////// HINSTANCE lib; int Res=0; int hookmode=0; while( hookmode<1||hookmode>3){ system("cls"); printf("Bienvenido!\n"); printf("Ingrese 1 para realizar un EAT HOOK\n"); printf("Ingrese 2 para realizar un IAT HOOK\n"); scanf("%d",&hookmode); } if(hookmode == 1) __asm jmp eathook; else if(hookmode == 2) __asm jmp iathook; else if(hookmode == 3) __asm jmp salida; ///////////////////////////////////////////////// // EAT HOOK eathook: Res = PatchEAT(GetModuleHandle("kernel32.dll"),"GetProcAddress", ((VOID*)(&newGetProcAddress)),((VOID**)(&pGetProcAddress))); if(!Res){ printf("No se ha modificado la EAT objetivo!\n"); ExitProcess(0); } // Test 1 DWORD test1a = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD test1b = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); printf("GPA original: 0x%X\n",pGetProcAddress); printf("GPA hook: 0x%X\n",newGetProcAddress); printf("GPA es ahora (k32): 0x%X\n",test1a); printf("GPA es ahora (EXE): 0x%X\n",test1b); system("pause"); lib = LoadLibrary("loaddll.dll"); FreeLibrary(lib); return 0; // //////////////////////////////////////////////// // IAT HOOK iathook: Res = PatchIAT(GetModuleHandle(NULL),(DWORD)GetProcAddress, (DWORD)newGetProcAddress,(void **)&pGetProcAddress); if(!Res){ printf("No se ha modificado la IAT objetivo!\n"); ExitProcess(0); } // Test 2 DWORD test2a = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD test2b = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); printf("GPA original: 0x%X\n",pGetProcAddress); printf("GPA hook: 0x%X\n",newGetProcAddress); printf("GPA es ahora (k32): 0x%X\n",test2a); printf("GPA es ahora (EXE): 0x%X\n",test2b); system("pause"); lib = LoadLibrary("loaddll.dll"); FreeLibrary(lib); return 0; // ///////////////////////////////////////////////// // salida: return 0; } //

DLL // // By 85 // PatchEAT, PatchIAT (googleadas en 5 segundos XD) // elhacker.net // etalking.com.ar // 2013 // #include<windows.h> #include<stdio.h> ////////////////////////// BOOL APIENTRY DllMain( HANDLE hModule, // Handle to DLL module DWORD ul_reason_for_call, LPVOID lpReserved ) // Reserved { switch ( ul_reason_for_call ) { case DLL_PROCESS_ATTACH: // A process is loading the DLL. { DWORD res1 = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD res2 = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); printf("GPA desde la dll mod=k32 0x%X\n", res1); printf("GPA desde la dll mod=EXE 0x%X\n", res2); system("pause"); } break; case DLL_THREAD_ATTACH: // A process is creating a new thread. break; case DLL_THREAD_DETACH: // A thread exits normally. break; case DLL_PROCESS_DETACH: // A process unloads the DLL. break; } return TRUE; } ////////////////

En el segundo programa, contamos con un EXE el cual es un programa simple. Sólo carga una DLL (Ver código de la DLL). El código de la DLL se trata de realizar una de dos opciones. 1_ parchear la EAT kernel32.dll 2_ parchear la IAT del ejecutable En realidad, se propone sólamente modificar la IAT del ejecutable, el código del otro parche está deshabilitado. En realidad el segundo programa no tiene mucho sentido tal cual está expuesto, pero cobra sentido si nosotros quisiéramos aplicar este método para algo relacionado al hacking. Si queremos cambiar algo dentro de un proceso (por ejemplo un juego), entonces una posible idea sería cargar una DLL en dicho proceso y realizar un parche a la IAT del EXE. Siempre que sepamos que el EXE hace uso de GetProcAddress para resolver alguna dirección interesante para nosotros XD. Un escenario en el cual se puede encontrar utilidad para esto pueder ser, por ejemplo un programa (EXE) que utilice GetProcAddress para resolver la dirección de ciertas funciones en una DLL que está cargada en el proceso. Al estár interceptada GetProcAddress, nosotros podemos arreglar que retorne las direcciones de nuestros hooks en lugar de las direcciones originales. DEMO 2 EXE // // By 85 // elhacker.net // etalking.com.ar // 2013 // #include<windows.h> #include<stdio.h> // int main(){ HINSTANCE lib = LoadLibrary("loaddll2.dll"); FreeLibrary(lib); printf("GPA original desde el EXE: 0x%X\n", GetProcAddress); system("pause"); return 0; } //

DLL // // By 85 // PatchEAT, PatchIAT (googleadas en 5 segundos XD) // elhacker.net // etalking.com.ar // 2013 // #include<windows.h> #include<stdio.h> ///////////////////// FARPROC (WINAPI* pGetProcAddress) ( HMODULE hModule, LPCSTR lpProcName ); typedef FARPROC (WINAPI* GetProcAddress_t) ( HMODULE hModule, LPCSTR lpProcName ); // FARPROC WINAPI newGetProcAddress(HMODULE hModule, LPCSTR lpProcName) { FARPROC nResult; // nResult=pGetProcAddress(hModule, lpProcName); nResult=GetProcAddress(hModule, lpProcName); if (HIWORD(lpProcName)) { if (!lstrcmp(lpProcName, "GetProcAddress")) { return (FARPROC) &newGetProcAddress; } } return nResult; } // bool PatchEAT(HMODULE hTargetMod,CHAR* FuncName,VOID* newAdd,VOID** OrigAdd) { // misma que el anterior programa ... } // BOOL PatchIAT(HMODULE ModHandle, DWORD OriginalFunc, DWORD HookFunc, void **pOriginalFunc) { // misma que el anterior programa ... } // ////////////////////////// BOOL APIENTRY DllMain( HANDLE hModule, // Handle to DLL module DWORD ul_reason_for_call, LPVOID lpReserved ) // Reserved { switch ( ul_reason_for_call ) { case DLL_PROCESS_ATTACH: // A process is loading the DLL. { int Res=0; // ////////////////////////// // EAT HOOK /* Res = PatchEAT(GetModuleHandle("kernel32.dll"),"GetProcAddress", ((VOID*)(&newGetProcAddress)),((VOID**)(&pGetProcAddress))); if(!Res){ printf("No se ha modificado la EAT objetivo!\n"); ExitProcess(0); } // Test 1 DWORD test1a = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD test1b = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); //DWORD test1b = (DWORD)GetProcAddress(GetModuleHandle("loaddll2.dll"),"GetProcAddress");//NO printf("DLL: GPA original: 0x%X\n",pGetProcAddress); printf("DLL: GPA original: 0x%X\n",GetProcAddress); printf("DLL: GPA hook: 0x%X\n",newGetProcAddress); printf("DLL: GPA es ahora (k32): 0x%X\n",test1a); printf("DLL: GPA es ahora (EXE): 0x%X\n",test1b); system("pause");*/ ///////////////////////// // IAT HOOK Res = PatchIAT(GetModuleHandle(NULL),(DWORD)GetProcAddress, (DWORD)newGetProcAddress,(void **)&pGetProcAddress); if(!Res){ printf("No se ha modificado la IAT objetivo!\n"); ExitProcess(0); } // Test 2 DWORD test2a = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress"); DWORD test2b = (DWORD)GetProcAddress(GetModuleHandle(NULL),"GetProcAddress"); //DWORD test2b = (DWORD)GetProcAddress(GetModuleHandle("loaddll2.dll"),"GetProcAddress");//NO printf("DLL: GPA original: 0x%X\n",pGetProcAddress); printf("DLL: GPA original: 0x%X\n",GetProcAddress); printf("DLL: GPA hook: 0x%X\n",newGetProcAddress); printf("DLL: GPA es ahora (k32): 0x%X\n",test2a); printf("DLL: GPA es ahora (EXE): 0x%X\n",test2b); system("pause"); } break; case DLL_THREAD_ATTACH: // A process is creating a new thread. break; case DLL_THREAD_DETACH: // A thread exits normally. break; case DLL_PROCESS_DETACH: // A process unloads the DLL. break; } return TRUE; } ////////////////

Dejo ambos proyectos en MSVC++ 6.0 http://www.mediafire.com/?ha8768ul77a300zhttp://www.mediafire.com/?cdeog97h39c770iMás información http://msdn.microsoft.com/en-us/magazine/cc301805.aspxhttp://www.reverse-engineering.info/SystemHooking/export.htmhttp://www.masmforum.com/board/index.php?PHPSESSID=8d46cd4ecb1688be429ab49694ec53e6&topic=4286.0hasta luego

|

|

|

|

|

26

|

Programación / Programación C/C++ / Parchear la IAT para interceptar GPA

|

en: 27 Febrero 2013, 04:56 am

|

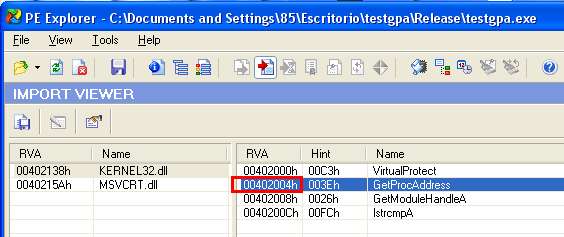

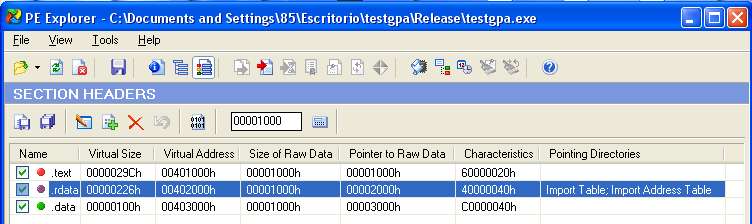

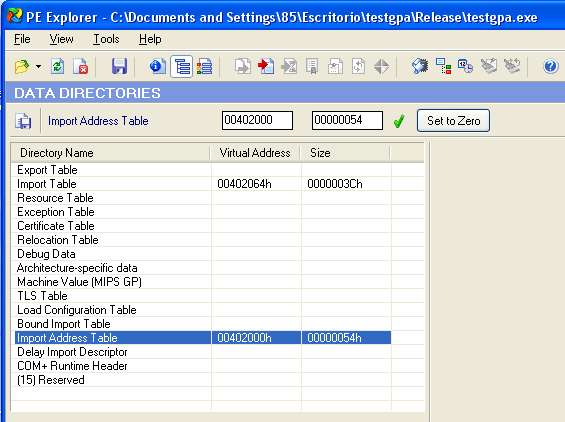

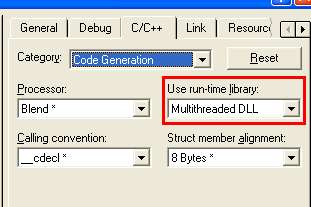

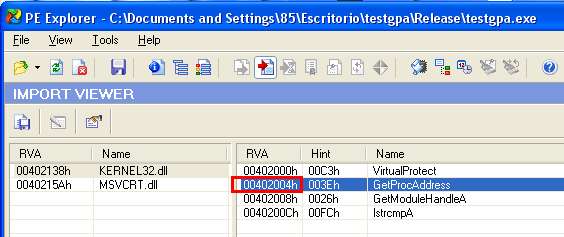

Hola, quería mostrar algo básico que puede aportar algunos conceptos. Más que nada, gente que está en sus comienzos con la programación y puede interesarse en algunos detalles técnicos. NIVEL: BeginnerNo consideren esto de nivel avanzado. Lo primero: IAT = IMPORT ADDRESS TABLEhttp://sandsprite.com/CodeStuff/Understanding_imports.htmlhttp://www.karmany.net/index.php/ingenieria-inversa/19-ingenieria-inversa-novatos/146-pe-header-que-es-la-iat-import-address-tablehttp://cboard.cprogramming.com/cplusplus-programming/99240-import-address-table-iat.htmlLa iat es un lugar que puede accederse fácilmente con un desensamblador y se pueden observar todos los símbolos que el ejecutable importa de ciertos módulos. Hay una forma de hacer que el ejecutable no contenga imports, pero fuera de esa técnica los ejecutables la utilizan. Generalmente se dice que los EXE usan la IAT y las DLL las EAT, véase EAT = EXPORT ADDRESS TABLA , es para exportar símbolos. Más información http://www.rohitab.com/discuss/topic/33541-assembling-an-executable-with-no-imports/http://www.etalking.com.ar/showthread.php?400-llamar-funciones-winapi32-sin-importsVolviendo al tema, veamos lo que uno puede hacer fácilmente, con un desensamblador:     Obteniendo la dirección específica en la IAT se puede proceder a crear el parche con el cual se logra interceptar GetProcAddress. Se trata sólo de cambiar el valor de un puntero, poniéndole la dirección de nuestra función "de gancho" o hook, para que sea llamada en lugar de la original.

//

// By 85

// PatchIAT LTFX

// elhacker.net

// etalking.com.ar

// 2013

//

#include<windows.h>

#include<stdio.h>

FARPROC (WINAPI* pGetProcAddress) ( HMODULE hModule, LPCSTR lpProcName );

typedef FARPROC (WINAPI* GetProcAddress_t) ( HMODULE hModule, LPCSTR lpProcName );

FARPROC WINAPI newGetProcAddress(HMODULE hModule, LPCSTR lpProcName)

{

FARPROC nResult;

nResult=pGetProcAddress(hModule, lpProcName);

if (HIWORD(lpProcName))

{

if (!lstrcmp(lpProcName, "GetProcAddress"))

{

return (FARPROC) &newGetProcAddress;

}

}

return nResult;

}

DWORD PatchIAT( DWORD pOrgFunction, DWORD pNewFunction )

{

DWORD dwOldProtect;

DWORD dwOldProtect2;

DWORD pOldFunction = ((DWORD*)pOrgFunction)[0];

VirtualProtect( reinterpret_cast< void * >( pOrgFunction ), sizeof( DWORD ), PAGE_EXECUTE_READWRITE, &dwOldProtect );

((DWORD*)pOrgFunction)[0] = pNewFunction;

VirtualProtect( reinterpret_cast< void * >( pOrgFunction ), sizeof( DWORD ), dwOldProtect, &dwOldProtect2 );

return pOldFunction;

}

int main(){

//400000+2004= GPA IAT ENTRY (En este programa x64core!, no lo modifiques!)

DWORD dwGPA = (DWORD)(GetModuleHandle(NULL));

dwGPA+=0x2004;

// x64core lo quiere en ASM inline..

__asm {

mov ebx, dwGPA

mov edx, [ebx]

mov pGetProcAddress, edx

}

// pGetProcAddress = *(GetProcAddress_t*)dwGPA;// Ajam..

printf("pGetProcAddress 0x%X\n\n",pGetProcAddress);

printf("GetProcAddress antes 0x%X\n\n",*(DWORD*)dwGPA);

// printf("GetProcAddress antes 0x%X\n\n",GetProcAddress);//No referenciar GPA antes del parche!

// Parchear IAT

PatchIAT( dwGPA, (DWORD)&newGetProcAddress );

// Sin PatchIAT:

//Desproteger

//DWORD* pGPA=(DWORD*)0x00402004;//400000+2004= GPA IAT ENTRY

//*pGPA=(DWORD)&newGetProcAddress;

//Proteger

printf("dwGPA 0x%X\n",dwGPA);

printf("*dwGPA 0x%X\n",*(DWORD*)dwGPA);

printf("GetProcAddress ahora 0x%X\n",GetProcAddress);

printf("newGetProcAddress 0x%X\n",newGetProcAddress);

system("pause");

DWORD test = (DWORD)GetProcAddress(GetModuleHandle("kernel32.dll"),"GetProcAddress");

printf("test 0x%X\n",test);

printf("GetProcAddress ahora 0x%X\n",GetProcAddress);

system("pause");

return 0;

}

//

Dejo el proyectito para descargar http://www.mediafire.com/?2sowg12a6vora4nHasta Luego |

|

|

|

|

27

|

Programación / Programación C/C++ / Tutorial: Crear un parche 1

|

en: 25 Febrero 2013, 09:12 am

|

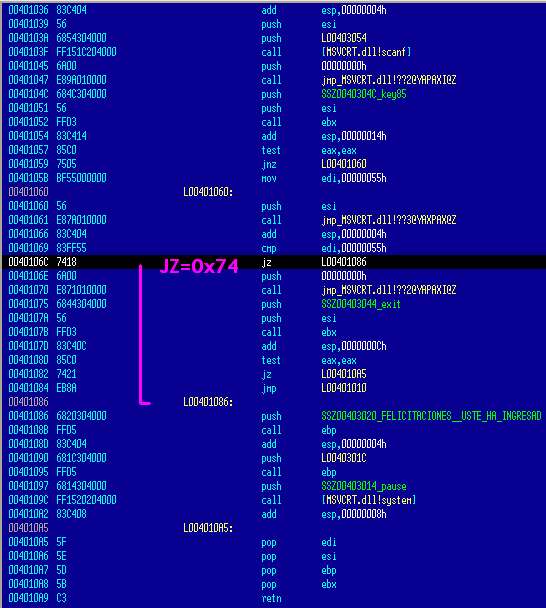

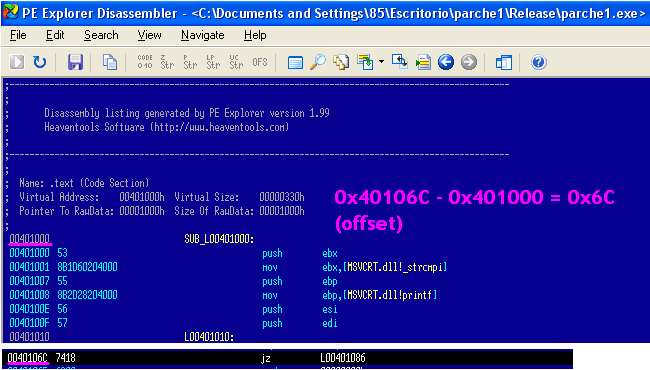

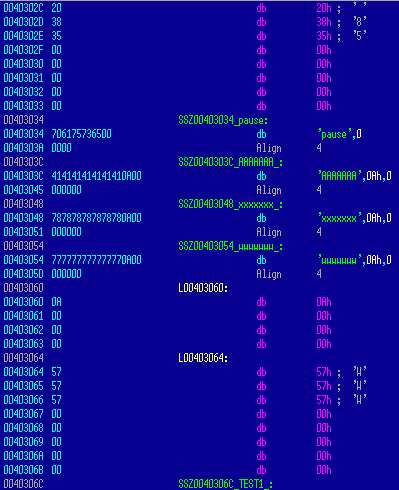

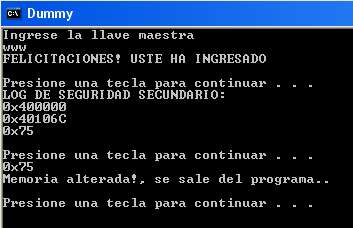

Estaba mirando un tema acerca de como se pasaba por alto la detección de un anticheat y se me ocurrió la idea de mostrar como se puede hacer un parche básico dentro de un mismo proceso. Es decir tenemos un ejecutable, lo ejecutamos y parcheamos nuestra propia memoria. Esto se puede hacer de varias formas, una de ellas es inyectando una DLL , pero esto es algo más fácil :p Cómo es una demostración el propio programa se parchea así mismo, por lo que necesitamos saber en que lugar vamos a querer modificar las cosas. Para eso en el programa puse un bloque condicional que es el que me interesa parchear para poder accederlo aunque no se cumpla la condición. Por Ejemplo: if( 0 == 1){ /* no se cumple */ }

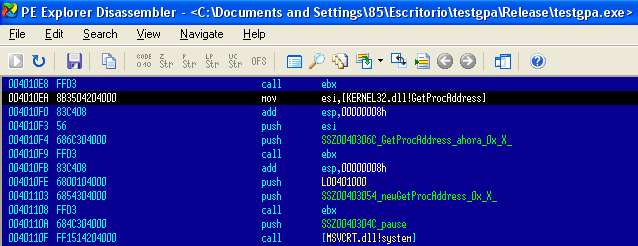

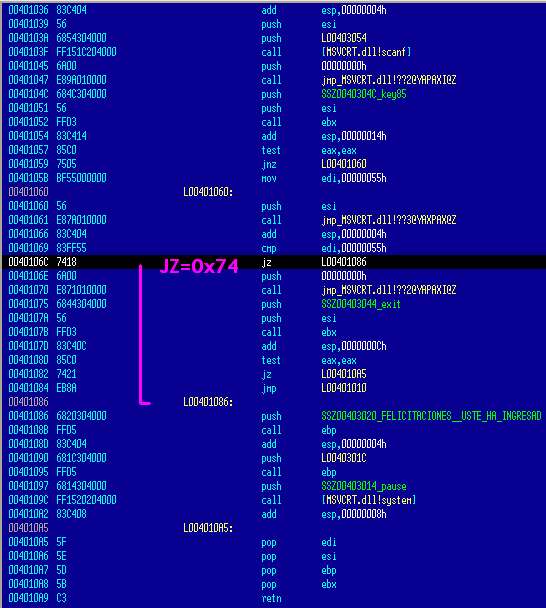

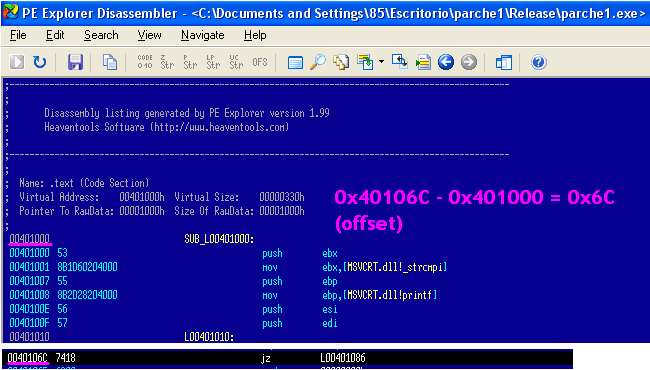

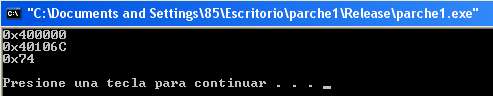

Eso no se cumple, pero parcheándolo se logra acceder de todas formas.. Con un desensamblador, abro el ejecutable (el archivo EXE) y procedo a mirar el código ensamblador.  Identifico el OPCODE que me interesa cambiar, en este caso es JZ (0x74), y procedo a obtener la posición en donde se encuentra (dirección de memoria). Es 0x40106C En realidad lo que nos interesa es saber el desplazamiento en bytes que hay desde la dirección base del ejecutable hasta el punto en el que queremos parchear. Se puede tomar en cuenta la sección de código también pero no es la base del ejecutable, recordar al momento de hacer la cuenta..  Bueno el offset (desplazamiento) es 0x6C y 0x1000 de la sección de código. Bueno sabiendo estas cosas, ya vamos al código.. Con respecto al código, como decía antes, la idea viene de algo que estaba mirando sobre llamadas seguras a funciones para evitar detecciones de un anticheat por ejemplo,, Por eso fui a crear una función (Check()) que trata de ser en forma figurativa la detección de modificaciones en la memoria. Aunque en realidad una función de este tipo no tiene mucho sentido en el mismo hilo de ejecución, se debería hacer desde otro.. Y otro concepto que se puede apreciar en todo esto, es la importancia de restaurar la memoria luego de modificarla y lograr lo deseado. Por eso , en este programa luego de realizar el parche y de llamar a la función de prueba (Target()) , se procede a restaurar la memoria a como estaba antes, para que las detecciones no se disparen. Véase el bloque condicional donde se desea poder ingresar ...

if(master==MASTERNUM)//Aquí es donde queremos entrar XD

{ ...

// // By 85 // Credits: Organner // elhacker.net // etalking.com.ar // 2013 // /////////////////// #include<windows.h> #include<stdio.h> ////////////////////// DWORD dwPatchPlace = 0x00000000; BYTE Opcode_JZ = 0x74; BYTE Opcode_JNZ = 0x75; /////////// inline void Patch(){//Función de parcheadora if(*(PBYTE)dwPatchPlace!=Opcode_JZ) return; DWORD dwOldProtect; VirtualProtect( (LPVOID)dwPatchPlace, 1, PAGE_EXECUTE_WRITECOPY, &dwOldProtect ); WriteProcessMemory( GetCurrentProcess(), (LPVOID)dwPatchPlace, &Opcode_JNZ, 1, NULL ); VirtualProtect( (LPVOID)dwPatchPlace, 1, dwOldProtect, &dwOldProtect ); } // inline void UnPatch(){//Función restauradora if(*(PBYTE)dwPatchPlace!=Opcode_JNZ) return; DWORD dwOldProtect; VirtualProtect( (LPVOID)dwPatchPlace, 1, PAGE_EXECUTE_WRITECOPY, &dwOldProtect ); WriteProcessMemory( GetCurrentProcess(), (LPVOID)dwPatchPlace, &Opcode_JZ, 1, NULL ); VirtualProtect( (LPVOID)dwPatchPlace, 1, dwOldProtect, &dwOldProtect ); } //////////////////// void Target(){//Función objetivo para ser alterada while(1){ #define MASTERNUM 85 int master=0x99999997; char* ingreso = new char[256]; system("cls"); printf("Ingrese la llave maestra\n"); scanf("%s", ingreso); if(!strcmpi(ingreso, new char[]= "key85\0")){ master = 85; } delete []ingreso; if(master==MASTERNUM)//Aquí es donde queremos entrar XD { printf("FELICITACIONES! USTED HA INGRESADO\n"); printf("\n"); system("pause"); break; } // if(GetAsyncKeyState(VK_END)) break;// En otro hilo if(!strcmpi(ingreso, new char[]= "exit\0")) break; } } // void Check()//Función que representa un método de seguridad { if(*(PBYTE)dwPatchPlace != Opcode_JZ) { printf("0x%X\n",*(PBYTE)dwPatchPlace); printf("Memoria alterada!, se sale del programa..\n"); printf("\n"); system("pause"); ExitProcess(45); } } ///////// int main(){ // We have to replace JZ with JNZ. dwPatchPlace=(DWORD)GetModuleHandle(NULL);//Retorna la BaseAddress //Sumamos el offset obtenido del desensamblado dwPatchPlace+=0x00001000; dwPatchPlace+=0x6C; //Logs printf("0x%X\n",(DWORD)GetModuleHandle(NULL)); printf("0x%X\n",dwPatchPlace); printf("0x%X\n",*(PBYTE)dwPatchPlace); printf("\n"); system("pause"); //Parcheamos la memoria antes de llamar a la función Patch(); //Llamamos a la función objetivo Target(); //Volvemos a dejar la memoria como estaba antes // UnPatch(); //Se deja que las comprobaciones de seguridad sigan su curso normalmente Check(); return 0; }

Unas imágenes, aunque voy a dejar el proyecto para descargar.  La llamada a UnPatch() está comentada, por eso la detección se dispara..  Un comentario acerca del uso de WriteProcessMemory, no es necesario,, ya que con simplemente hacer esto: *(PBYTE)dwPatchPlace= Opcode_JNZ; es suficiente, ya que es un mismo proceso. lo que pasa que ambas funciones fueron sacadas de un post de un tal Organner, que algunos deben saber quien es, sólo les cambié una cosa y listo, aunque tampoco son algo especial como para que deban tener un autor XD Proyecto MSVC6 http://www.mediafire.com/?j7s6a85bp4k5p3tEste tutorial está orientado a gente principiante en la programación, no sea considerado un tutorial avanzado  Hasta Luego |

|

|

|

|

28

|

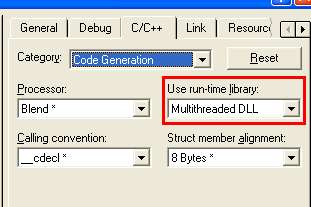

Programación / Programación C/C++ / MSVCRT hook

|

en: 24 Febrero 2013, 18:50 pm

|

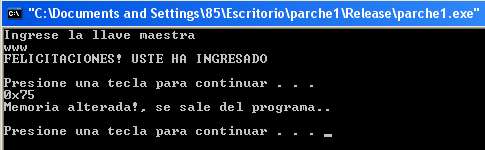

Un ejemplo interesante en donde se intercepta a modo de prueba la función STRLWR , no voy a tomar crédito del hook ya que se trata de un simple parche que lo he googleado en 5 segundos XD, lo que si voy a mostrar un par de fotos al respecto.. Como se compiló el ejecutable, para que sea dependiente de la DLL msvcrt  Como se buscó el export en la DLL, se puede observar su índice y su símbolo.  El resto del código no es nada especial, dejo el proyecto en vc6 http://www.mediafire.com/?s9vic23mvrjxrwg//

// By 85

// elhacker.net

// InterceptAPI: (googleado en 5 segundos XD)

// 2013

//

#pragma comment (lib,"Shlwapi.lib")

#include<windows.h>

#include <Shlwapi.h>

#include<stdio.h>

///////////////////////////////////////////////////////////

char* mystrlwr(char* a){

static bool onlyonce=false;

if(!onlyonce){

onlyonce=true;

printf("\nSTRLWR INTERCEPTADA!\n");

// MessageBox(0,0,0,0);

}

return a;

}

//

BOOL InterceptAPI(HMODULE hLocalModule,const char* c_szDllName,const char* c_szApiName, DWORD dwReplaced)

{

DWORD dwOldProtect;

DWORD dwAddressToIntercept=(DWORD)GetProcAddress(GetModuleHandle((char*)c_szDllName),(char*)c_szApiName);

printf("add: %x\n", dwAddressToIntercept);

printf("dll: %s\n", c_szDllName);

printf("api: %s\n", c_szApiName);

// system("pause");

if(!dwAddressToIntercept) return false;

BYTE *pbTargetCode = (BYTE *) dwAddressToIntercept;

BYTE *pbReplaced = (BYTE *) dwReplaced;

VirtualProtect((void *) dwAddressToIntercept, 5, PAGE_WRITECOPY, &dwOldProtect);

*pbTargetCode++ = 0xE9; // jump rel32

*((signed int *)(pbTargetCode)) = pbReplaced - (pbTargetCode +4);

VirtualProtect((void *) dwAddressToIntercept, 5, PAGE_EXECUTE, &dwOldProtect);

FlushInstructionCache(GetCurrentProcess(), NULL, NULL);

return TRUE;

}

//

void Dummy(){

strlwr(new char[] = "85 de elhacker.net :D\0");

}

//

int main(){

Sleep(500);

char l_s11[] = {'m','s','v','c','p','6','0','.','d','l','l',0};

char l_s12[] = {'m','s','v','c','p','7','1','.','d','l','l',0};

char l_s13[] = {'m','s','v','c','p','1','0','0','.','d','l','l',0};

char l_s[] = {'m','s','v','c','r','t','.','d','l','l',0};

char l_api[] = {'_','s','t','r','l','w','r',0};

char l_exe[] = {'m','s','v','c','r','t','_','h','o','o','k','.','e','x','e',0};

char FileName[256];

if(!GetModuleHandle(l_s)) ExitProcess(0);

GetModuleFileName(GetModuleHandle(NULL), FileName, sizeof(FileName));

PathStripPath(FileName);

if (strcmp(FileName, l_exe) == 0){

InterceptAPI(GetModuleHandle(NULL), l_s, l_api, (DWORD)mystrlwr);

/* else: no se ha interceptado ! */

}

else

{ /* no se ha interceptado ! */ return 0;}

Dummy();

printf("\n");

system("pause");

return 0;

}

|

|

|

|

|

29

|

Programación / Ingeniería Inversa / crackeáte esta cuenta

|

en: 24 Febrero 2013, 01:15 am

|

Bueno este es un crackme , supongo que para muchos puede resultar de nivel principiante. En realidad yo no estoy familiarizado con el cracking, pero encontré un código con una rutina interesante y me pareció que podía servir para un crackme. Si y sólo si están interesados en resolver un crackme más en sus vidas, háganlo , no es mi intención quitarles su tiempo XD. Disculpen si falta algo XD Nivel:Principiante, conocimiento de hooking/patching, desensamblado, depurado, etc Objetivo:Que salga un cartel contando que el resultado fue exitoso. Se requiere mostrar los datos de usuario que fueron encontrados y explicar como se resolvió. Los datos son un nombre de usuario y la contraseña. Pueden exponer un código si lo desean. Elementos: XP SP3 x86, MSVCPP6 Premio: Ninguno. Un código con la rutina utilizada. Necesitan algo más ? avisen. http://www.mediafire.com/?bb4xz7ta4qrfr6e |

|

|

|

|

30

|

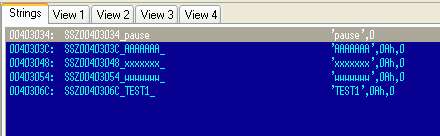

Programación / Programación C/C++ / ghostwriting? cadenas que no son detectadas

|

en: 24 Febrero 2013, 01:02 am

|

Estaba mirando cuando uno desensambla un programa en c++, no protegido obviamente.... no hablo de un editor hexadecimal ni de ollyDBG, un desensamblado normal que muestre el código ensamblador. Algunas strings son detectadas y otras no, en realidad no se si esto se llama ghostwriting porque parece que ghostwriting es otra cosa aparte. Suponiendo el siguiente código que muestra algunas de las formas más conocidas de declarar cadenas:

//

// By 85

// elhacker.net

// 2013

//

#include<windows.h>

#include<stdio.h>

void Test(){

char test1[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char test11[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char test111[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char test1111[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char test11111[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char testA[256];

strcat(testA,test1);

strcat(testA," 85\0");

printf(test1);

printf("\n\n");

char test2[] = "ochentaycinco1\0";

char test22[] = "ochentaycinco2\0";

char test222[] = "ochentaycinco3\0";

char test2222[] = "ochentaycinco4\0";

char test22222[] = "ochentaycinco5\0";

const char* testX = "ASD\0";

char testB[256];

strcat(testB,test2);

strcat(testB," 85\0");

printf(test2);

printf("\n\n");

printf(testX);

printf("\n\n");

}

int main()

{

Test();

char test11111[] = {'o','c','h','e','n','t','a','y','c','i','n','c','o',0};

char test22222[] = "ochentaycinco11\0";

const char* testX = "WWW\0";

printf("TEST1\n");

printf(testX);

printf("\n");

printf(new char[] = "wwwwwww\n");

printf(new char[] = "xxxxxxx\n");

printf(new char[] = "AAAAAAA\n");

system("pause");

return 0;

}

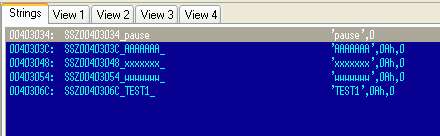

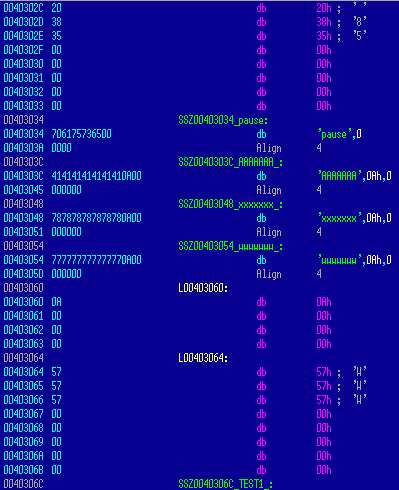

podemos ver las cadenas que son detectadas y las que no:   Si alguno quiere agregar algo con referencia al tema XD, en realidad yo si tuviera que recurrir a ocultar cadenas utilizaría algún tipo de encriptamiento interno, como XORSTR, pero esto se usa también |

|

|

|

|

|

| |

|

.

.