Las nuevas versiones de Spyeye funcionan de la siguiente manera: Cuando un usuario infectado se presenta en la página de su entidad bancaria en línea, el troyano modifica la web. Se inyecta en el navegador (Firefox e Internet Explorer) y cambia el resultado que se muestra a la víctima, de forma que aparece, por ejemplo, un formulario solicitando todas las coordenadas de su tarjeta. Para ello, los atacantes han debido estudiar previamente la página legítima para saber dónde colocar los nuevos elementos.

El usuario no ha sido víctima de un phishing o un pharming (ataques para los que están más acostumbrados), sino que se encuentra en la web real de su banco. Las credenciales robadas irán a parar a un servidor web centralizado del atacante, donde recopilará toda la información a través de una cómoda interfaz.

Los bancos americanos y europeos han sido tradicionalmente los más atacados por este tipo de muestras. Hasta ahora, quizás para los atacantes de América Latina era suficiente con troyanos mucho más simples, como los típicos keyloggers, modificadores de hosts, etc. Sin embargo, esta muestra localizada ataca en concreto a cuatro entidades (lo que también llama la atención por ser un número muy bajo. Lo normal es que afecten a más de una docena). Tres de los bancos son panameños y el último, de Honduras.

La muestra analizada además presenta algunas curiosidades con respecto al Spyeye tradicional. Por ejemplo, usa un nombre de directorio diferente. Si bien suele crear un directorio en la raíz C: llamado $recycle.bin$, este directorio se llama C:\Recys.Bin.

Otra curiosidad es que esta versión no depende de un archivo de configuración que sea descargado. Si bien sí que lo descarga, la configuración que contiene los bancos que debe atacar se encuentra incrustada en el propio código del binario, lo que no es habitual.

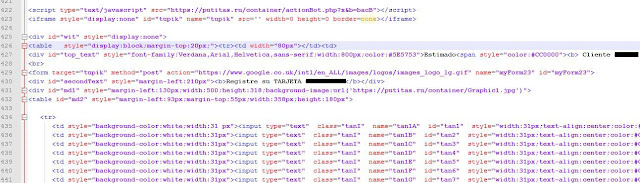

Por último, destacar que toda su infraestructura está basada en dominios con nombres en castellano de contenido sexual, pero de nacionalidad rusa. Así, podemos encontrar varios dominios donde se aloja la infraestructura tales como ojosxxx.ru y putitas.ru.

FUENTE :http://unaaldia.hispasec.com/2012/04/nuevos-troyanos-spyeye-orientados.html

Autor

Autor

En línea

En línea