¿QUÉ ES LA EXPLOTACIÓN DDE?

El intercambio de datos dinámicos (DDE) de Microsoft es un protocolo diseñado para permitir el transporte de datos entre las aplicaciones de MS Office. Se introdujo ya en Windows 2.0 en 1987 y proporciona lo que Microsoft alguna vez consideró como funcionalidad central para el conjunto de herramientas de Office:

"Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de intercambio dinámico de datos (DDE). El protocolo DDE es un conjunto de mensajes y pautas. Envía mensajes entre aplicaciones que comparten datos y usa memoria compartida para intercambiar datos entre aplicaciones. Las aplicaciones pueden usar el protocolo DDE para transferencias de datos únicas y para intercambios continuos en los que las aplicaciones se envían actualizaciones entre sí a medida que se dispone de nuevos datos ".

Si bien eso es sin duda un beneficio para los usuarios legítimos y los usos del protocolo, el desafortunado efecto secundario de DDE es que proporciona una vía para que los atacantes exploten. DDE permite la ejecución del código incrustado una vez que la víctima abre dicho archivo, sin la solicitud de autorización asociada con las macros. Aunque DDE ahora ha sido reemplazado por el kit de herramientas de vinculación e incrustación de objetos (OLE), las aplicaciones de Office aún soportan DDE por compatibilidad con versiones anteriores.

¿Qué tan fácil es usar Microsoft Office DDE para activar el código?

Como lo muestran Etienne Stalmans y Saif El-Sherei, es extremadamente fácil. Aquí hay una demostración simple que incorpora un documento de MS Word con código DDE:

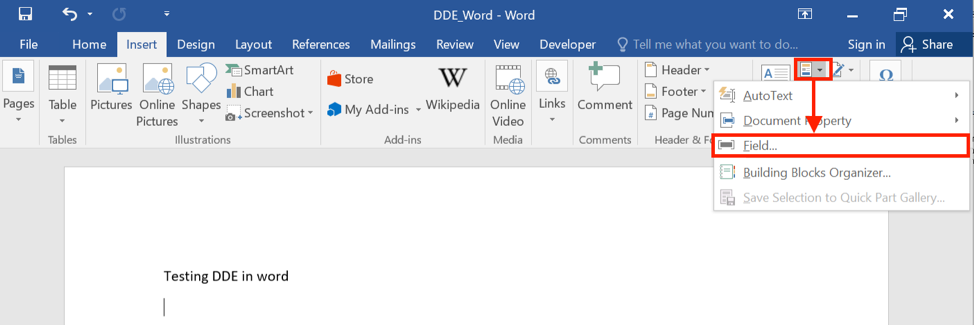

Insertar pestaña -> Piezas rápidas -> Campo

En la ventana emergente, asegúrese de que esté seleccionado "= (Fórmula)" y haga clic en "Aceptar".

El Código de campo debería mostrarse ahora; cámbielo para que contenga lo siguiente:

{DDEAUTO c: \\ windows \\ system32 \\ cmd.exe "/ k calc.exe"}

Guarde el documento.

Una vez que se abre el documento, el código ejecuta inmediatamente calc.exe.

Más información: https://www.sentinelone.com/blog/malware-embedded-microsoft-office-documents-dde-exploit-macroless/

Saludos.

Autor

Autor

En línea

En línea