GITHUB COMO VECTOR DE ATAQUE

Una vez auditando un sistema me encontré una cuenta en GitHub la cual contenía el código fuente de la aplicación, la cuenta era estándar así que se podía clonar y auditar directamente analizado el código en un entorno controlado. Esto me dio la idea de ver cuántas personas guardaban credenciales o información privada que ayudara a ingresar fácilmente en los sistemas/aplicaciones/plataformas. Esto fue lo que encontré:

Encontré una empresa la cual ofrece servicios de: Desarrollo Web, Aplicaciones Móviles, Soluciones Empresariales, Software a la Medida. Esta empresa utiliza una cuenta den GitHub donde publica los código fuentes de los servicios prestados.

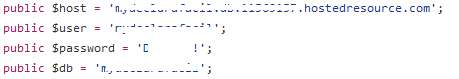

Seleccione un repositorio e inicialmente vi que era un CMS Joomla, entre al archivo configuration.php, y vi los parámetros para la conexión a la base de datos.

Con HeidiSQL ingrese las credenciales y sorpresa!

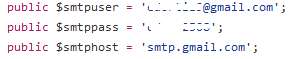

Se pueden encontrar credenciales de correo electrónico, como por ejemplo:

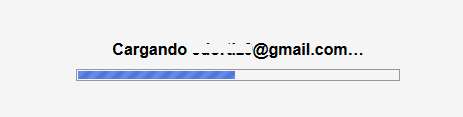

Entramos al Gmail y sorpresa!

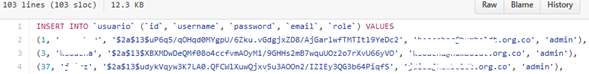

Se pueden encontrar archivos de SQL con las credenciales

No dispongo de mucho tiempo, pero ya alguien mas aportará de las cosas que se puede llegar a hacer con esos descuidos. Provechen y feliz Hack!

Autor

Autor

En línea

En línea