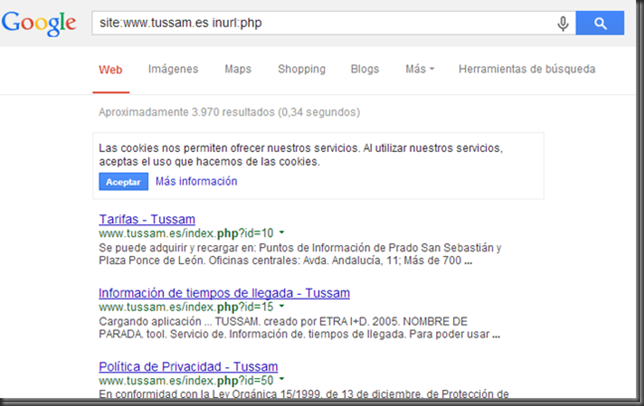

Un ejemplo sería el siguiente. http://www.tussam.es identifico la tecnología que voy a auditar en este caso php.

Imagen 1: Búsqueda con Dork sin exclusión

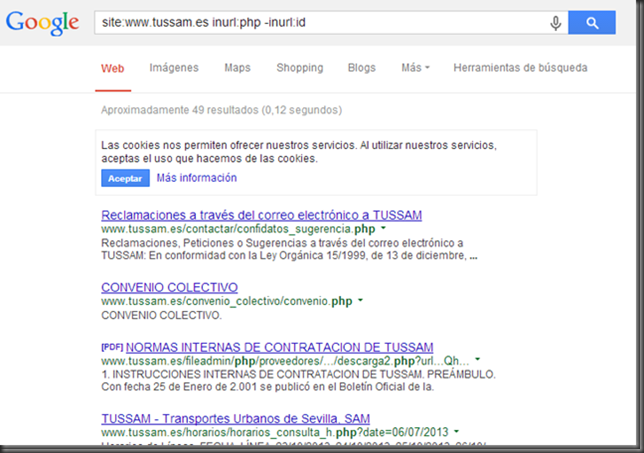

Entro en el primer resultado compruebo que no haya nada interesante y vuelvo a realizar la búsqueda descartando la variable id ya que he comprobado que no es vulnerable

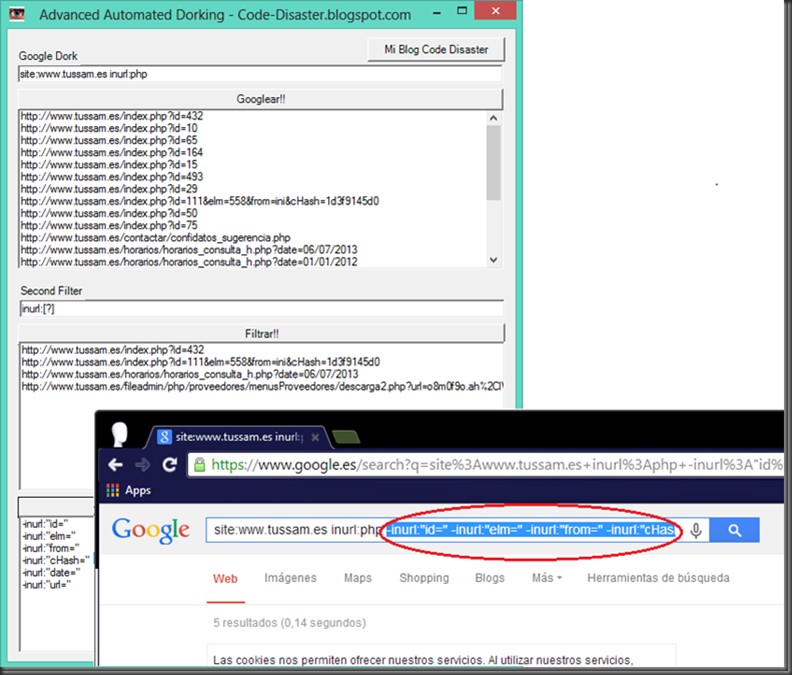

Imagen 2: Búsqueda con Dork con exclusión

El problema de esta consulta es que pueden existir otras aplicaciones o directorios en la web que no contengan precisamente en la variable la cadena id, con lo cual estaríamos descartándola, pero sin embargo seriamos capaces de añadir más cantidad de operadores excluyentes si solo nos fijamos en las variables

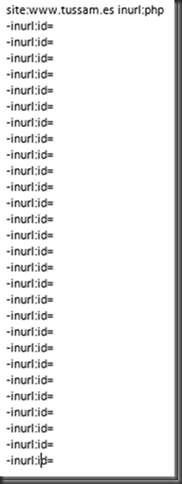

Fijémonos entre la cantidad de exclusiones sin pasarnos del límite de palabras en la consulta, entre “dominio+aplicación+variable” (Primeros 2 bloques) y solo “variable” (último bloque).

8 operadores sobrepasa el límite

site:www.tussam.es inurl:php

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

"www" (y las palabras que le siguen) se ignoró porque limitamos las consultas a 32 palabras.

Búsqueda Exacta (la ideal)

Sin pasarme del límite 7 operadores

site:www.tussam.es inurl:php

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

-inurl:www.tussam.es/index.php?id=

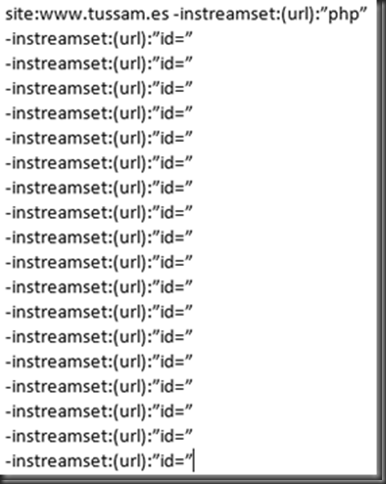

Bing

Búsqueda Exacta (la ideal)

13 operadores sin pasarme del limite

site:www.tussam.es -instreamset:(url):”php”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

-instreamset:(url):”www.tussam.es/index.php?id=”

Búsqueda en base a las variables GET

Sin pasarme del límite. 30 operadores con variables

Bing

Sin pasarme del límite. 20 operadores con variables

¿Vale la pena correr el riesgo basándonos solo en las variables? por supuesto que sí, tenemos más cantidad de exclusiones.

Filtrando correctamente con Google el límite ronda los 7 operadores mientras con Bing llegamos a 13 operadores sin pasarnos.

En cambio filtrando en base a las variables, Google con 30 frente a los 20 permitidos por Bing, queda claro con cual nos quedaríamos por ello hay que decir que Google la tiene más larga con 30 contra 20 de Bing y es que aquí el tamaño sí importa jeje.

Bueno pues hice una herramienta para automatizar este proceso, que trabaja con google y con su querido captcha problema que no tenemos con Bing

La herramienta tiene el siguiente aspecto.

Imagen 3: AAD Interfaz

Simplemente es necesario que en la primera entrada de datos se le envié el dork intentando filtrar lo más posible los resultados, por ello que filtro también por la tecnología para evitar html, jpg, png, etc, de este modo acortar los resultados.

En el segundo filtro se puede especificar con una expresión regular por ejemplo [?] de este modo aparecerían todas las urls parametrizadas, y es que a quien no le gustaría que a google se le pudiesen pasar expresiones regulares eh? El que no le guste que tire la primera piedra… ¬¬ vale sigamos.

Y la última opción que sirva para ver los operadores de exclusión con las variables GET encontradas en la web.

Imagen 4: ADD en acción y abajo misma ultima búsqueda de ADD pero en el buscador

Y hasta aquí este post espero que os haya gustado y es que últimamente no posteo tan seguido por que ando liado con la FaasT y cuando llego a la casa estoy sExo polvo :p.

Salu2!;

Se puede descargar de aqui: https://sourceforge.net/projects/aadgoogle/

Fuente: http://code-disaster.blogspot.com

Autor

Autor

En línea

En línea