Zend Framework consta de paquetes PHP instalados en 570 millones veces. Los desarrolladores utilizan el marco para crear aplicaciones web orientadas a objetos.

https://github.com/Ling-Yizhou/zendframework3-/blob/main/zend%20framework3%20%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%20rce.md

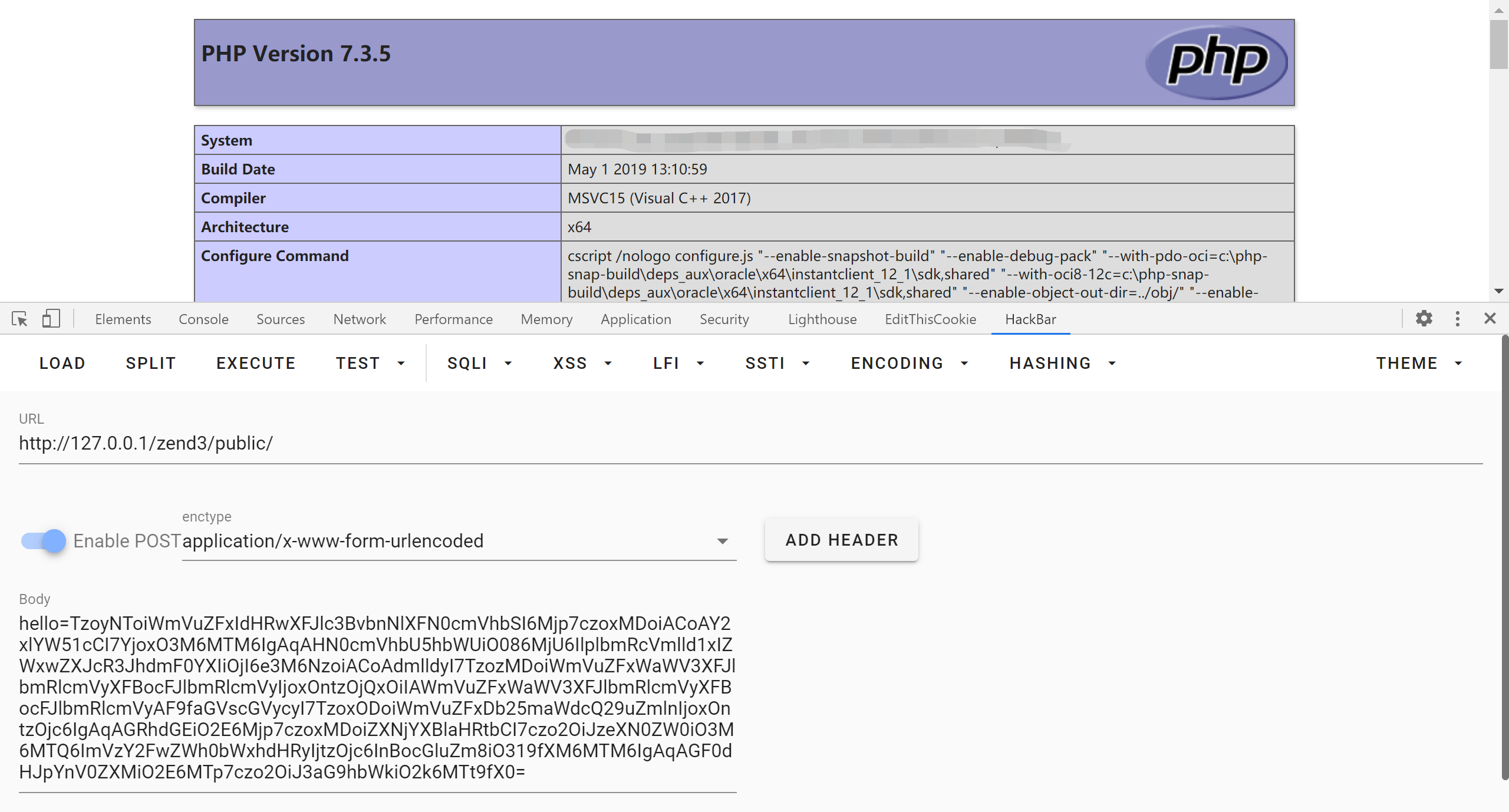

En un exploit de prueba de concepto (PoC), el investigador demostró cómo la aplicación web phpinfo page analizó con éxito su comando del sistema "whoami" pasó a través de una solicitud HTTP serializada y devolvió el nombre de la cuenta de Windows, "nt Authority system".

En enero de 2020, Zend Framework fue migrado al proyecto Laminas con una cantidad significativa de código que simplemente se transfirió a la nueva base de código.

Por ejemplo, Zend's Stream.php La clase con el destructor antes mencionado continúa existiendo en algunas versiones de Laminas.

Considerando los poderes de PHP alrededor del 80% de los sitios de Internet De alguna manera, y dada la popularidad histórica del Zend Framework, se recomienda a los desarrolladores que revisen minuciosamente sus aplicaciones web para detectar casos de deserialización de objetos que no sean de confianza.

Autor

Autor

En línea

En línea