Buenas,

estoy iniciándome en Wireshark. Para hacer una prueba de concepto he hecho una captura de tramas en mi PC local.

La prueba es muy sencilla: "Me conecto con Firefox a Google y pongo en el buscador una palabra clave"

Al abrir Wireshark, veo mi IP local, mi dirección MAC y que el user-agent es Firefox. Hago filtrados por protocolos http, pero me quedo bloqueado en lo siguiente:

- No veo mi conexión a Google (filtro por protocolo http, https y busco "Google" en el archivo de captura y no sale nada)

- No veo la palabra buscada

- Veo una conexión a la IP 84.53.132.152 (Akamai). He visto que es un CDN, pero no sé por qué paso por ahí.

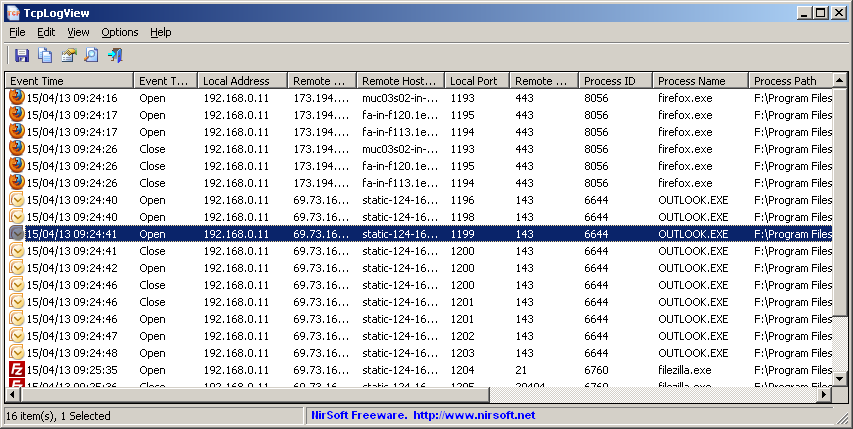

- No sé ver el PID.

¿Me podéis orientar un poco?

Muchas gracias!

|

|

Bienvenido(a), Visitante. Por favor Ingresar o Registrarse ¿Perdiste tu email de activación?. |

Autor

Autor

En línea

En línea