En este artículo se describen algunas de las características más importantes de este shellcode como son:

1. Eliminación de archivos de Log.

2. Captura de pantalla.

3. Carga y descarga de archivos.

4. Copiar información.

5. Extracción de información de configuración: Tablas de enrutamiento, tarjetas de red, registro de Windows, configuración de seguridad, archivos compartidos, configuración de firewall, etc, etc.

Core Commands

Background

Ejecuta la sesión actual en segundo plano para retornar a la línea de comandos de Meterpreter, para regresar a la sesión se ejecuta el comando tradicional (sessions –i 1).

Migrate

Permite migrarse a otro proceso en la maquina víctima.

File Systems Commands

LS

Permite visualizar los archivos en el directorio remoto actual.

Download

Permite descargar un archivo de la maquina atacada, es necesario hacer uso del back-slash doble en la ruta del mismo

Upload

Permite cargar un archivo en una ruta especifica, de la misma manera que el comando download es necesario hacer uso del doble slash al momento de indicar la ruta.

Search

Permite buscar archivos en la maquina víctima, además:

1. Permite indicar el tipo de archivo.

2. Permite indicar la ruta donde se quiere realizar la búsqueda.

Networking Commads

Ipconfig

Permite visualizar todas la información de todas tarjetas de red existentes en la maquina atacada.

Route

Permite consultar y modificar la tabla de enrutamiento.

System Commads

Execute

Permite ejecutar un comando.

Getprivs

Permite obtener tantos privilegios de administración como sea posible.

Getuid

Permite consultar el tipo de usuario que la maquina victima esta ejecutando.

Ps

Permite consultar todos los procesos que están en ejecución.

Shell

Permite obtener un Shell, o línea de comando.

SysInfo

Permite obtener información del sistema remoto como:

1. Nombre de la maquina.

2. Sistema Operativo.

3. Tipo de arquitectura.

4. Lenguaje del sistema operativo.

User Interface Commads

Enumdesktops

Permite consultar todas las sesiones (o escritorios).

Idletime

Permite consultar el tiempo en el que el usuario de la maquina victima ha estado ausente.

Screenshot

Permite extraer una imagen del escritorio remoto.

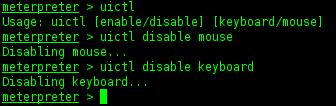

Uictl

Permite controlar algunos de los componentes del sistema afectado.

Password Database Commads

Hashdump

Permite consultar el contenido del la base de datos SAM en sistemas Windows.

Autor

Autor

En línea

En línea