Todo lo que tenga conexión inalámbrica es factible de forzarse su acceso y a partir de ahí controlarla remotamente.

El problema es la nula seguridad que se les otorga por parte de los fabricantes. Que menos que unos simples botones que por ejemplo bloqueen la escritura de datos.

Si por ejemplo programas la cafetera para crear un nuevo tipo o modo de hacer café u otro líquido, sería razonable que una vez hecho el programa se pudiera bloquear su acceso.

Mucho me temo que los propios fabricantes son los más interesados en no hacer una seguridad ni activa ni pasiva, porque seguramente son ellos los primeros que acceden a tales trastos (quizás solamente leyendo), para recoger datos del uso de la máquina...

Mientras no haya leyes que obliguen a hacer una seguridad férrea y que pase controles y tengan garantía o que directamente hagan responsables a los fabricantes de los daños ocasionados en tales casos, seguiremos viendo 'ejemplos' con menos o mayor maldad de hackeos a diestra y siniestra.

Podría imaginar que todo lo que tenga conexión inalambrica pudiera ser vulnerable a un hackeo, pero hackear una cafetera que propósito tiene para un hacker ? Parece mas bien para joder a la persona que no pueda servir café en su negocio y a cambio el hacker le pide dinero ? No creo que nadie le vaya ofrecer dinero porque le bloque la cafetera y no pueda echarle cafe a sus clientes, imagino que lo desenchufas de la red y vuelve a su estado normal, si fuera un banco es mas interesante.

Bueno parece sencillo de hacer viendo el blog de Martin Hron pero tiene su movidas.

Aquí os traduzco lo que viene en su blog

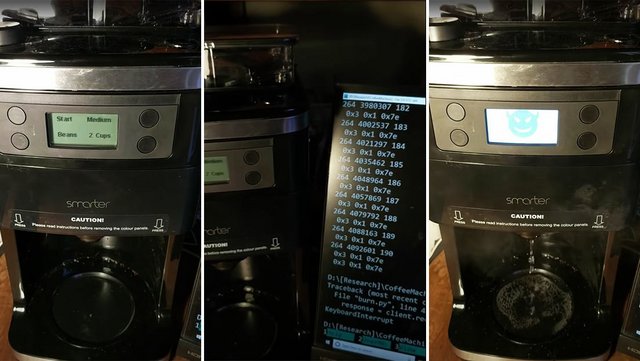

Volvamos a nuestro principal objetivo de secuestrar la cafetera con fines nefastos. ¿Qué tan seguro es el proceso de actualización? ¿Podemos entrar en eso? ¿Podemos incluso cambiar el firmware para hacer algo más de lo que se pretendía originalmente? ¿Podemos convertir el dispositivo en un dispositivo físicamente peligroso? ¿Podemos hacerlo de forma remota? Como dije al principio, el eslabón más débil siempre compromete todo el sistema. O es una red o un dispositivo. El objetivo es responder a todas las preguntas anteriores y demostrar que los dispositivos de IoT también podrían verse comprometidos a nivel de firmware.

Para empezar, queríamos aprender cómo funciona el proceso de actualización. Tenemos varias opciones para hacer esto, pero ya tenemos una receta para esto basada en investigaciones anteriores similares que hemos realizado. La regla general es hacerlo lo más simple posible; aquí está nuestra lista de tareas pendientes al intentar revertir el proceso de actualización de una pieza de firmware.

Consíguelo (el archivo con el firmware)

Desempaquete (si está empaquetado / cifrado)

Realice ingeniería inversa (traduzca esos ceros y unos en un código significativo)

Modificarlo (agregar el contenido malicioso)

Cargarlo (y volver a colocarlo en el dispositivo)

¿Es simple verdad?Encontrar el firmwarePrimero, necesitamos obtener el firmware de alguna manera, y nuevamente hay varias opciones. Sigamos la regla, la opción más simple primero:

1-Búscalo en Google: por más obvio que parezca, a veces los investigadores de seguridad omiten este paso, lo que podría ahorrarles mucho trabajo. El firmware suele estar disponible en Internet para su descarga.

2-Capture y analice el tráfico de la red: si el protocolo no está cifrado, la forma más fácil es simplemente capturar el tráfico de la red; en ese caso, tenemos tres opciones más donde buscar

-tráfico entre el dispositivo e Internet

-tráfico entre el dispositivo y la aplicación complementaria, si hay alguna

-tráfico entre la aplicación complementaria e Internet

3-Analiza y aplica ingeniería inversa a la aplicación complementaria. Antes de sumergirnos profundamente en el dispositivo, es aconsejable echar un vistazo a la aplicación complementaria del dispositivo, generalmente es la solución más fácil para obtener el protocolo de comunicación y los comandos. ¿No has tenido suerte con alguno de los anteriores? Es hora de desmontar el dispositivo, rastrear la placa para identificar todos los componentes, obtener hojas de datos para encontrar puertos de depuración y posiblemente volcar el firmware directamente desde el chip. Esta es realmente una aventura en hardware y no para todos.

La vida no es tan simple, y tampoco lo es la ingeniería inversa de los dispositivos de IoT. Resultó que tuvimos que usar una combinación de todas las técnicas mencionadas. Primero, lo buscamos en Google, y como los comandos ya estaban documentados, encontramos un comando que dice “update the firmware.”Pero el comando en sí (sus parámetros y formato) no se había documentado. Entonces, emitiendo:

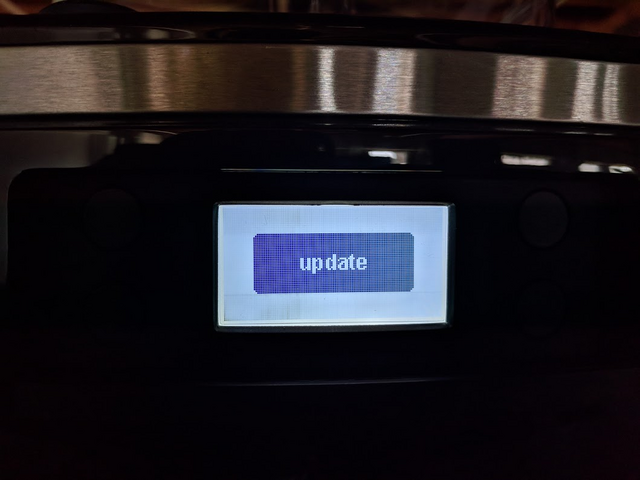

la cafetera entra en un modo de actualización (en el firmware más nuevo, debe presionar un botón para iniciar la actualización, ¡pero este no es el caso con las versiones anteriores!)

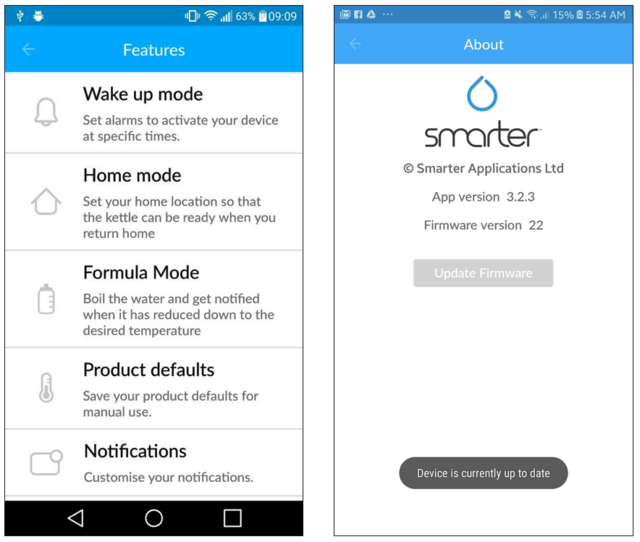

Mmmm agradable, pero no pasa nada. Al analizar el tráfico de la red, llegamos a la conclusión de que no hay nada que analizar, ya que no hay tráfico saliendo de la cafetera en esta etapa. Así que probamos la aplicación complementaria de Android.

Quien le interese aquí os dejo su blog:

https://decoded.avast.io/martinhron/the-fresh-smell-of-ransomed-coffee/

Autor

Autor

En línea

En línea