Solo válido para motivos educativos

Fuente: https://github.com/lockedbyte/CVE-2021-40444

Generando el documento .docx:

Ir a maldoc/word/_rels/document.xml.rels y editar los textos http://<HOST> con el URL del archivo exploit.html

Luego se genera el documento .docx

Código

Generar el archivo dll

Código

Compilar:

Código

Instalar la dependencia lcab

Código

Código

Copiar el archivo out.cab en el directorio www/, modificar exploit.html para apuntar a http://localhost/out.cab

Ejecutar el script: patch_cab.py

Finalmente crear el servidor:

Código

Parte final

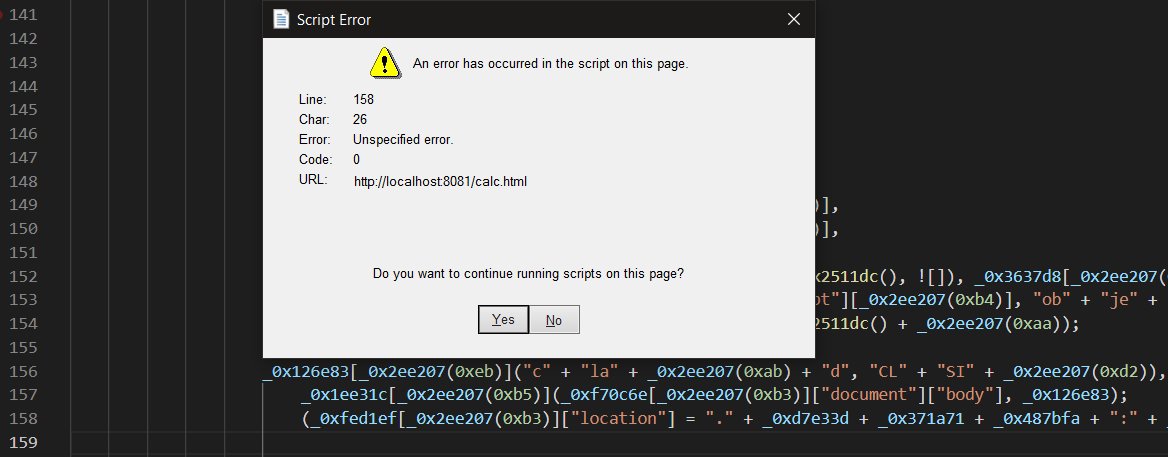

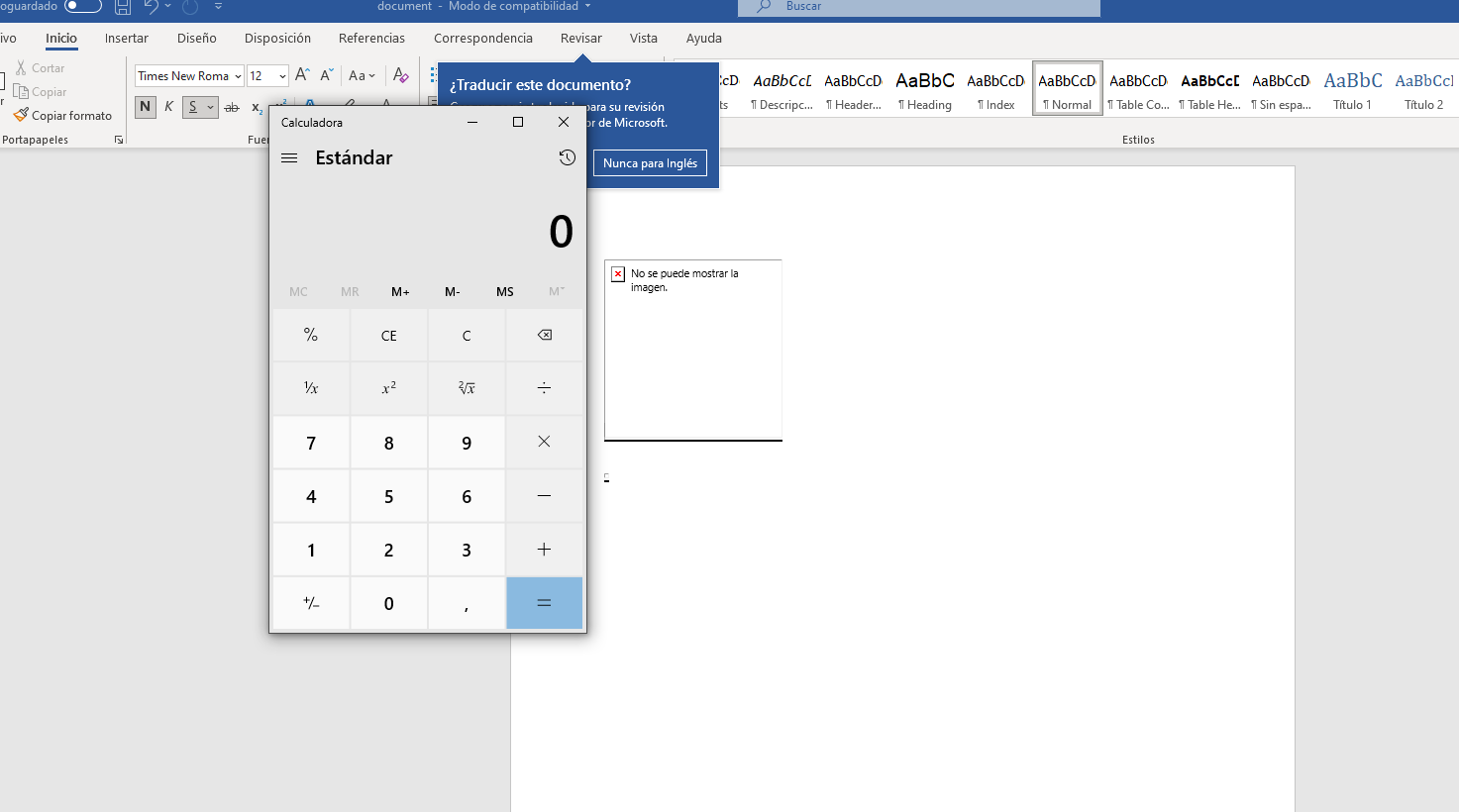

Ejecutar maldoc.docx en una Máquina virtual.

B#

Autor

Autor

En línea

En línea