en las DLLs comunes ( kernel32, user32,shell32,etc) como por ejemplo las apis: FindFirstFile,GetWindowText,IsWindow e leido

que algunas ( creo, no se si todas

) hacen llamada a las APIs nativas para hacer la tarea

) hacen llamada a las APIs nativas para hacer la tareay no se si es posible "mirar" eso, digamos uso cualquier API "normal" yo quiero ver a que APis Nativas llama? como puedo verlo

con el Windbg?

y quiero preguntar algo que no se si es asi

sobre el Windbg...

cuando digamos abrimos el Disassembly muestra el codigo en Asm de un X programa no?

pero como coños le agrego los scrollbar!!!!!

aparte que con los scrollbar sé la cantidad de codigo de asm, puedo navegar sobre el codigo facilmente :/

y parece que no tiene! :/

tengo que estar dandole con el raton hacia arriba... :/

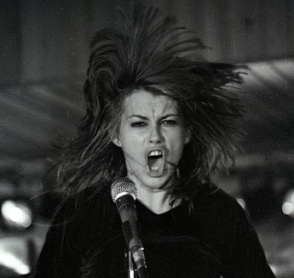

en la imagen sale que no tiene scrollbar :/

Autor

Autor

En línea

En línea