| |

|

43371

|

Foros Generales / Noticias / Descarga Windows XP SP3 gratis y Windows Vista SP1 gratis hasta el 15 de mayo

|

en: 30 Enero 2011, 18:43 pm

|

Microsoft nos ofrece para descargar Windows XP SP3 gratis y Windows Vista SP1 gratis como imágenes en formato VHD, tal y como ha hecho en ocasiones anteriores. Estas versiones, que son funcionales hasta el 15 de mayo de 2011, están disponibles de forma gratuita en el centro de descargas de Microsoft. Conoce todos los detalles y enlaces de descarga a continuación. El gigante de Redmond ofrece estas versiones gratuitas y funcionales durante un periodo de tiempo para dar soporte a los desarrolladores web, de forma que se pueden descargar Windows XP SP3 con Internet Explorer 6, Windows XP SP3 con Internet Explorer 7 o Windows XP SP3 con Internet Explorer 8 instalado. En el caso de Windows Vista SP1, se ofrecen versiones con Internet Explorer 7 e Internet Explorer 8. Es importante saber que estas imágenes VHD se han diseñado para funcionar en Microsoft Virtual PC, el cual podemos descargar aquí. Según Microsoft, puede que las imágenes no funcionen en otros entornos de virtualización. De hecho, usando otros programas de virtualización, puede que se requiera activar el sistema operativo puesto que la clave se ha desactivado. Por tanto, estas imágenes no pasarán la validación de software genuino. Para iniciar sesión en cualquiera de estas imágenes necesitaremos un usuario y contraseña que están disponibles en el fichero readme.txt. Por último, os dejamos los enlaces de descarga: - Descarga Windows XP SP3 con IE6 - Descarga Windows XP SP3 con IE7 - Descarga Windows XP SP3 con IE8 - Descarga Windows Vista SP1 con IE 7 (parte 1) - Descarga Windows Vista SP1 con IE 7 (parte 2) - Descarga Windows Vista SP1 con IE 7 (parte 3) - Descarga Windows Vista SP1 con IE 8 (parte 1) - Descarga Windows Vista SP1 con IE 8 (parte 2) - Descarga Windows Vista SP1 con IE 8 (parte 3) - Descarga Windows Vista SP1 con IE 8 (parte 4) Tenéis disponibles instrucciones de descarga y aclaraciones adicionales en este enlace. FUENTE :http://www.softzone.es/2011/01/30/descarga-windows-xp-sp3-gratis-y-windows-vista-sp1-gratis-hasta-el-15-de-mayo/

|

|

|

|

|

43372

|

Foros Generales / Noticias / El lenguaje informático Cobol revive medio siglo después

|

en: 30 Enero 2011, 02:47 am

|

Mientras aumentan los idiomas binarios disminuyen los hablados - El código reservó dos dígitos para las fechas, lo que causó la alarma de 2000 Cobol revive medio siglo después de su nacimiento. Se acaba de actualizar con Visual Cobol. Nacido en 1960, Cobol fue el primer lenguaje informático pensado para empresas. Cuando se plantea la necesidad de desarrollar una nueva aplicación informática, una de las primeras decisiones críticas se refiere al lenguaje de programación que se va a utilizar. Y no es una decisión fácil. Existen nada menos que casi un millar de lenguajes diferentes (según Wikipedia, 769, más unas cuantas docenas de opciones, extintas o simplemente olvidadas). Como comparación, el número de lenguas habladas es en torno a 6.900, según Ethnologue, pero en alarmante disminución. Los lingüistas más optimistas opinan que a final de siglo quedarán la mitad; según los pesimistas, apenas serán 600. Los nombres de algunos lenguajes informáticos resultan incluso más familiares que los humanos. Alguien ha oído hablar de Basic o Java, pero nadie del bikya, idioma que habla -o hablaba- una persona de Camerún. Cierto es que otras lenguas informáticas son ensaladas de siglas: SNUSP, Occam-Pi, Not Quite C... Y alguno hay que cuya sola mención -y no digamos su sintaxis- denota cierto nivel de freakismo. Por ejemplo, un invento angloaustraliano llamado SPL (Shakespeare Programing Language), que se caracteriza por manejar código fuente "hermoso". Parece el texto de una obra de teatro recién salido de la pluma del propio William. Pero la mayor parte del trabajo comercial se desarrolla utilizando un puñado de lenguajes, establecidos como estándares. De un tiempo a esta parte han proliferado aquellos cuyo nombre empieza por "Visual...": Visual Basic, Visual C, Visual Java, Visual Objects... Curiosamente, entre ellos no figuraba ningún Visual Cobol. Hasta ahora en que se anuncia una nueva reencarnación de este producto ( www.microfocus.com). Las nuevas generaciones de programadores pueden considerar al Cobol una rareza arqueológica, puesto que su aparición se remonta a 1960. Fotran y Cobol fueron los primeros lenguajes de programación disponibles en lo que entonces era el exclusivo mundo de las grandes máquinas. Fotran iba dirigido a la comunidad de científicos y matemáticos; Cobol (Common Bussiness Oriented Language) estaba orientado a aplicaciones financieras y empresariales: nóminas, cálculos actuariales, gestión de ventas y aprovisionamientos, por ejemplo. Estos lenguajes -y todos los que les siguieron- tenían el objetivo de simplificar las tareas de programación. Hasta entonces, ese era un trabajo lento, tedioso y muy propenso a errores, puesto que los programadores debían escribir en el único dialecto que la máquina comprendía: abreviaturas crípticas o interminables ristras de números. Ha pasado medio siglo. Docenas de nuevos lenguajes han nacido y desaparecido, pero Cobol sigue presente, sobre todo en los sistemas informáticos de las grandes corporaciones. Se estima que en todo el mundo hay escritos unos 300.000 millones de líneas de código Cobol. Si las imprimiésemos producirían una montaña de papel de más de 600 kilómetros de altura. Los programas Cobol están presentes de alguna manera en el 80% de sistemas empresariales. Gestionan cajas registradoras, contabilidades bancarias, nóminas de multinacionales, hospitales, sistemas logísticos o simples llamadas de telefonía celular. No hay actividad económica de cierto volumen que no dependa de estas aplicaciones. Basta recordar la ola de aprensión que desencadenó hace años el famoso Efecto 2000. Tenía su causa en que el Cobol original, avaro con la escasa memoria disponible en los primeros equipos, había reservado sólo dos dígitos para guardar el año en todas las fechas. Al "dar la vuelta al cuentakilómetros" de los años se corría el riesgo de que el "00" provocase un caos informático puesto que nadie sabía a ciencia cierta cuántos programas ejecutarían cálculos erróneos al confundir el 1900 con el 2000. Eso exigió una masiva campaña mundial de revisión de software (y una nueva versión de Cobol) antes de llegar a la fecha fatídica. Al final, los desastres vaticinados, desde aviones estrellados hasta nucleares fuera de control, nunca llegaron a ocurrir. Con semejantes antecedentes, es comprensible que uno se lo piense dos veces antes de jubilar una aplicación que funciona sustituyéndola por otra escrita en lenguajes más modernos, por grandes que sean las ventajas que esta ofrezca. El resultado es que muchas empresas siguen basando el núcleo de sus operaciones en código que fue escrito hace mucho tiempo. Algunos de sus autores llevan ya años jubilados, mientras las nuevas promociones de programadores Cobol -varios cientos de miles en todo el mundo- siguen adaptando esos venerables programas a las nuevas necesidades: entornos gráficos, Internet, almacenamiento en la nube... Para ser un lenguaje que algunos califican de obsoleto, al año se siguen escribiendo 5.000 millones de líneas en Cobol, una actividad que para sí la quisieran las 500 lenguas en peligro de extinción. FUENTE :http://www.elpais.com/articulo/Pantallas/lenguaje/informatico/Cobol/revive/medio/siglo/despues/elpepurtv/20110129elpepirtv_2/Tes

|

|

|

|

|

43373

|

Foros Generales / Noticias / El negocio de las filtraciones: Al Jazeera y The New York Times impulsan sus ...

|

en: 30 Enero 2011, 02:40 am

|

A finales del año pasado se anunció también el lanzamiento de OpenLeaks, la competencia que le ha surgido a WikiLeaks desde sus propias filas. El fenómeno WikiLeaks ha significado un importante lección para las corporaciones que controlan los principales medios de comunicación: en la era de la Sociedad de la Información, los mass media no tienen por qué ser los únicos que marquen la pauta de la información. Sin embargo, para conseguir sus objetivos de difusión, la organización liderada por Julian Assange se ha apoyado en algunos de los periódicos más influyentes del mundo. Tras el impacto de los documentos revelados por WikiLeaks, todo indica que, en un futuro muy próximo, se multiplicarán los canales para filtraciones. Esta semana, Al Jazeera ha lanzado Al Jazeera Transparency Unit (AJTU), mientras que Bill Keller, editor de The New York Times, ha reconocido al blog The Cutline que ‘La dama gris del periodismo’ está estudiando hacer lo propio. A finales del año pasado se anunció también el lanzamiento de OpenLeaks, la competencia que le ha surgido a WikiLeaks desde sus propias filas. FUENTE :http://www.lavanguardia.es/enlaces-del-dia/20110128/54107157836/el-negocio-de-las-filtraciones-al-jazeera-y-the-new-york-times-impulsan-sus-propios-wikileaks.html

|

|

|

|

|

43374

|

Foros Generales / Noticias / Descarga en Bittorrent con tu PC apagado gracias al Firmware Tomato RAF

|

en: 30 Enero 2011, 02:05 am

|

¿Quieres sacar el máximo rendimiento a tu router? Tomato RAF es un Firmware que tiene multitud de características avanzadas y muy interesantes como Cliente/Servidor VPN, servidor FTP, servidor NAS, Samba, DLNA, control paterno de webs para cada PC conectado, control de velocidad de descarga y subida para cada PC, compatibilidad con IPv6 y muchas más características que sólo podréis disfrutar de ellas si lo instaláis Incluso permite descargar archivos con el ordenador apagado. El Tomato RAF, desarrollado por Victek, administrador de ADSLzone y RedesZone.net es compatible con los siguientes routers neutros; Linksys WRT54GL, Linksys E2000 y E3000, Asus WL500W, Asus WL520GU, Buffalo WHR-G54S, Buffalo WHR-HP-G54, DLink DIR320, Netgear WNR3500, Ovislink WL1600GL, Asus WL-500gPremium 1 y 2 y routers MIPSR1 con USB y VPN. 8MB de FlashRam, entre otros. En RedesZone.net hemos publicado un completo tutorial que se suma al listado de manuales exclusivos relacionados con este firmware que cada vez utilizan más usuarios. La característica que permite instalar un cliente Torrent para descargar archivos con el ordenador nos proporciona un ahorro considerable de energía. (Sólo es posible, en aquellos routers que tengan un puerto USB). Si tienes alguno de los modelos compatibles te invitamos a que pruebes el Firmware Tomato RAF y nos cuentes tus impresiones en los foros de ayuda. Cliente Torrent en Tomato RAF : Instala el cliente Transmission (Bittorrent) en Tomato Instala IPKG-OPTWARE en tu router con Tomato: Programas que ahorran energía. Volumen I Servidor WEB en Tomato RAF : Instala un servidor web casero en Tomato RAFFUENTE :http://www.adslzone.net/article5349--descarga-en-bittorrent-con-tu-pc-apagado-gracias-al-firmware-tomato-raf.html |

|

|

|

|

43375

|

Foros Generales / Noticias / La 'resurrección' de los móviles

|

en: 30 Enero 2011, 02:02 am

|

|

Patricia Meca

Madrid.- Cada cierto tiempo, la gente cambia de móvil y va almacenando en casa los antiguos. Para evitarlo, una posible solución es llevarlos a los puntos verdes para su reciclaje, o bien donarlos a alguna ONG que los recoja. Pero hay una alternativa que además beneficiará al bolsillo: venderlos a páginas web especializadas en comprar terminales que ya son algo antiguos, aunque también se pueden entregar los más modernos.

El funcionamiento de estas webs es muy sencillo: se introduce el modelo del móvil y ellos le ponen un precio. "Se captan los móviles y se intentan vender en otros países; consiste en mover los terminales de un sitio donde no se necesitan a otro donde sí", asegura Pablo Giganti, responsable de la compañía Movilbank, una de las empresas que se dedican a comprar móviles usados.

Silvia García, responsable del departamento de comunicación de Zonzoo -otra de las compañías que tienen el mismo fin- asegura que los móviles que se reciben "se mandan a Munich [la central de la compañía], donde se reparan y se intentan vender a países en desarrollo, como India o China".

Giganti apunta que "cuando se reciben los móviles, se clasifican en el departamento técnico y se revisan para ver si funcionan o no". Armando González, uno de los encargados de realizar esta tarea en Movilbank, comenta que "en un sistema informatizado, nosotros metemos la referencia y vemos la orden que el cliente hizo en su casa. Tenemos que comprobar que todo está tal y como indicó el cliente que estaba. Además, cada móvil tiene un número de serie único que nosotros comprobamos para ver si ha estado involucrado en un robo y para registrarlo en nuestra base de datos".

Una vez pasada esta prueba los móviles se clasifican en tres cajas: "Una de ellas es para móviles de alta gama -táctiles o de última generación-, otra para los de gama más baja -móviles algo más antiguos- y por último otra para los que no funcionan", describe González.

En el caso de que los móviles funcionen, Giganti comenta que estos "se acondicionan para introducirlos en el mercado de segunda mano". Estos terminales van, "por lo general, a países en vías de desarrollo, como por ejemplo los de África. La entrada suele estar en Sudáfrica -por la apertura de mercado que tienen- y de allí se redistribuyen a otros países como Kenia o Congo". Para su venta, los teléfonos se amontonan en lotes y se genera una lista con los modelos que están incluidos: "Se ponen a la venta en forma de subasta y se lo lleva el mejor postor", señala el responsable de Movilbank.

Un sistema parecido es el de Zonzoo: "A Munich van los compradores- que luego distribuirán los móviles en los países emergentes- y solicitan los modelos y la cantidad que necesitan", explica García.

Reciclaje: la solución para los terminales que no funcionan

"Si la reparación es demasiado cara o el móvil está obsoleto, se desguaza por completo y se venden por separado sus componentes o se reciclan". Esta es otra de las actividades que tiene Movilbank, afirma Pablo Giganti y añade: "el teléfono se recicla de principio a final. Nosotros somos un eslabón en una cadena [...] y al final de ésta, se aprovecha absolutamente todo".

"Se separan los materiales como el plástico, el cobre, el oro industrial...y se venden a empresas especializadas que compran estos elementos en grandes cantidades. Por ejemplo, "las piezas de plástico se muelen y se derriten para poder construir nuevos teléfonos móviles con plástico reciclado", apunta Giganti. Similar acción se lleva a cabo en Zonzoo. Según Silvia García, el "reciclaje es la última solución para los móviles que no funcionan o que no tienen valor en el mercado".

Aunque ésta es otra forma de negocio, Giganti asegura que la rentabilidad "está en la venta de los móviles" y García añade que su compañía "no obtiene ningún beneficio del reciclado", ya que no se revenden las piezas separadas.

La venta de estos teléfonos antiguos es una forma indirecta de ayuda al desarrollo en países que se están intentando poner a la altura de los más modernos y además reportan un ingreso extra, que nunca viene mal en estos momentos de crisis. Además se está ayudando al medio ambiente al no tirarlo en cualquier basura, pues su reciclado, en estas empresas, es especializado y ayunda a conservar el entorno.

FUENTE :http://www.elmundo.es/mundodinero/2011/01/28/economia/1296231780.html

|

|

|

|

|

43376

|

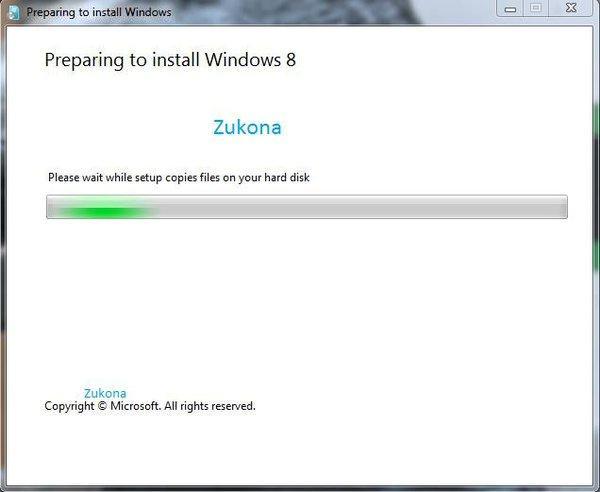

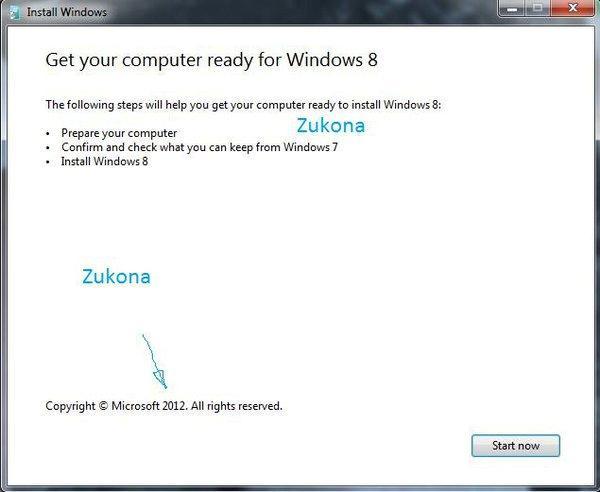

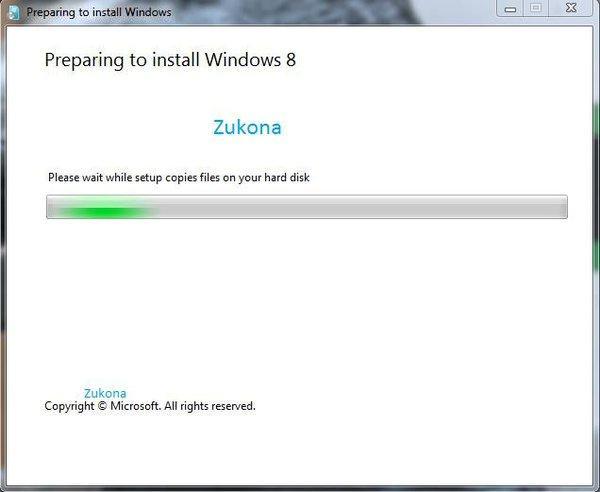

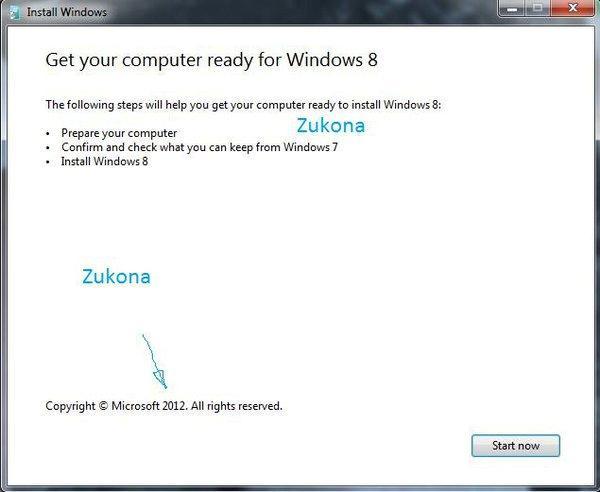

Foros Generales / Noticias / Primeras imágenes filtradas de Windows 8

|

en: 29 Enero 2011, 18:09 pm

|

Windows 8, el que será el próximo nuevo sistema operativo de Microsoft y que estará disponible en versión Retail en enero de 2013 y probablemente en versión OEM a finales de 2012, sigue evolucionando y parece que dentro de los plazos establecidos. Según una fuente cercana a Microsoft, Windows 8 ya habría pasado el primer hito y estaría en el segundo. Además, esta fuente ha conseguido filtrar algunas imágenes. Descúbrelas a continuación. Las imágenes filtradas muestran dos pasos diferentes del proceso de instalación de Windows 8:   Debido a la falta de información por parte de Microsoft, todo son rumores acerca de Windows 8. Una interesante función de Windows 8 podría ser su integración con Kinect, lo que podría llevar a una nueva concepción del manejo y movimiento en el sistema operativo. Por otro lado, parece que el gigante de Redmond desarrollará una nueva interfaz gráfica secundaria llamada Mosh, especialmente diseñada para tablets. Microsoft tampoco olvida su principal problema: la piratería. Por ello, podría estar diseñando un sistema de sincronización de ficheros del núcleo con la nube, y así hacer más complicado el hecho de poder piratear Windows 8. Vía | SoftpediaFUENTE :http://www.softzone.es/2011/01/29/primeras-imagenes-filtradas-de-windows-8/

|

|

|

|

|

43377

|

Foros Generales / Noticias / Las autoridades chinas han bloqueado la palabra "Egipto" en las búsquedas de ...

|

en: 29 Enero 2011, 18:04 pm

|

|

Las autoridades chinas han bloqueado la palabra "Egipto" en las búsquedas del popular servicio de microblogs Twitter y la cobertura sobre las revueltas egipcias en los medios oficiales está siendo limitada.

"Conforme a las leyes, normativa y políticas pertinentes, no se mostrará el resultado de la búsqueda", es el mensaje que sale como resultado al realizar una búsqueda con el nombre del país árabe en el Twitter chino, que cuenta con más de 50 millones de usuarios.

Mientras, en la televisión y otros medios oficiales controlados por el estado hay apenas algunas pinceladas sobre las protestas y las pocas fotos que se publican en las webs informativas se encuentran en posiciones poco destacadas.

FUENTE :http://www.iblnews.com/story/60182

|

|

|

|

|

43378

|

Foros Generales / Noticias / "NeverWare", utilizando ordenadores antiguos

|

en: 29 Enero 2011, 18:02 pm

|

Cada vez que se lanza una nueva versión de Windows, muchos usuarios descubren que su hardware se queda obsoleto rápidamente. Para aquellas escuelas con problemas de liquidez, es simplemente imposible la actualización del hardware con cada nueva versión de software. Una startup de Nueva York llamada NeverWare ofrece una posible solución-un servidor que permite incluso a PCs con 10 años de antigüedad actualizarse a la última versión del sistema operativo Windows 7. Una vez que el servidor de NeverWare, llamado Juicebox a100, se añade a la red de ordenadores existente de una escuela, se encarga del duro trabajo de ejecutar los últimos sistemas operativos en numerosos equipos antiguos en la misma red. Para los usuarios de esos ordenadores antiguos, parecerá como si el PC estuviera ejecutando la última versión de Windows, cuando en realidad están accediendo a ella a través de la red. Su escritura y sus comandos del ratón se envían al software en el servidor, y reciben de vuelta las imágenes de la pantalla. Una vez conectados a Juicebox, los PCs ni siquiera necesitan un disco duro, ni cualquier tipo de software local. El fundador de NeverWare, Jonathan Hefter, afirma que un equipo de escritorio de 10 años de edad, con Windows 98, funcionaría bien. Esta tecnología está dirigida al mercado educativo de EE.UU. y a las instituciones de educación en el mundo en desarrollo. "Las escuelas no pueden permitirse el lujo de actualizar los PCs, y los países en desarrollo no pueden darse el lujo de tener PCs, así que si somos capaces de usar la potencia de la nube, entonces podremos empezar a usar un modelo de computación más eficiente", asegura Hefter. Los servidores Juicebox de su empresa se están utilizando para alimentar redes de ordenadores de escritorio en dos escuelas de Nueva Jersey. Otra empresa, NComputing, también utiliza servidores para ofrecer "escritorios virtuales" a varios usuarios, y suministra su tecnología a algunas escuelas en todo el mundo. Sin embargo, el enfoque de NComputing requiere un nuevo dispositivo que une el teclado, ratón y monitor del usuario a un servidor remoto a través de Internet. Una Juicebox de NeverWare es más grande que un dispositivo de NComputing, aunque sólo se necesita una Juicebox para "actualizar" una red de decenas de ordenadores, afirma Hefter. Joyojeet Pal, profesor de ciencias informáticas e ingeniería en la Universidad de Washington, cree que el enfoque de NeverWare tiene potencial. "Lo que este proyecto parece ofrecer es una alternativa a un sistema operativo en línea como el Chrome OS de Google", señala Pal. El enfoque de Google requiere que los usuarios utilicen versiones web de paquetes de software, en lugar de facilitar el acceso al software tradicional. Sin embargo, afirma Pal, el coste de mantener una máquina obsoleta podría ser considerable debido a, por ejemplo, la necesidad de reparaciones y mano de obra. NeverWare no se diferencia del proyecto One Laptop Per Child (OLPC), afirma Mark Foster, ex vicepresidente de ingeniería de OLPC. "Trabajar allí fue como pasar un año en el Cuerpo de Paz, desde una perspectiva informática", afirma. "Eres capaz de observar la diferencia que supone que los niños reciban herramientas que les permitan aprender, y se te queda en la memoria para siempre. De igual modo, NeverWare es una idea excelente". FUENTE :http://www.laflecha.net/canales/empresas/noticias/neverware-utilizando-ordenadores-antiguos

|

|

|

|

|

43379

|

Foros Generales / Noticias / La Policía aconseja a los jóvenes pedir permiso para 'colgar' fotos de amigos

|

en: 29 Enero 2011, 15:19 pm

|

Si compartes imágenes o información de otras personas a través de Internet tienes que asegurarte de que esos datos o fotografías no van a perjudicar o molestar a su protagonistas y, sobre todo, debes estar seguro de que esa persona autoriza que esa información o imágenes sean públicas. Este es uno de los consejos que, con motivo de la celebración ayer del Día Europeo de la Protección de Datos, han dado la Policía Nacional y la Guardia Civil a través de la red social Tuenti y su "Plan Contigo", al que se han sumado ya más de 54.000 jóvenes y al que se puede acceder tecleando www.tuenti.con/contigo. El primero es el de "blindarse" uno mismo, comprobando la configuración de los perfiles en las redes sociales y foros en los que se participa. Si navegas desde un ordenador compartido, te tienes que cerciorar de que cierras la sesión en tus cuentas de correo o en las páginas en las que estés registrado cada vez que dejas de usar Internet. Jamás compartas tus contraseñas ni perfiles y asegúrate de que las fotografías o la información que compartes con otras personas a través de Internet, ya sea en redes sociales, vía mail o en webs, no van a perjudicar o molestar a su protagonista ni a invadir su privacidad e intimidad. "Debes estar seguro de que esa persona autoriza a que esa información o imágenes sean públicas", recuerdan las Fuerzas de Seguridad, que insisten a los jóvenes en que "Internet no olvida fácilmente" la información que se cuelga en la web sobre todos nosotros. Por ello, antes de aceptar una petición de amistad o de agregar a alguien en cualquiera de las redes sociales, debes pensar en si de verdad le conoces y si no hay ningún inconveniente en que acceda a tus datos, tu entorno y a tu vida íntima. También te puede dar algún quebradero de cabeza dar todos tus datos en páginas web o a aparentes representantes de entidades, medios, asociaciones, supuestos concursos o sorteos sin conocer quién está detrás de ello, así como suplantar la identidad de otra persona en la red. Además, según las Fuerzas de Seguridad, los jóvenes deben desconfiar "de los grupos o aplicaciones de Facebook y otras webs o redes sociales un tanto extrañas o que te anuncian que podrás acceder a información inédita y de gran interés para ti", porque su objetivo suele ser obtener los datos personales de los usuarios. Del mismo modo, no hay que reenviar a todos tus contactos mails de las famosas "cadenas", que tienen a cientos de destinatarios y que te piden eso de "¡pásalo!" ante una supuesta emergencia o cuestión de solidaridad. La Policía y la Guardia Civil avisan de que "son bulos, también conocidos como 'hoax'" y que lo hacen para recopilar miles de direcciones de correo. Otro de los consejos policiales: nunca des tus datos bancarios y claves a nadie. Ninguna entidad financiera te los va a pedir jamás por correo electrónico. Pero tampoco hay que temer comprar por Internet a través de páginas serias y, a ser posible, que tengan un protocolo de seguridad avanzado, que son las que empiezan por htpps. Dos últimos consejos: no te exhibas en foto o ante la webcam "demasiado atrevid@" y sé consciente de que tienes derecho a que cualquier institución o empresa, pública o privada, preserve tu intimidad en el tratamiento de datos personales o de tu imagen. FUENTE :http://www.elmundo.es/elmundo/2011/01/29/navegante/1296292154.html

|

|

|

|

|

43380

|

Foros Generales / Noticias / El filtrador, filtrado

|

en: 29 Enero 2011, 15:17 pm

|

Un sitio publica el diseño de la web de OpenLeaks, que se ve forzado a presentarla en una fase muy prematura.- El proyecto se ofrece como una alternativa a WikiLeaks Una filtración sobre el diseño del sitio de OpenLeaks, plataforma para la recepción de filtraciones, ha forzado a la organización ha presentar su página aunque está en fase alfa y, por el momento, sin contenidos. En el sitio de OpenLeaks, una alternativa a WikiLeaks que propone otro sistema para administrar las filtraciones que reciba, explican que alguien "impaciente", cryptome.org, "ha filtrado el contenido de la web que todavía estamos preparando para su lanzamiento. Algunas partes no están todavía terminadas". El mensaje termina solicitando comentarios de los internautas al proyecto. OpenLeaks nace de la iniciativa de un grupo de antiguos miembros de WikiLeaks, críticos con la dirección de Assange. OpenLeaks no planea publicar directamente las filtraciones que reciba. Lo hará a través de organizaciones no gubernamentales o medios periodísticos. OpenlLeaks planea entrar en la fase beta del proyecto en la segunda mitad de este año. OpenLeaks se perfila como un servicio, un mecanismo de gestión de la información, que ni la almacena, ni decide quién tiene acceso a ella, ni decide tampoco si se hace pública. De esta manera garantiza su neutralidad y transparencia. Una herramienta que ofrezca la posibilidad de tener muchos canales de entrada de información y muchos de salida y que los unos sean independientes de los otros. Los datos estarían repartidos por la infraestructura de la red creada por las organizaciones participantes, lo que le confiere robustez. Todas las organizaciones o entidades que colaboren, tendrán interés en mantener la red en funcionamiento e incluso en protegerse mútuamente. Esta diversificación es lo que la va a hacer fuerte ante un posible ataque por parte de grupos con interés en que determinadas cosas no salgan a la luz. "Cada entidad u organización participante tendrá en su propia web un punto de acceso propio de OpenLeaks. Aquella persona que quiera hacer entrega de información o documentos, se podrá entonces dirigir a la entidad que crea conveniente." explicó a este diario Daniel Domscheit-Berg durante el Chaos Computer, activista alemán involucrado en OpenLeaks desde que abandonó WikiLeaks, informa Patricia Sevilla Ciordia. FUENTE :http://www.elpais.com/articulo/tecnologia/filtrador/filtrado/elpeputec/20110128elpeputec_2/Tes

|

|

|

|

|

|

| |

|