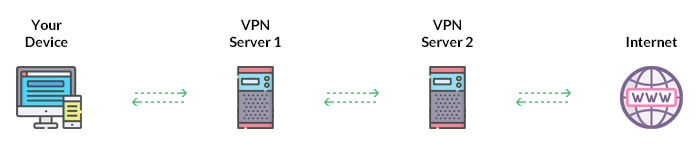

la conexión va algo como

donde tu pc abre un tinel que va al servidor de tikvpn, de allí tu opera abre un tunel que pasa por tikvpn y llega hasta el sercidor de vpn de opera, desde ese ultimo al internet

basicamente tikvpn sería Server1 y opera vpn sería Server2

es decir, tik sabe quien eres, pero no que data estás enviando, sabe nada más que vas a opera, por otro lado, opera no sabe quien eres pero sabe la data y a donde vas

una total locura de precios... si lo comparamos en plan con OVH

una total locura de precios... si lo comparamos en plan con OVH