| |

Mostrar Temas Mostrar Temas

|

|

Páginas: [1]

|

|

1

|

Seguridad Informática / Análisis y Diseño de Malware / Análisis de malware con pescan.io

|

en: 6 Diciembre 2024, 17:42 pm

|

¡Lanzamiento de PEScan!  Después de mucho esfuerzo y dedicación, estamos emocionados de presentar PEScan, una herramienta de análisis estático online diseñada para examinar archivos de Microsoft Windows en formato Portable Executable (PE), como .exe, .dll, .sys, .ocx, .scr, .drv y .cpl. ¿Qué hace PEScan? PEScan se especializa en extraer información clave de los archivos PE para identificar amenazas y generar Indicadores de Compromiso (IOCs) altamente efectivos. Gracias a su capacidad única de inspeccionar encabezados PE, estructuras internas y detectar irregularidades. ¿Por qué PEScan es único? Es el primer escáner online que detecta irregularidades directamente en las cabeceras PE, ofreciendo un nivel de análisis avanzado y específico que no encontrarás en ninguna otra herramienta. ¿Dónde se utiliza? PEScan es una herramienta indispensable en: - Ejercicios de reversing e investigación de malware.

- Equipos de Respuesta a Emergencias Informáticas.

- Centros de Operaciones de Seguridad.

- Laboratorios de Forense Digital.

Fácil de usar, pero poderoso Con una interfaz intuitiva, basta con arrastrar tus archivos y pulsar en "Analizar". En pocos segundos, obtendrás un análisis detallado, incluyendo información crítica para la detección y prevención de amenazas. Un proyecto hecho con pasión PEScan no es solo una herramienta. Es el fruto de una década de desarrollo y compromiso con el estudio del malware. Espero que sea tan útil para ti como lo es para quienes buscan soluciones prácticas y efectivas en el análisis de malware. ¡Descúbrelo desde hoy!: https://pescan.io

|

|

|

|

|

2

|

Seguridad Informática / Análisis y Diseño de Malware / LarryLurexRAT v0.3

|

en: 15 Enero 2023, 16:37 pm

|

Durante los últimos años he estado realizando evasión de motores heurísticos y sistemas EDR de forma regular, encontrándome con la necesidad de tener que desarrollar mi propio malware para evadir este tipo de detecciones basadas en comportamiento. Este proyecto es una versión modificada realizando reversing al conocido troyano DarkComet, sus funcionalidades son las mismas que las del original, así como sus detecciones antivirus a nivel de firma deben ser similares. Sin embargo, se han realizado los siguientes cambios en su comportamiento, para ser lo más parecido a un software completamente nuevo a los ojos de un antivirus. Estos son los principales cambios que trae esta versión: - Nombre de archivo/extensión/carpeta del sistema de registro de keylogger

- Nombre de las claves de registro creadas por el software

- Mensaje al inicio de las comunicaciones TCP

- Clave de cifrado de comunicación

- Número de versión del servidor

- Descripción del archivo del servidor

- Ruta de instalación y nombre del binario

- Ligero rediseño del estilo de la interfaz

- Patrón de aleatoriedad de mutex

- Identificación del servidor

- Puerto predeterminado para conexiones

- Archivos GeoIP.dat y UPX

- Se corrigió un error que bloqueaba la ejecución en las últimas versiones de Windows 10

- Se modificó el algoritmo RC4 (v0.3), ahora deberá invertir la muestra para identificar los cambios en el algoritmo.

- Huevos de Pascua… };)

Aclaraciones - Los servidores generados por LarryLurexRAT no funcionan con DarkComet

- Los servidores generados por LarryLurexRAT v0.1 y v0.2 no funcionan con LarryLurexRAT v0.3.

- La versión de DarkComet RAT elegida para este proyecto ha sido la 5.2

- Gracias a DarkCoderSc (Jean-Pierre LESUEUR) por su magnífico trabajo

- Esta aplicación está diseñada exclusivamente con fines educativos y no soy responsable del mal uso que otras personas puedan dar al software LarryLurexRAT o la información aquí establecida

Descarga:https://www.enelpc.com/p/larrylurexrat.html |

|

|

|

|

3

|

Seguridad Informática / Análisis y Diseño de Malware / Process Simulator v0.1

|

en: 23 Diciembre 2022, 13:54 pm

|

Encontré esta herramienta en mi cajón de sastre, después de haberla desarrollado años antes. Es útil para simular procesos, junto con sus respectivos nombres de formulario, y también utiliza un cuadro de texto con caracteres comodín. Me ayudó a analizar varios malware bancarios, ya que logré hacerles creer que tenía mi navegador abierto y que estaba visitando páginas que se utilizan para hacer transferencias bancarias. De esta forma, el malware lanza las inyecciones para cada banco, también simula aplicaciones de Antivirus, Firewalls, Sandboxes, Máquinas Virtuales, Debuggers y Herramientas de Hacking (para obligar al malware a cambiar sus modos de ejecución en el entorno), todo esto es configurable por el usuario desde el botón de configuración. Simula aplicaciones MDI, aplicaciones con formularios estándar y también tiene un modo de consola para facilitar la ejecución automática en entornos de sandbox. Finalmente, la herramienta también tiene bibliotecas de funciones simuladas cargadas automáticamente por algunos navegadores y depuradores de Google Chrome, Opera, Firefox, Internet Explorer, Safari y Microsoft Edge a través de los siguientes nombres de proceso: - chrome.exe

- opera.exe

- firefox.exe

- iexplore.exe

- safari.exe

- microsoftedge.exe

Descarga: https://www.enelpc.com/p/process-simulator.html |

|

|

|

|

4

|

Seguridad Informática / Análisis y Diseño de Malware / 4n4lDetector v1.8

|

en: 11 Marzo 2022, 14:20 pm

|

Hola muñecos y muñecas, he seguido actualizando esta herramienta... abro post para dejarles las últimas cositas incluidas, espero que la disfruten  4n4lDetector es una herramienta de análisis de archivos ejecutables, bibliotecas, controladores y mdumps de Microsoft Windows para x86 y x64. A partir de la versión 1.8, también se incluye un uso extendido para analizar anomalías en los ejecutables ELF de Linux. Su principal objetivo es recopilar la información necesaria para facilitar la identificación de código malicioso dentro de los archivos analizados. Esta herramienta analiza, entre otras cosas, la cabecera PE y su estructura, el contenido de las secciones, los diferentes tipos de cadenas, entre muchas otras cosas. También incorpora multitud de ideas propias para reconocer anomalías en la construcción de los ejecutables y la detección de mecanismos utilizados usualmente en el malware actual. - Detección de doble cabecera en ejecutables ELF Linux

- Se incluye la extracción del número de versión de UPX para ejecutables ELF Linux (Muy utilizado en malware actualmente)

- Agregada la identificación de todos los tipos de ejecutables ELF Linux

- La interfaz de usuario es más amigable que nunca.

- Se incluye el primer fragmento de la Rich signature en caso de encontrarlo.

- He tardado 9 versiones de 4n4lDetector... pero ha llegado, ya se puede maximizar el formulario!

- Mejorado el algoritmo de identificación de correos electrónicos para evitar direcciones duplicadas.

- Solucionado un bug que podría cerrar la aplicación inesperadamente tras la apertura de un tipo específico de fichero.

- Mejorada la limpieza de cadenas tras la extracción de librerías en formato UNICODE.

- Solucionado un bug al mostrar las funciones disponibles y su recuento en la tabla de exportaciones.

- Agregada una funcionalidad de visualización de reportes "[W]" desde un visor Web con las siguientes herramientas

Opciones de modificación del título y contenido del reporte Un visor del código HTML generado para la visualización Un botón para realizar el salvado del reporte a un documento Integrado un botón para la apertura de la carpeta que alberga todos los reportes guardados - Agregado el parámetro "-HTML" para la extracción de reportes en formato HTML por consola:

4n4lDetector.exe Path\App.exe -HTML  Descarga: http://www.enelpc.com/p/4n4ldetector.html Descarga: http://www.enelpc.com/p/4n4ldetector.html |

|

|

|

|

5

|

Seguridad Informática / Análisis y Diseño de Malware / 4n4lDetector v1.5

|

en: 9 Noviembre 2017, 00:29 am

|

Les dejo por aquí la última versión de 4n4lDetector.  - Arreglo de un bug (jodido) con la opción " -TXT" para ejecuciones por consola.

- Añadida la posibilidad de abrir ficheros LNK para resolver automáticamente la ruta del ejecutable.

- El botón "Add File", permite realizar una búsqueda de archivos más sencilla.

- Arreglado un bug en el buscador de palabras de la interfaz principal.

- Mejorada la función de limpieza que elimina caracteres extraños de la salida.

- Agregada la extracción del nombre de secciones.

- Agregada la opción de seleccionar un diccionario de palabras y códigos en hexadecimal para buscar en el binario de forma personalizada.

-> "H" Define la cadena en hexadecimal. -> "T" Define la cadena como texto. -> El último campo separado por ":" se trata de la descripción utilizada en la salida de 4n4lDetector.  Descarga: http://www.enelpc.com/p/4n4ldetector.html Descarga: http://www.enelpc.com/p/4n4ldetector.html |

|

|

|

|

6

|

Informática / Software / Insanity Protector

|

en: 23 Noviembre 2016, 22:14 pm

|

Tested Insanity Protector Windows 7, 8.1, 10.  Loader It uses two encryption algorithms to prevent antivirus detection after joining with your app. This method is able to Bypass AVs proactives. The loader is developed in Visual Basic 6, currently compiled in PECode and FUD. Your application will be compressed with UPX by Insanity Software before being encrypted. An encrypted RunPE method is used and is out of the loader. The loader and the encrypted file are joined with Iexpress. It is also FUD.  23-11-2016 (Loader & Protected.exe)  Download: http://www.enelpc.com/p/insanity-protector.html |

|

|

|

|

7

|

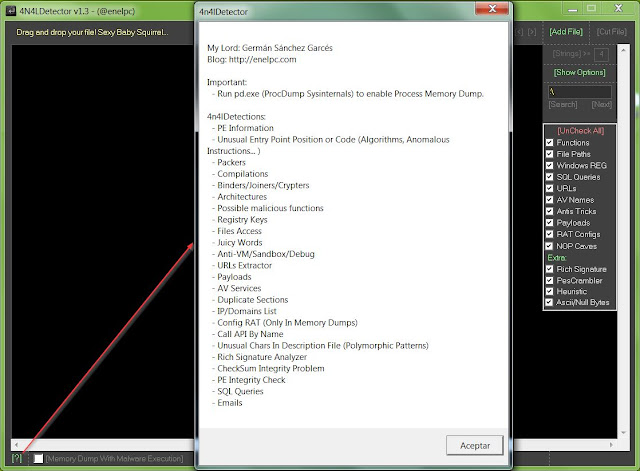

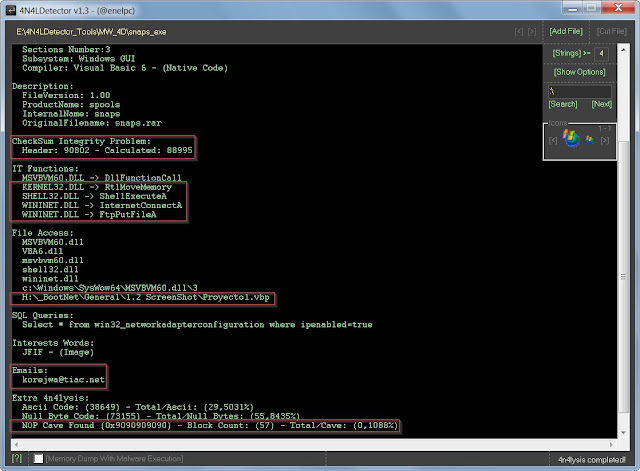

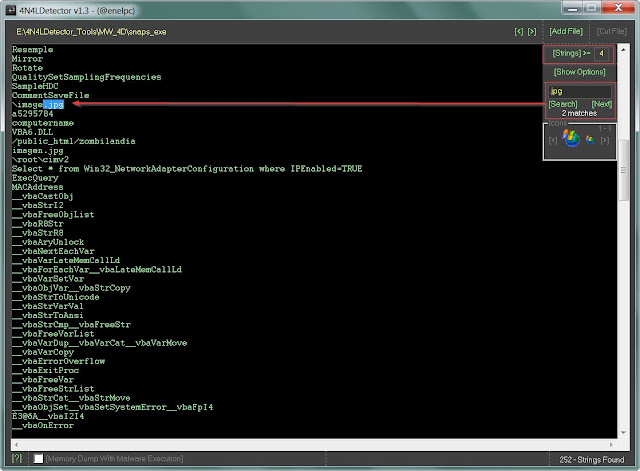

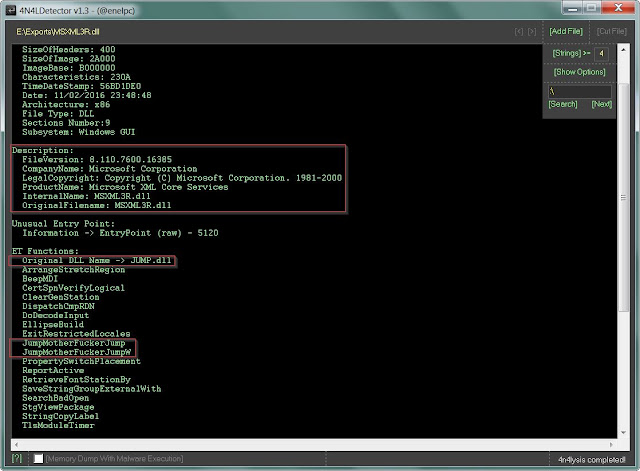

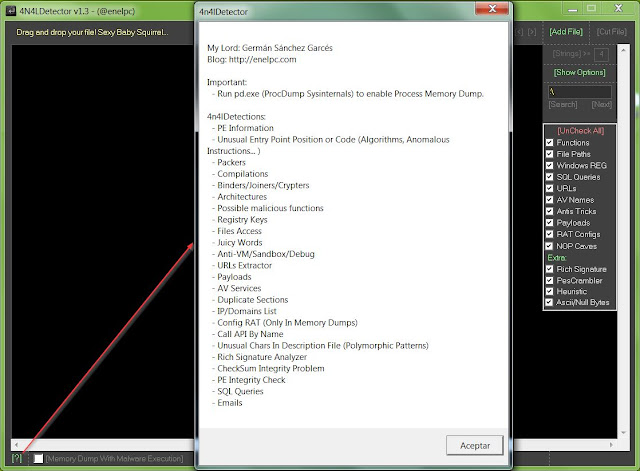

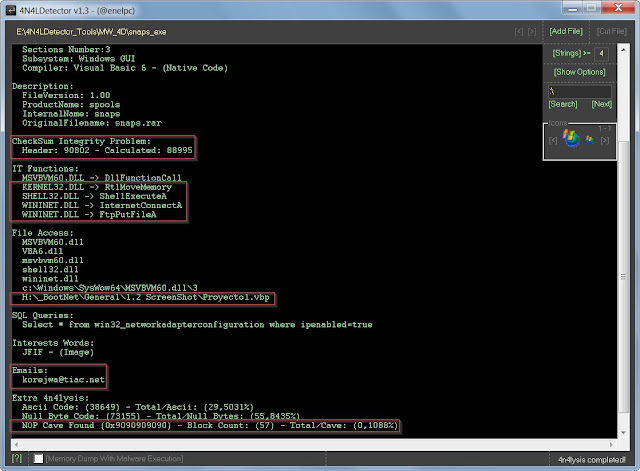

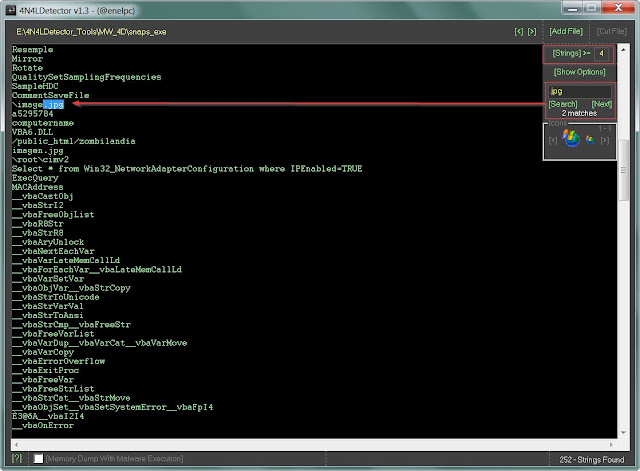

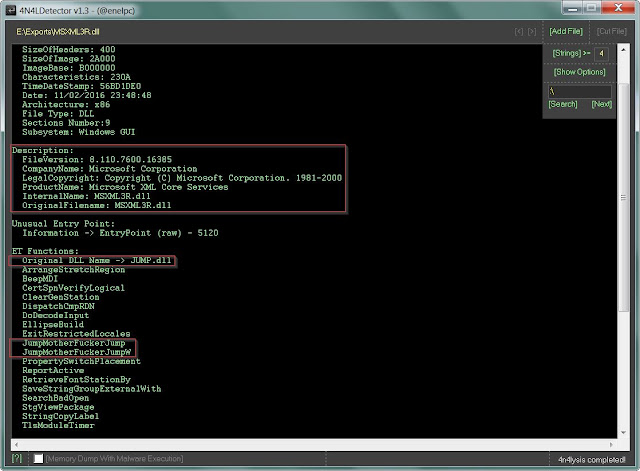

Seguridad Informática / Análisis y Diseño de Malware / 4n4lDetector v1.3

|

en: 24 Mayo 2016, 22:13 pm

|

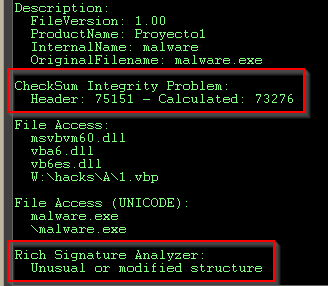

Les traigo la última versión de mi herramienta de análisis de malware. ¡Qué la disfruten!   Descarga: http://www.enelpc.com/p/4n4ldetector.html - Arreglado un bug en la extracción de algunas versiones de UPX.

- Extracción de las SQL Queries contenidas en el binario.

- Se cuentan el número de bloques de 5 NOPs existentes, en busca de Code Caves.

- Se comprueban más códigos inusuales tras el Entry Point.

- Agregada la extracción de funciones Zw (Modo Kernel).

- Agregadas deteciones de polimorfismo. (PEScrambler)

- Agregada una rutina de recuento de caracteres Ascii y caracteres nulos.

- Agregado el botón "Show Options", donde se encuentran muchas de las funcionalidades.

- Agregado un módulo para la extracción de correos electrónicos.

- Agregado un módulo para la extracción de direcciones IP.

- Agregado un aviso al encontrar una firma digital.

- Agregado Drag&Drop a la caja de texto donde se muestra la información.

- Agregado un algoritmo de revision del DOS Header al módulo de Heurística.

- Mejorada la limpieza en la que se muestran las cadenas extraidas.

- Agregado un nuevo botón a la interfáz principal, con el objetivo de visualizar las cadenas que el binario contiene.

- Agregado un buscador de palabras.

- Agregados dos botones que se activan tras la utilización del botón "Strings", los cuales permiten navegar entre la información principal y la obtenida con dicho botón.

Algunos Ejemplos:    Saludos 4n4les!  |

|

|

|

|

8

|

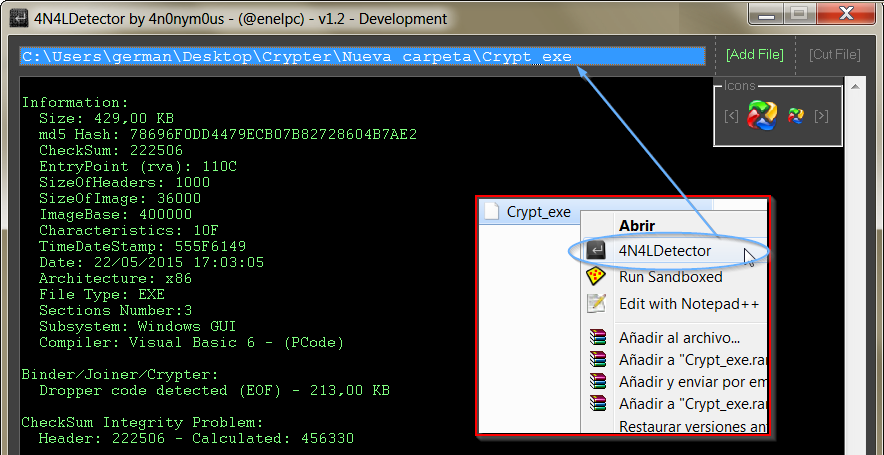

Seguridad Informática / Análisis y Diseño de Malware / 4n4lDetector v1.2

|

en: 28 Octubre 2015, 22:09 pm

|

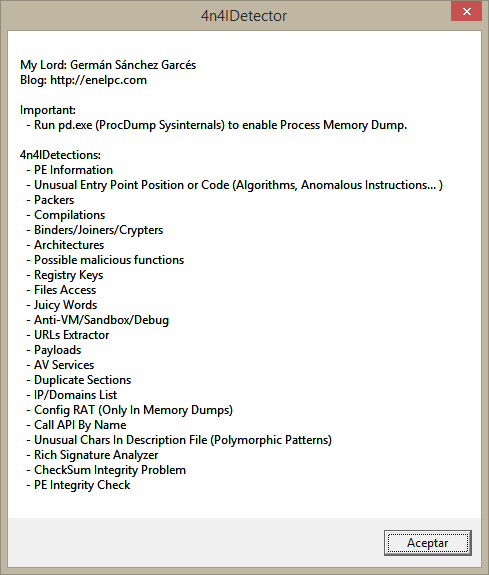

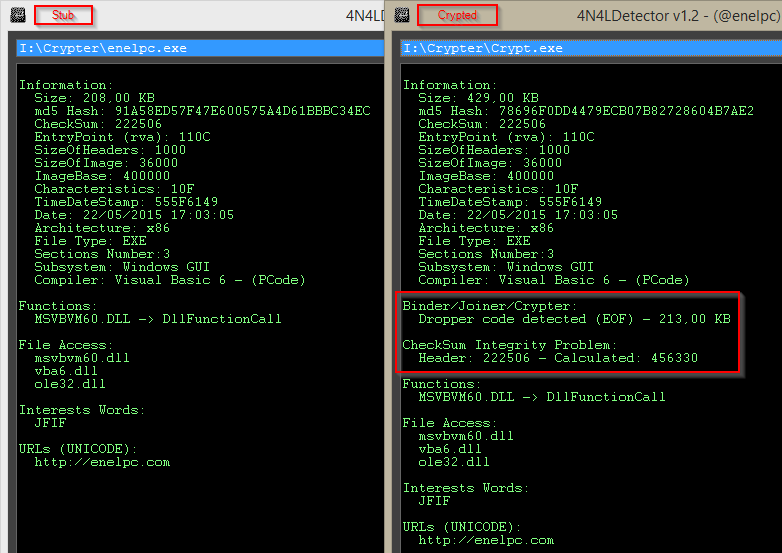

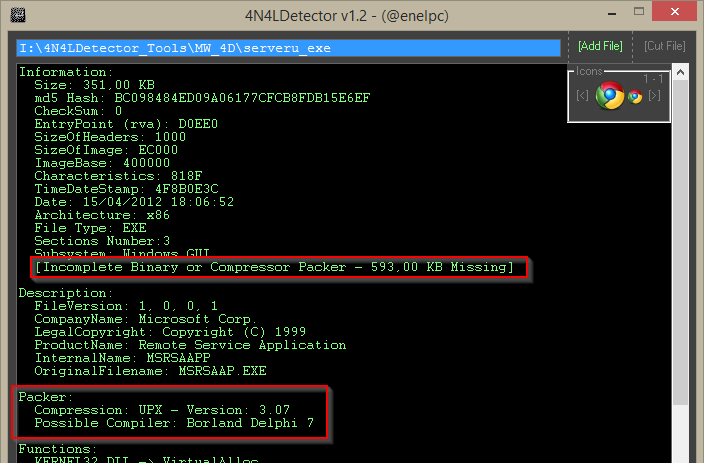

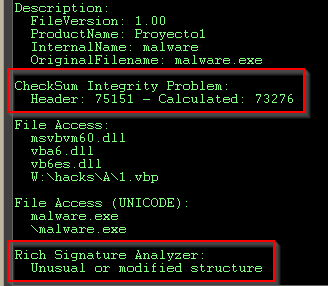

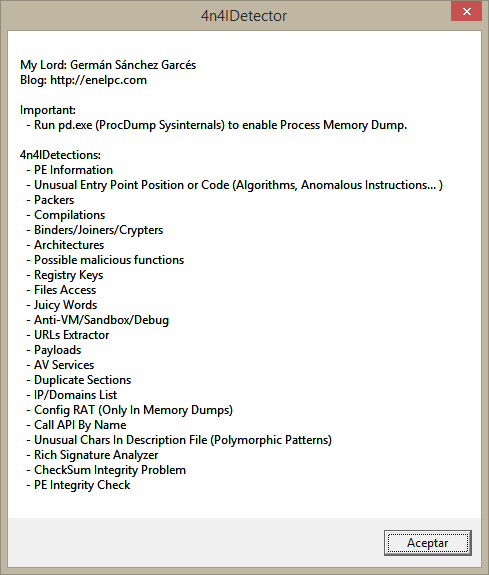

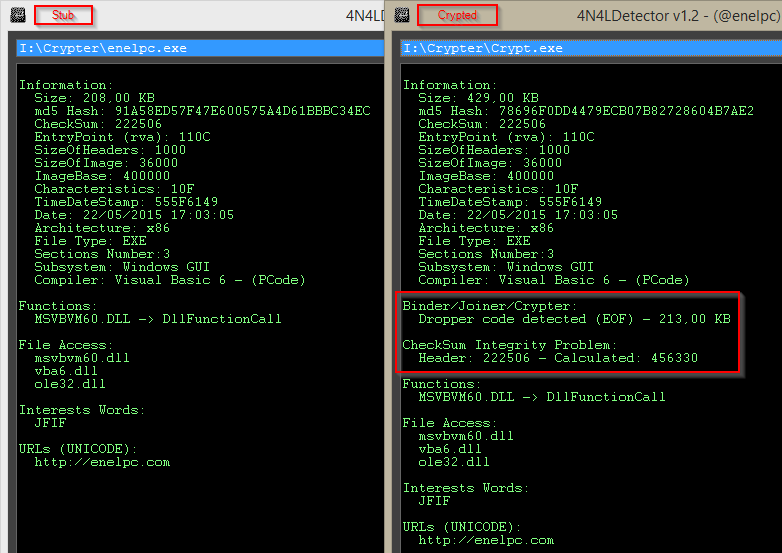

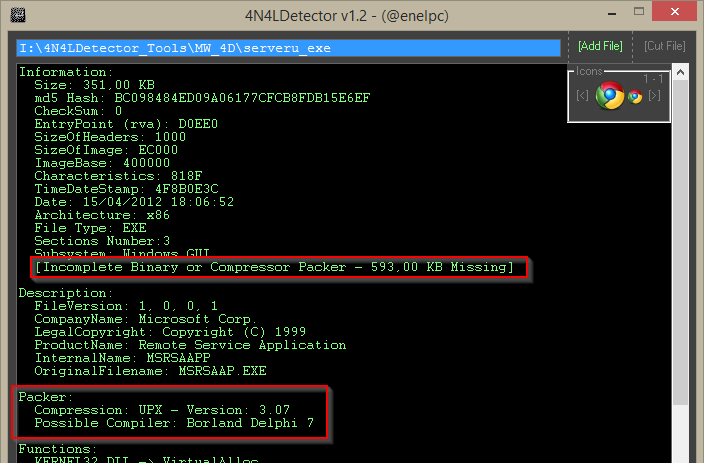

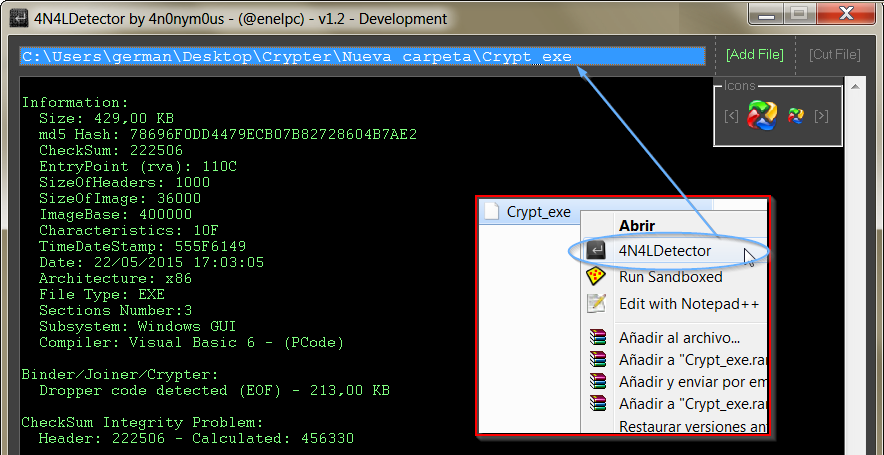

Se trata de una herramienta destinada a realizar un análisis rápido sobre binarios PE en busca de código malicioso, principalmente de forma estática, aunque también trabaja con ejecución de muestras y sobre sus “Memory Dumps”, aunque ésto último de forma opcional, para evitar comprometer la máquina utilizada en el análisis en el caso que no se desee poner en riesgo. Detecta modificaciones en binarios mediante técnicas a bajo nivel de evasión antivirus, en busca de códigos y estructuras inusuales por parte de un compilador. Además, cuenta con la extracción y el análisis de las cadenas que el binario pueda contener. La siguiente imagen muestra de forma resumida la información que la herramienta comprueba antes de mostrar el resultado:  Más imágenes:     Descarga: http://www.enelpc.com/p/4n4ldetector.html |

|

|

|

|

9

|

Seguridad Informática / Análisis y Diseño de Malware / Métodos de evasión de firmas antivirus @enelpc

|

en: 9 Julio 2015, 21:32 pm

|

Quería dejar una pequeña lista que recolectase los métodos genéricos de evasión de firmas antivirus, los cuales he estado escribiendo hasta la fecha. Me gustaría seguir aumentando esta lista, con lo que seguiré actualizando este post con los escritos que vaya realizando en mi blog. Si tienen ideas para nuevas metodologías con el fin de lograr la evasión de motores antivirus, hablen conmigo y trataré de probarlas y redactarlas. Un saludo y muchas gracias amigos  Método RIT Método RITCon este método de evasión antivirus aprenderás a cómo realizar migraciones de funciones a otros huecos en ensamblador. http://goo.gl/CDgIYIMétodo DAFEEste método de evasión antivirus consiste en llevar a cabo la copia de las librerías del sistema operativo, para modificar el nombre real de las mismas por otro nombre para que el malware se comunique con ellas. http://goo.gl/d3ogMhMétodo DAFE-GUIEsta se trata de dos herramientas desarrolladas por Osnaraus y Metal_Kingdom, encargadas de llevar a cabo el método DAFE de manera automatizada. http://goo.gl/G6yTnbMétodo PapeleraUn método muy utilizado por el malware USB, en el cual se explica como una simple carpeta es capaz de adoptar la apariencia de una papelera de reciclaje del sistema. http://goo.gl/36u1XIMétodo MmoveEl siguiente método explica cómo realizar migraciones de los nombres de las librerías y APIs que contiene la Import Table, a otros huecos dentro de un ejecutable. http://goo.gl/cQ7OMsCifrar malware a manoEste método te enseñará a insertar una rutina de cifrado para modificar el aspecto de las secciones ejecutables de un binario. Puede ser utilizado de forma sencilla con los métodos XOR y ROR/ROL, o de forma más compleja como se explica en el blog. http://goo.gl/GMfw9oEvasión de motores heurísticosEn la siguiente entrada se muestra un método muy similar al método RIT, pero enfocado a la migración de funciones de una API o APIs completas. http://goo.gl/B1NVYVMover el Entry PointEl siguiente POST explica como realizar debidamente una migración del punto de entrada de un ejecutable. http://goo.gl/7ktXd9Evasión de firmas condicionalesLa siguiente entrada explica de forma detallada, cómo los antivirus utilizan ciertas formas genéricas para detectar familias de malware. Estas firmas exigen un número de condiciones para dar por válida la detección de un binario, con lo que modificando su lógica será posible realizar la evasión. http://goo.gl/V7er6GEvasión de antivirus desde código fuenteLa siguiente entrada muestra la creación de un Crypter en Visual Basic 6, utilizando una de las shellcodes más conocidas como RunPE y teniendo en cuenta la detección por parte de los diferentes motores antivirus. http://goo.gl/4x1Xo6  |

|

|

|

|

10

|

Seguridad Informática / Análisis y Diseño de Malware / 4n4lDetector v1.1

|

en: 14 Junio 2015, 19:42 pm

|

Sencillamente se trata de una nueva herramienta para hacer análisis sobre archivos ejecutables de Windows, con el objetivo de identificar de forma rápida, si este se trata o no de un malware. La mayoría de análisis se basan en la extracción de strings “ANSI” y “UNICODE” de los ejecutables en disco, aunque también trabaja con “Memory Dumps” de los binarios que analicemos. Como es lógico, esta última opción podría comprometer la seguridad de su equipo al ejecutar las muestras, con lo que se recomienda hacerlo en sistemas de laboratorio. Desde la ayuda de esta aplicación, se puede ver todo lo que es capaz de analizar, algo que seguirá creciendo y puliéndose en base a nuevas versiones. - Agregada una línea de comando, que escribe el reporte en la raíz.

Uso -> (4n4lDetector.exe c:\malware.exe) - Agregadas nuevas palabras al módulo "Interest Words".

- Agreada la extracción del campo Subsystem, asociada al tipo de aplicación y Size Of Image.

- Corregido un bug en la representación de las posibles compilaciones escondidas detrás de UPX.

- Incluidos nuevos ejecutables para extraer líneas de comandos.

- Incluida la extracción de nuevas rutas de registro.

- Agregada la extracción de nuevas API, detecciones de llamadas a funciones mediante Call API By Name, Call API By Hash y mZombieInvoke.

- Agregado un nuevo binario, para ejecutar librerías x86 en memoria, dentro del modo de ejecución.

- Detección de métodos Anti Deep Freeze.

- Mejorada la extracción de URLs Unicode.

- Reorganización de búsqueda de información sobre binarios no ejecutables.

- Detección de falta de permisos para el acceso a los binarios a analizar.

- Rutina de detección de ejecutables Dropper, para Crypters, Joiners y Binders.

- Rutina de extracción de rutas con binarios ejecutables mejorada.

Imagen  Descarga: http://www.enelpc.com/p/4n4ldetector.html |

|

|

|

|

|

| |

|