Quería dejar una pequeña lista que recolectase los métodos genéricos de evasión de firmas antivirus, los cuales he estado escribiendo hasta la fecha. Me gustaría seguir aumentando esta lista, con lo que seguiré actualizando este post con los escritos que vaya realizando en mi blog.

Si tienen ideas para nuevas metodologías con el fin de lograr la evasión de motores antivirus, hablen conmigo y trataré de probarlas y redactarlas. Un saludo y muchas gracias amigos

Método RIT

Método RITCon este método de evasión antivirus aprenderás a cómo realizar migraciones de funciones a otros huecos en ensamblador.

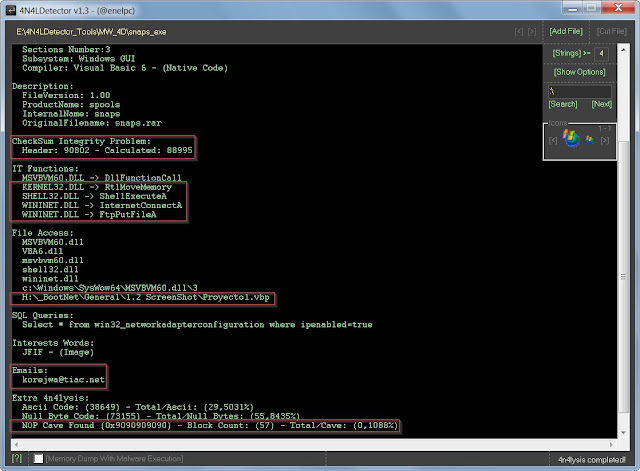

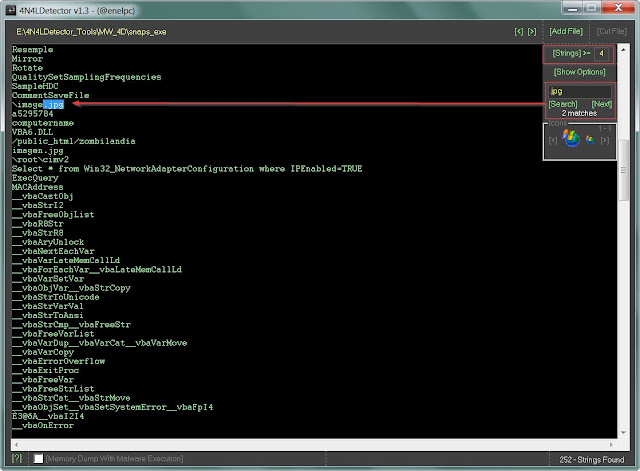

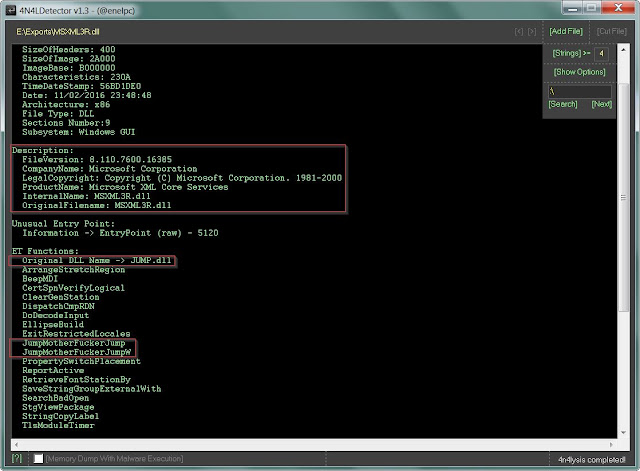

http://goo.gl/CDgIYIMétodo DAFEEste método de evasión antivirus consiste en llevar a cabo la copia de las librerías del sistema operativo, para modificar el nombre real de las mismas por otro nombre para que el malware se comunique con ellas.

http://goo.gl/d3ogMhMétodo DAFE-GUIEsta se trata de dos herramientas desarrolladas por Osnaraus y Metal_Kingdom, encargadas de llevar a cabo el método DAFE de manera automatizada.

http://goo.gl/G6yTnbMétodo PapeleraUn método muy utilizado por el malware USB, en el cual se explica como una simple carpeta es capaz de adoptar la apariencia de una papelera de reciclaje del sistema.

http://goo.gl/36u1XIMétodo MmoveEl siguiente método explica cómo realizar migraciones de los nombres de las librerías y APIs que contiene la Import Table, a otros huecos dentro de un ejecutable.

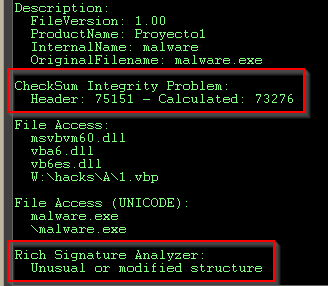

http://goo.gl/cQ7OMsCifrar malware a manoEste método te enseñará a insertar una rutina de cifrado para modificar el aspecto de las secciones ejecutables de un binario. Puede ser utilizado de forma sencilla con los métodos XOR y ROR/ROL, o de forma más compleja como se explica en el blog.

http://goo.gl/GMfw9oEvasión de motores heurísticosEn la siguiente entrada se muestra un método muy similar al método RIT, pero enfocado a la migración de funciones de una API o APIs completas.

http://goo.gl/B1NVYVMover el Entry PointEl siguiente POST explica como realizar debidamente una migración del punto de entrada de un ejecutable.

http://goo.gl/7ktXd9Evasión de firmas condicionalesLa siguiente entrada explica de forma detallada, cómo los antivirus utilizan ciertas formas genéricas para detectar familias de malware. Estas firmas exigen un número de condiciones para dar por válida la detección de un binario, con lo que modificando su lógica será posible realizar la evasión.

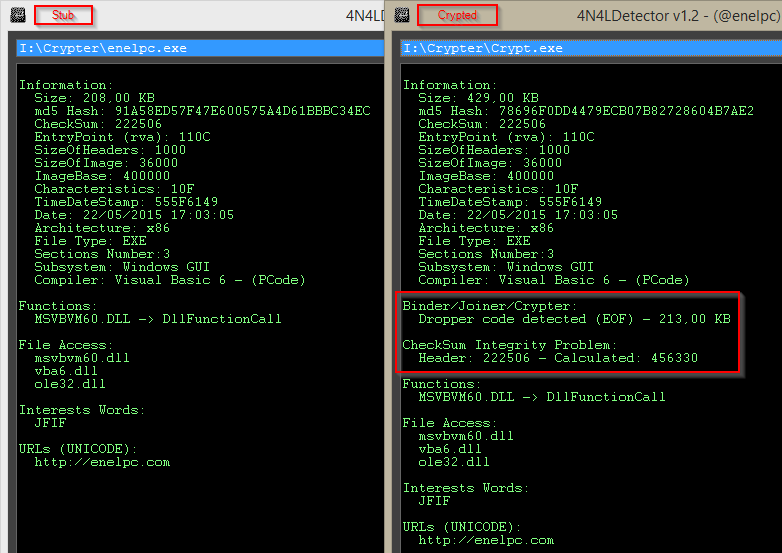

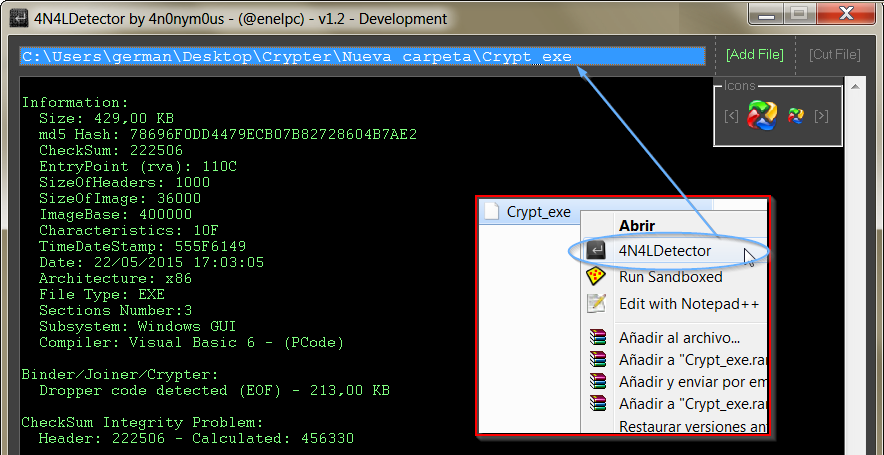

http://goo.gl/V7er6GEvasión de antivirus desde código fuenteLa siguiente entrada muestra la creación de un Crypter en Visual Basic 6, utilizando una de las shellcodes más conocidas como RunPE y teniendo en cuenta la detección por parte de los diferentes motores antivirus.

http://goo.gl/4x1Xo6

Me mosquea que no te funcione en el 8.1... jajaja a mi me va perfecta

Me mosquea que no te funcione en el 8.1... jajaja a mi me va perfecta