BURPSUITE ATAQUE DE DICCIONARIO CONTRA DVWA

Este es el primer escrito acerca de seguridad informatica que escribo, espero que con el paso del tiempo pueda desenvolverme mejor con otros temas añaniendo informacion precisa y de calidad, esa seria mi meta.

Hoy hablaremos de una herramienta muy conocida, burpsuite, esta desarrollada en el lenguaje de programacion java y viene incluida en algunas distros de pentesting por defecto, como por ejemplo kali linux, para los que tengan kali en su maquina solamente vallan a la parte izquierda superior, ademas esta integrado en el top de las 10 herramientas mas usadas, burpsuite es un proxy que intercepta las peticiones del cliente y del servidor podemos encontrar dos tipos de burpsuite la de paga y la free(gratuita), la primera ofrece un scanner que reporta muchos tipos de vulnerabilidades por ejemplo xss(Cross Site Scripting), SQL Injection, LFI(Local File Inclusion ), RFI(Remote File Inclusion) entre otras.

Aqui tienen su pagina oficial por si necesitan mas informacion: https://portswigger.net/burp/

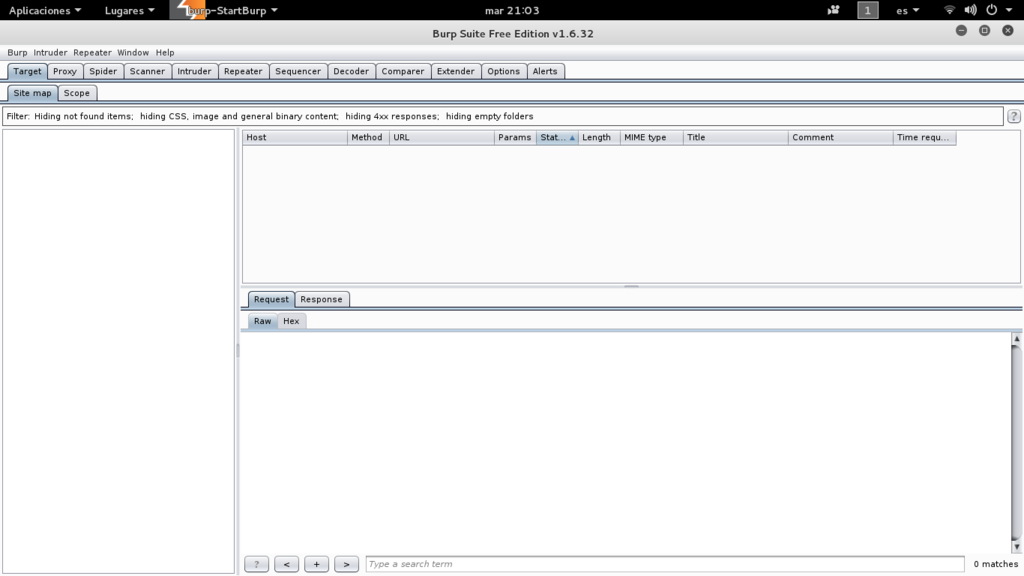

Una vez teniendo la tool(herramienta) vamos a iniciarla, saldra un mensaje con terminos y condiciones, clickeamos en "I accept" y saldra esta ventana:

Ok, no detallare las opciones puesto que seria largo el escrito asi que solamente hare lo que hay que hacer.

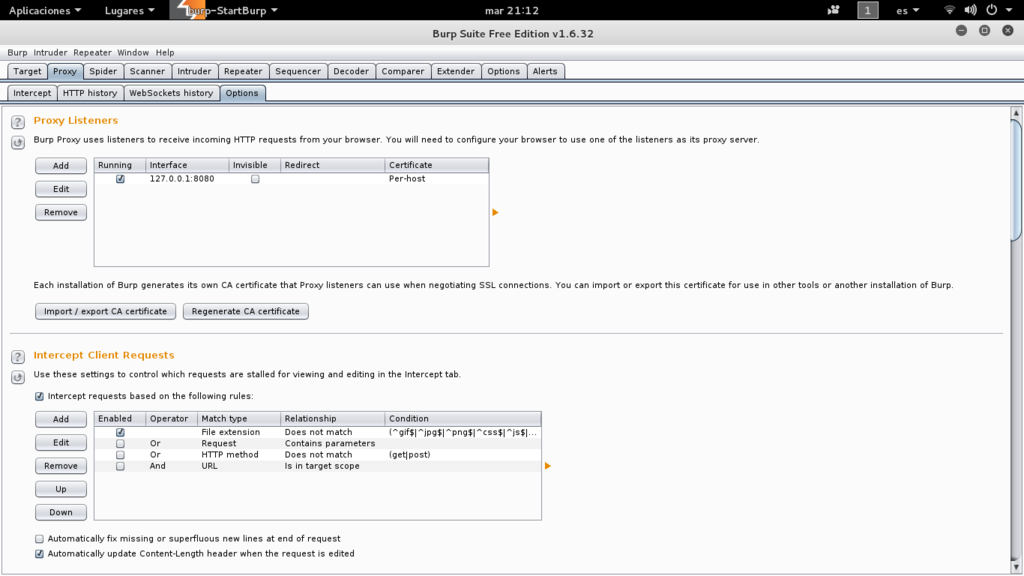

----> Primer paso: establecemos los valores necesarios con la direccion del localhost 127.0.0.1:80 encontrada en la interfaz de red loopback, entonces quedaria algo asi:

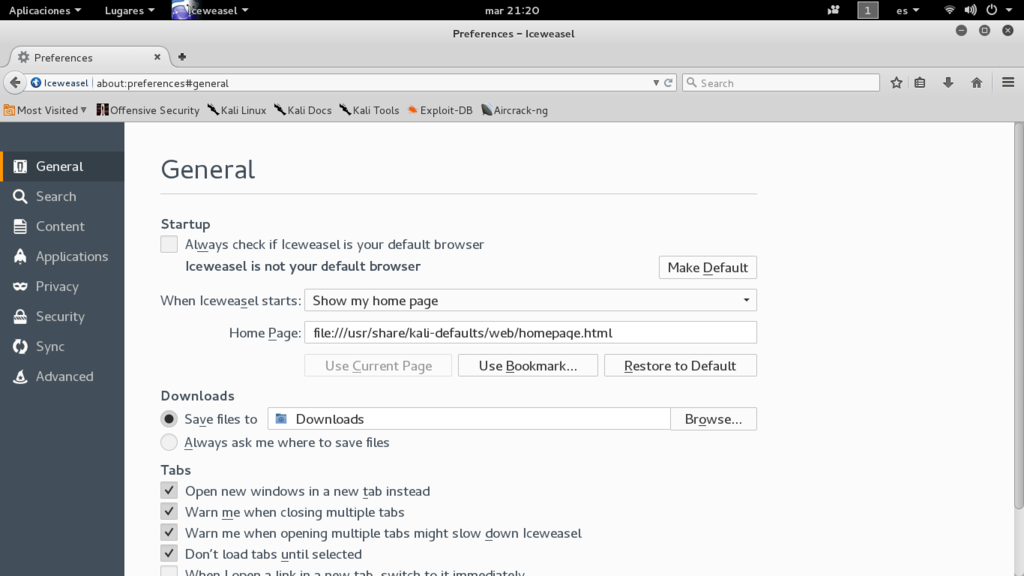

---> El segundo paso es configurar el navegador para permitir que burpsuite trabaje exitosamente, para eso, seleccionamos el "Open Menu" del navegador que se encuentra en el lado derecho, clickeamos en el boton "preferences" y nos saldra una nueva ventana:

---> Seleccionamos la opcion de "Advanced", "Network" y por ultimo en "Settings"

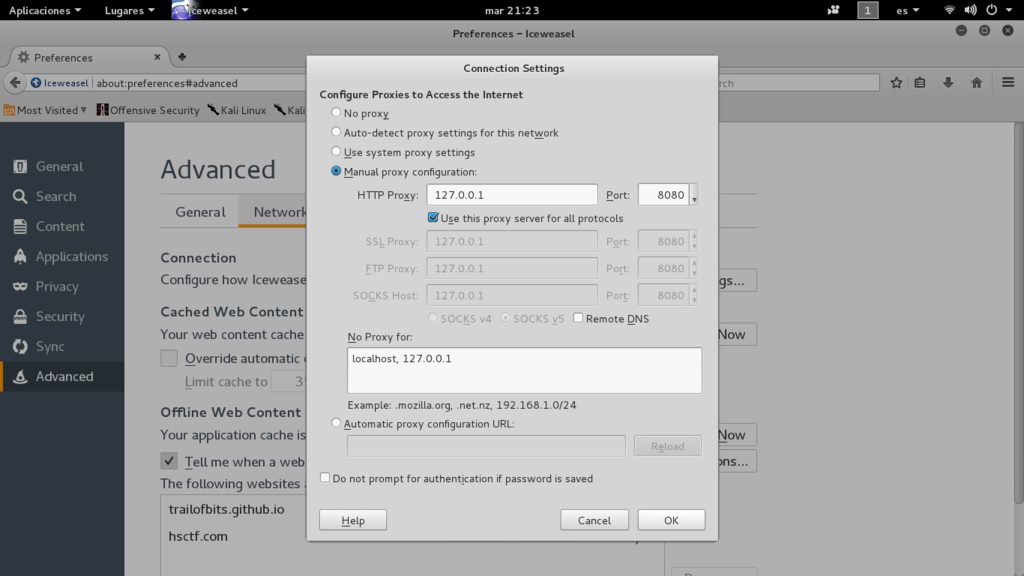

Al final lo dejamos asi configurado:

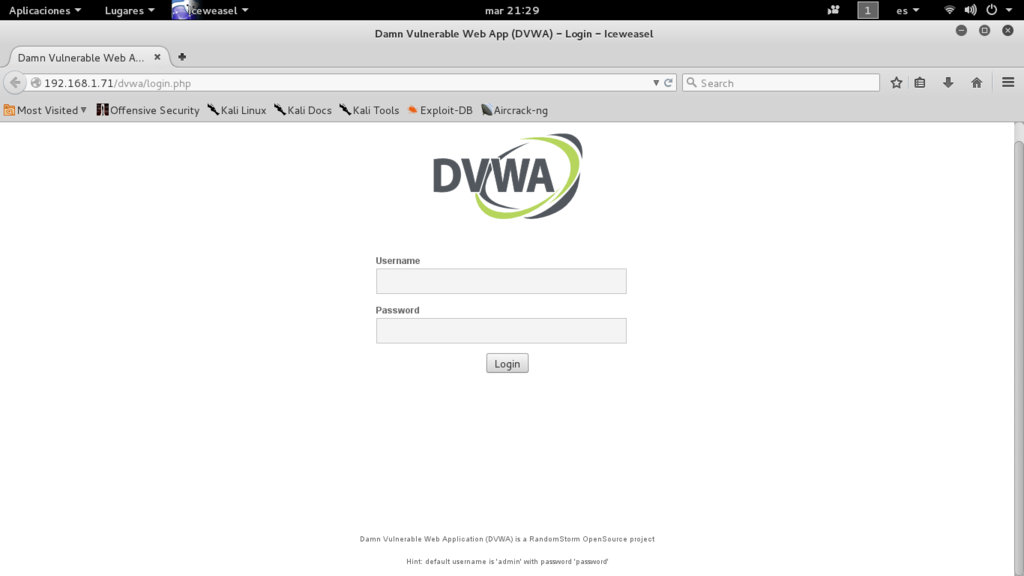

--> Bueno yo ya tengo DVWA (Damn Vulnerable Web App) instalada por defecto en una maquina virtual (Metasploit para ser mas preciso) usted pueden incluso colocarlo en un sistema windows pero tendrian que configurar su servidor web y ...

Ahora a lo que veniamos

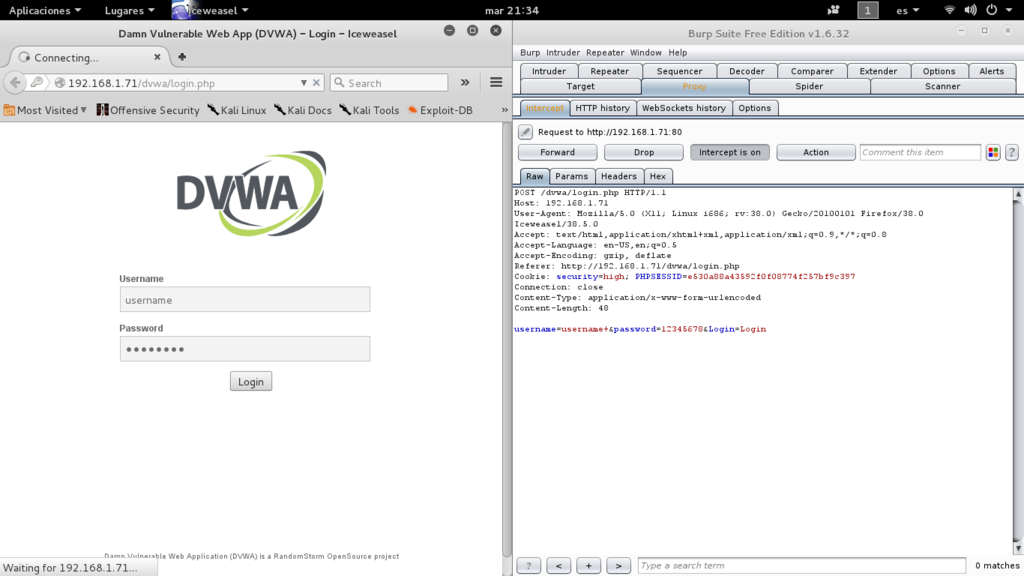

escribimos un USERNAME y un PASSWORD el que sea,lo importante es capturar esa informacion, presionamos en Login.

Como podemos ver tenemos el username y el password, ahora bien le damos click derecho y lo mandamos a "intruder" o directamente con "CTRL+I" nos vamos a "Positions" y cambiamos de "Sniper" a "Cluster bomb", bien solamente dejaremos marcadas de naranja tenue los dos datos necesarios para el ataque, pueden quitar uno por uno o usar la opcion clear para despues agregar los campos necesarios.

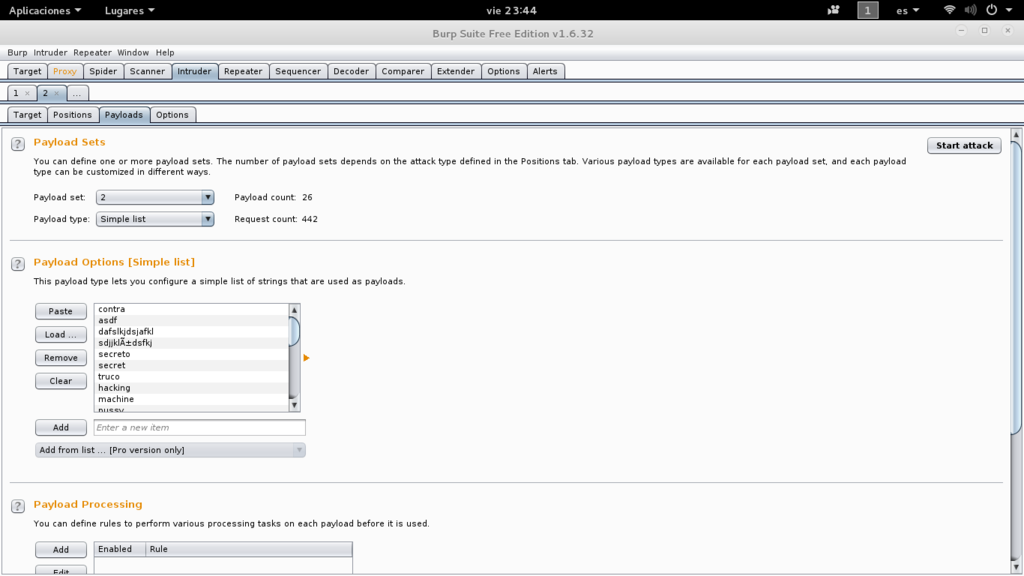

Una vez alli, nos vamos a la pestaña Payloads (Carga Util), y donde dice "Payload Options" agregamos los datos para el usuario, yo ya he preparado un archivo con extension .txt y lo unico que hice fue utilizar la opcion Load, hecho esto, establecemos el numero "2" donde esta el "1" en Payload set y procedemos a agregar las contraseñas que probaremos.

por penultimo paso en esa misma pestaña nos dirigimos abajo donde dice "Payload Encoding" y desmarcamos la opcion "URL-encode"

Vamos a "Options", despues "GREP-Match" borramos todos los items con la opcion "clear" y aceptamos, bien ¿Que colocaremos aqui?, si empezamos el ataque sin poner dato alguno nos sera muy dificil saber cuando hemos acertado con el usuario y la contraseña, por esa razon le diremos que capture el mensaje de error, ya que trivialmente no sabemos que mensajes dira al iniciar sesion, en pocas palabras ponemos "Login Failed" a esto le llamaramos flag, un poco mas abajo viene "Redirections" marcaremos la opcion "Always".

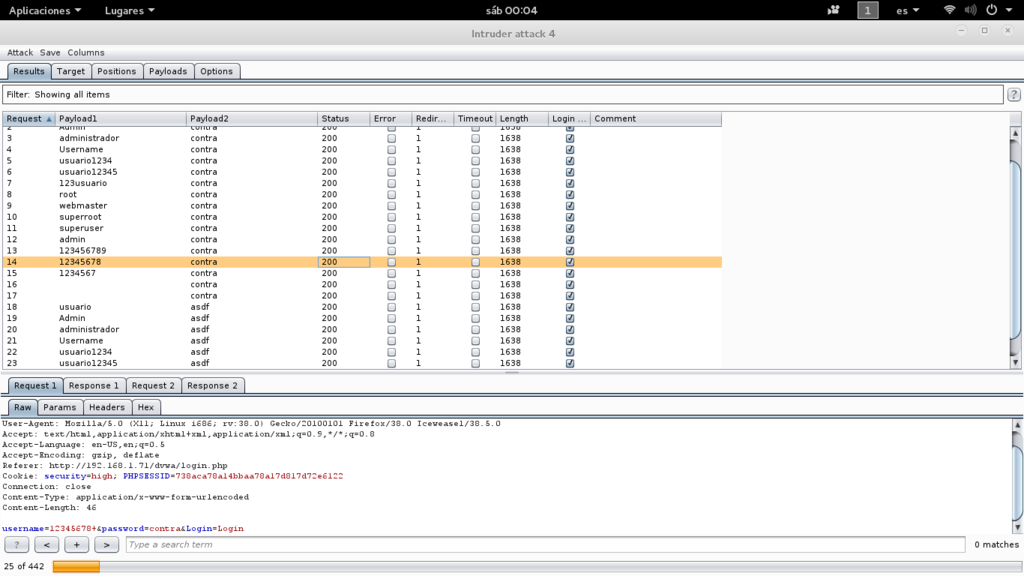

Y finalmente clickeamos en "Start attack" y podemos ver el intento de usuario-contraseña, ¿Como saber cual es la correcta? Es simple en la parte derecha superior viene una columna que hemos agragado esta es la que captura el login failed, cuando esa casilla no este marcada, logicamente sabremos el usuario y password

El proceso puede ser muy tardado, asi que aconsejo saber antes el usuario.

Recuerden que existen mecanismos de defensas que evitan este tipo de ataques asi que no estaria mal saber si estan disponibles o no, con nmap podriamos saber si esta activo un firewall

.

.NOTAS FINALES: He intentado ser lo mas explicito en el escrito, para que cualquier persona pueda seguirlo y realizarlo, creo que no hace falta hacer un video del como se hace, aunque si tienen problemas con gusto lo hare, los siguientes escritos seran mas interesantes, cualquier critica o sugerencias son bien recibidas pero porfavor la educacion primero.

No me hago responsable de cualquier uso indebido.

MOD EDIT: Corregido título en mayúsculas y tamaño de imágenes y fuente.

Autor

Autor

En línea

En línea