¿Que son los puertos informáticos o puertos de comunicaciones del equipo? Cada computadora o equipo informático que se encuentre conectado a una red, utiliza unas especies de puertas de comunicación por las que recibe y envía información a otros equipos diferentes.

Para poder realizar varias intercambios de datos de forma simultánea, existen 65536 puntos de salida y entrada, estos son conocidos como puertos y se identifican de forma numérica.

La definición técnica es: "Un número de 16 bits, empleado por un protocolo host a host para identificar a que protocolo del nivel superior o programa de aplicación se deben entregar los mensajes recibidos."

Se encuentran organizados mediantes las reglamentaciones asignadas por la IANA (Agencia de Asignación de Números de Internet) en tres categorías:

1. Los puertos comprendidos entre el 0 y el 1023 son puertos reservados para usos específicos que se encuentran reglamentados, el sistema operativo los abre para permitir su empleo por diversas aplicaciones mediante los llamados protocolos "Bien conocidos", por ejemplo: HTTP, FTP, TELNET, IRC, POP3, etc.

2. Los comprendidos entre 1024 y 49151 son denominados "Registrados" y pueden ser usados por cualquier aplicación.

3. Los comprendidos entre los números 49152 y 65535 son denominados "Dinámicos o privados", son los usados por el sistema operativo cuando una aplicación tiene que conectarse a un servidor y le realiza la solicitud de un puerto.

Puertos más conocidos y usados en el equipo Algunos de ellos, solo los más conocidos y comentados son los siguientes:

21 Puerto de FTP, usado para la descarga de archivos al equipo.

23 Puerto Telnet, protocolo usado para comunicación.

25 Puerto SMTP, usado por los clientes de email para enviar correo electrónico.

80 Puerto HTTP, es el usado por los navegadores para cargar las páginas web.

110 y 995 Puertos POP3, usados por los clientes de email para la recepción del correo.

119 Puerto NNTP

139 El famoso puerto de Netbios.

443 Puerto HTTPS , usado para la carga segura de páginas web.

445 Movil IP

531 Puerto IRC, usado para servicios de chat.

1521 Puerto para Oracle y SQL.

3306 Puerto para Mysql (Bases de datos)

4661, 4662, 4665 Puertos usados para Conexiones Peer to Peer como Emule y otros.

Si sientes curiosidad o tienes necesidad de obtener información sobre un puerto en específico, puedes descargar un documento a tu equipo con una lista completa con la descripción de cada uno en el siguiente link.

https://norfipc.com/ftp/varios/Lista%20de%20Puertos%20Completa.zip Oprimiendo el siguiente botón se desplegará en esta página la lista de los llamados "Puertos Bien conocidos" que están comprendidos entre el 0 y el 1023.

¿Qué debemos conocer de los puertos informáticos? Los puertos de nuestra computadora son como las puertas o ventanas de nuestra casa, podemos salir y entrar por la puerta principal de ella, pero es posible que un ladrón entre por la ventana, o peor aún que entre con nosotros por la puerta principal sin darnos cuenta. Los puertos si no tenemos la seguridad adecuada, pueden ser usados para observar nuestras computadoras, robarnos información, espiarnos, etc.

Quien se ocupa de administrar los puertos es nuestro sistema operativo y las aplicaciones que contiene o las que instalamos, ya sean programas o juegos.

Un puerto abierto no es necesariamente peligroso. Solo existe riesgo si el programa que usa el puerto, tiene códigos maliciosos.

¿Cómo, por qué y quien abre los puertos? Un puerto no es abierto por el sistema operativo, es abierto por un programa específico queriendo usarlo. Para cerrar un puerto, usualmente solo es necesario cerrar el programa o servicio que mantiene dicho puerto abierto. Así que no hay razón para querer cerrar manualmente todos los puertos en tu sistema. En realidad, sin tener puertos abiertos ¡No funcionaría internet!

Hay puertos que usamos en la comunicación cotidiana y los servicios de internet y no constituyen ningún peligro como por ejemplo:

21 Puerto de FTP. Nos permite descargar archivos que se encuentran en servidores FTP.

25 SMTP Puerto de email. Uso del correo electrónico.

80 Puerto del HTTP. Toda la comunicación necesaria para el funcionamiento de las páginas web.

110 POP3 Puerto de email. Uso del correo electrónico.

¿Cómo conocer los puertos abiertos actualmente en la computadora? Windows incluye una pequeña herramienta llamada NETSTAT que funciona mediante la línea de comandos. Nos da la posibilidad de conocer exactamente que puertos tenemos abiertos a la escucha y cuales incluso están recibiendo o transmitiendo información hacia el exterior. Usarla es fácil, más abajo se brindan archivos batch que puedes descargar para aprovechar las opciones que brinda, pero puedes hacerlo manualmente de la siguiente forma.

Ver los puertos abiertos en el equipo y a la escucha Para saber que puertos tienes abiertos sigue los siguientes pasos:

• Copia y pega el siguiente código en el cuadro que se encuentra encima del botón de Inicio o en el comando Ejecutar, presiona la tecla Enter.

CMD /K NETSTAT -AN|FINDSTR /C:LISTENING

Se abrirá una ventana negra de la consola de CMD en la que verás una lista de los puertos que se encuentran abiertos y a la escucha en espera de alguna conexión.

Puedes verificar mediante la lista de puertos por qué se encuentran abiertos.

Ejemplo del resultado de NETSTAT Imagen de ejemplo, de los puertos que muestra la consola se encuentran abiertos a la escucha, en un equipo conectado a una red local.

Ver las conexiones establecidas actualmente en el equipo

Ver las conexiones establecidas actualmente en el equipo Para conocer las conexiones establecidas en este momento hazlo de la siguiente forma:

• Copia el siguiente código, pégalo en el cuadro de Inicio o en el comando Ejecutar (WINDOWS+R) y presiona la tecla Enter.

CMD /K NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED

Verás una ventana negra en la cual se listarán todas las conexiones establecidas por el equipo indicando la dirección IP del destino.

De esta forma puedes saber si tu equipo establece una conexión con algún sitio web de forma inadvertida.

Herramientas para obtener información del estado en que se encuentran los puertos http://norfipc.com/ftp/cmd/n-puertos-escucha.zipArchivo batch que muestra los puertos que tienes en este momento abiertos y que están a la escucha en espera de alguna conexión.

https://norfipc.com/ftp/redes/MostrarPuertosAbiertosFirewall.zipScript que al ejecutarlo muestra todos los puertos que tienes abiertos en el firewall de Windows y el estado en que se encuentran.

http://norfipc.com/hta/administrar-conexiones-netstat.hta Al dar clic en el vínculo, en la ventana que aparece escoge: "Ejecutar".

La aplicación HTA que descargues, ofrece las siguientes opciones:

✓ Ver todas las conexiones establecidas.

✓ Todas las estadísticas por protocolo.

✓ Puertos y direcciones en formato numérico.

✓ Puertos a la escucha.

✓ Puertos con conexiones establecidas.

✓ Generar informe de los Puertos con conexiones establecidas.

✓ Aplicación involucrada en cada conexión.

¿Por qué y cómo podemos cerrar los puertos considerados peligrosos? Existen ciertos puertos que son considerados peligrosos por haber sido o estar siendo usados de forma tal que pueden constituir una amenaza para tu sistema si se encuentran abiertos y no cuentas con un firewall seguro que sea capaz de protegerte adecuadamente. Primero lógicamente verifica mediante los métodos anteriores que se encuentran abiertos.

Puerto 135

El puerto 135 lo comparten el DCOM, programador de tareas y MSDTC, si se tiene cualquiera de esos servicios el puerto permanece abierto y aceptando conexiones entrantes.

Ciérralo deteniendo los servicios anteriores o modificando la siguiente clave del registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole

En EnableDCOM, cambia el parametro Y por N

Puertos 137,138,139 y 445

Si el equipo tiene NetBios habilitado, "escucha" en los puertos UDP 137 y 138, y en los TCP 139 y 445.

Si NetBios está deshabilitado, sólo escuchará mediante el puerto 445.

Para deshabilitar NetBios, en propiedades de Protocolo de internet 4(TCP/IPv4) ->Opciones avanzadas ->WINS selecciona "Deshabilitar NetBios a través de TCP/IP".

Para desactivar completamente NetBios a través del registro modifica la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

Renombra TransportBindName a TransportBindNameBAK

Puertos 5000 y 1900 (uPnP)

Deshabilitando el Servicio de descubrimientos SSDP, cierras las conexiones al puerto 1900 UDP, y el 5000 TCP.

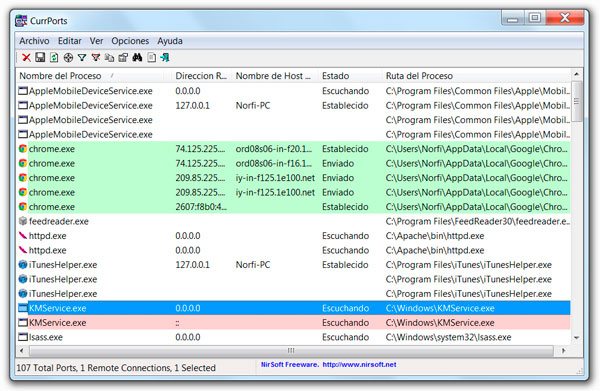

Aplicacion para obtener información de los puertos Usar CurrentPorts para saber los puertos abiertos CurrentPorts es una aplicación que facilita tener acceso constantemente y de una manera gráfica, a toda la información referente a los puertos TCP/IP y UDP abiertos en nuestro sistema.

Permite opciones no disponibles de otra manera como cerrar conexiones, matar procesos, etc.

Es un software freeware, gratis libre de utilizar, solo mide 46KB y puedes descargar su versión en español en el link más abajo o buscar su versión más reciente en el sitio web de su autor en:

http://www.nirsoft.net/CurrentPorts es un software de red de monitoreo que muestra la lista de todos los puertos TCP/IP y UDP actualmente abiertos en el equipo local.

Para cada puerto en la lista, también se muestra la información sobre el proceso que abrió el puerto, incluyendo el nombre del proceso, ruta completa, información de la versión del proceso (nombre del producto, descripción del archivo, y así sucesivamente), el tiempo que el proceso fue creado, y el usuario que lo creó.

Además, CurrPorts te permite cerrar las conexiones TCP no deseadas, matar el proceso que abrió los puertos, y guardar información de los puertos en un archivo HTML, archivo XML, o archivo de texto delimitado por tabuladores.

CurrPorts también automáticamente marca con color rosa las conexiones sospechosas creadas por aplicaciones no identificadas.

Descarga la aplicación en el vínculo más abajo, descomprímela, cópiala a algún lugar desde donde la ejecutarás y siempre mantén los archivos que encontrarás en la misma carpeta.

El archivo de nombre: cports.exe es la aplicación.

El archivo de nombre cports_lng.ini es necesario para que funcione en español el programa, y la primera vez que se utilice, la aplicación creará un archivo de extensión .cfg que guardará tu configuración y preferencias.

http://norfipc.com/ftp/nircmd/cports.zip Eso es todo.....