Perdon acabo de leerlo, no me habia enterado que me habias contestado.

A ver te explico r32, te traigo varios enlaces xDD

Empezamos:

- Al abrir hoy steam, me habian escrito en mi perfil a tento al mensaje:

"Anaradred hace 15 horas Borrar

Hello, I wanna trade with you. My offer on screen:

http://scr4you.ru/580gopThank you:)" (Copio hasta el nombre)

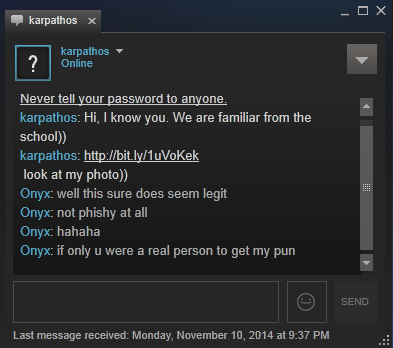

-Luego tambien dos mensajes en steam de dos personas creo que diferentes, el primero me manda un mensaje con un enlace, pero despues me manda otro con otro enlace:

1º- "[unassigned]: Hi man

i am trader ,and i have Dragonclaw hook i checked your items and i think what we can trade with you

check my offer at screenshot

screen-hosting.net/Screenshot_49015.png"

2º- "[unassigned]: sup

my bro wanna trade with you

but he can't add you idt why @_@

try you please to add him

http://stearommunity.com/id/OraclE/"(acabo de ver que tengo un tercer mensaje diferente del mismo)

3º- " Hi man

i am trader ,and i have very RARE M9 Bayonet Slaughter (FN) i checked your items and i think what we can trade with you

check my offer at screenshot

http://loadcapture.net/ryfQc/Capture_49015.png"y la otra persona, siempre repite el mismo:

"Fierce URSA: Hi, i want to trade for my items Dota 2/CS GO, all i have on screenshot

http://screens-save.ru/image_047.jpg , have DC hook, arcanes, sets, AWP, Knifes. If interested, look at the screenshot and write me"

Y por ultimo el mas gracioso para mi, porque es el que menos "peligro" tiene, una oferta de intercambio muy troll, la persona me envia una peticion donde el no me enviaria nada y yo le entregaria cajas de armas de cs:go, pero claro la gracia reside en el mensaje que añade y lo copio a continuacion:

"Steam Guard: Your account will be credited the amount of $3.43 worth of Steam Money it will be available after you accept. If you refuse the exchange the amount will be returned to the Supernatural.

Registration Number: C10680M

VAT ID: LV22541915

IDLT Number: 37519715 (?)"

En fin, estoy un poco harto con este tipo de cosas, y tengo bastantes dudas relacionadas con lo que se puede hacer o no, si es etico o no, esta claro que lo primero que me direis, sera, pon el perfil en privado, no aceptes a gente desconocida, etc.. ese tipo de consejo, si lo llevamos a un extremo(que tanto me gustan xD) imaginemos ir por la calle, el poner el perfil privado, seria ir tapado desde la cabeza hasta los pies en plan burka y con el no aceptar a nadie, seria como no hablar directamente con ningun desconocido.

En fin mis dudas, ya que en menos de 2 semanas no para de aumentar este tipo de ataques y es un poco molesto porque lo mas triste es que son bots, ya que ni contestan.

Se puede hacer algo contra ellos? yo los he denunciado a steam, pero no parece que ocurra nada, ademas para crear cuentas de steam creo que no necesitas nada, eso facilita que este tipo de gente creen cuentas sin miedo al posible ban.

Intentar averiguar quien es o son, seria ilegal o no etico en este caso?

En fin, mi principal intencion es hacer todo lo contrario a ellos, ellos intentan causar problemas a la gente, mi idea es intentar evitar que la gente tenga problemas por este tipo de causa.

Un saludo.

Autor

Autor

En línea

En línea